Per gli spoofer, qualsiasi forma di comunicazione online è un potenziale mezzo per assumere un’altra identità e accedere ai dati della vittima. Scopri come fanno.

Gli hacker utilizzano molte tecniche diverse per intercettare le nostre comunicazioni e accedere ai nostri dati. Sul nostro blog parliamo spesso di phishing, attacchi man in the middle e truffe online; questa volta, invece, trattiamo un argomento un po’ più tecnico, ovvero il processo informatico su cui si basano questi attacchi, chiamato spoofing.

In breve, lo spoofing è ciò che fa un cybercriminale quando finge di essere una fonte affidabile per ottenere accesso a informazioni importanti. Di solito, l’obiettivo principale dello spoofing è accedere a dati personali, rubare denaro, bypassare i controlli di accesso alle reti o diffondere malware tramite link e allegati infetti. Altra cosa molto importante, lo spoofing può avvenire a vari livelli: sito web, email, telefonata, SMS, indirizzo IP e server.

In questo post ti spieghiamo quali sono i vari tipi di spoofing, come funziona, come rilevarlo e, soprattutto, come prevenirlo.

Definizione di spoofing

La parola inglese spoof risale a circa un secolo fa e il suo significato è inganno, raggiro. Tuttavia, oggi viene utilizzata quasi esclusivamente in ambito informatico per parlare di un particolare tipo di cybercrimine. In generale, parliamo di spoofing tutte le volte in cui un truffatore nasconde la propria identità.

Lo spoofing può avvenire su molti canali di comunicazione e richiede livelli di competenze tecniche anche molto diversi tra loro. Per andare a buon fine, un attacco di spoofing deve utilizzare alcune tecniche di social engineering. Ciò significa che i truffatori studiano la vittima per personalizzare l’attacco e renderlo più efficace. L’ingegneria sociale fa leva sui punti deboli del carattere umano, ad esempio sulla paura (vedi le truffe legate al coronavirus), sull’ingenuità della vittima o sulla sua avidità.

Una delle truffe per email più vecchie del mondo è quella che vede un fantomatico milionario residente in un paese esotico che ha bisogno di un “socio d’affari” per recapitare un grosso bonifico nel paese di destinazione. Questa truffa si basa sull’avidità del destinatario e sulla sua ingenuità; per fortuna, con il passare del tempo la maturità informatica è aumentata e sono sempre meno le persone che cadono in questi tranelli.

Di conseguenza, i truffatori cercano sempre nuove categorie di persone vulnerabili, come gli anziani o, al contrario, i giovanissimi. In generale, però, parliamo di ingegneria sociale quando la truffa implica un certo livello di sofisticazione e personalizzazione, prendendo il nome di spear phishing.

Tipi di attacchi spoofing

Lo spoofing può assumere molte forme diverse. Ecco i metodi e le tipologie di attacco più diffuse:

Spoofing dell’ID chiamante

Il caller ID consente al destinatario di una telefonata di vedere l’identità del chiamante. In un attacco di caller ID spoofing, il truffatore utilizza informazioni false per modificare l’ID chiamante. Dato che lo spoofing dell’ID chiamante salta i blocchi delle chiamate, molti truffatori per telefono utilizzano questa tecnica per nascondere la propria identità. Alcuni utilizzano addirittura il prefisso del comune in cui vive la vittima, per far sì che la chiamata sembri locale e renderla più credibile.

La maggior parte degli attacchi di caller ID spoofing utilizza la tecnologia VoIP (voce tramite protocollo Internet), con cui il truffatore crea un numero di telefono e un ID chiamante a sua scelta. Quando il destinatario risponde al telefono, il criminale cercherà di convincerlo a divulgare informazioni personali e critiche.

Website spoofing

In un attacco di spoofing del sito web, il criminale prova a dare un aspetto affidabile a un sito web ingannevole, utilizzando font, colori, logo e altri elementi del layout che appaiono autentici. In genere, questo tipo di attacchi consiste nel creare una replica più o meno precisa di un sito reale, ad esempio quello di una banca online, con l’intenzione di convincere gli utenti a inserire le credenziali di accesso per entrare.

Più una copia è fatta bene e più elementi ha in comune con il sito originale, compreso l’URL, che è il primo elemento visualizzato da una persona quando si connette a un sito. A volte cambia solo il tipo di dominio (.net invece di .com) o una lettera nel nome del sito.

Spoofing email

In un attacco di email spoofing, lo scammer (il truffatore) invia email provenienti da indirizzi fasulli con l’obiettivo di infettare i computer dei destinatari con malware, rubare dati o criptare i dati sull’hard disk con un ransomware. Questi indirizzi falsi assomigliano il più possibile ai contatti della vittima, ad esempio all’indirizzo email di un collega di lavoro o del fidanzato.

Per comporre questi indirizzi, viene cambiata una lettera o un numero, in modo che la differenza sia minima e difficile da notare, oppure viene modificato il campo “Da” dell’email in modo da farlo coincidere con il nome esatto di un contatto.

IP spoofing

In un attacco di spoofing dell’IP, l’hacker cerca di nascondere la posizione a cui invia o da cui richiede dati. In questo modo, fa pensare a un computer che le informazioni inviate provengano da una fonte affidabile, riuscendo così a inoculare un malware.

Spoofing del server DNS

Questa tipologia è conosciuta anche come cache poisoning (letteralmente avvelenamento della cache) e serve per ridirigere il traffico verso indirizzi IP diversi da quelli cercati dal browser della vittima. Ovviamente, i nuovi siti di destinazione sono pagine di phishing o siti infetti da malware.

Questo attacco sembra più complesso di quello che è: basta sostituire l’elenco degli indirizzi IP archiviati sul server DNS con quelli fasulli e il gioco è fatto. Per approfondire questo argomento, leggi il nostro post sul server DNS.

ARP Spoofing

Lo spoofing dell’ARP (Address Resolution Protocol) viene usato spesso per modificare o rubare dati, oppure per il session hijacking (dirottamento di sessione). In un attacco di questo tipo, l’hacker sfrutta la vulnerabilità intrinseca dell’ARP, ovvero la mancanza di autenticazione, per inviare informazioni inesatte e associare un indirizzo MAC con quello IP del proprio computer. In questo modo, l’hacker dirotta il traffico di dati con la speranza di intercettare informazioni utili come la password di un account online.

Spoofing degli SMS

In un attacco di SMS spoofing, l’attaccante invia messaggi di testo utilizzando il numero di telefono di un’altra persona. A tal fine, si impossessa dell’ID chiamante alfanumerico di un contatto e invia un SMS a suo nome con un link a un sito di phishing o che innesca il download di un malware. A questo proposito, se pensi che il tuo smartphone possa essere sotto attacco, leggi il nostro post per capire se lo smartphone ha un virus.

GPS Spoofing

In un cyberattacco di questo tipo, l’hacker trasmette segnali contraffatti a un ricevitore GPS. In altre parole, l’hacker fa credere alla vittima di trovarsi in un luogo piuttosto che in un altro. Alcuni utilizzano questa tecnica per hackerare il GPS delle auto e inviare i conducenti a destinazioni sbagliate (uno scherzo poco divertente), ma lo spoofing del GPS viene impiegato anche in operazioni più complesse che hanno come bersaglio navi, edifici o aerei. In teoria, qualunque app per dispositivi mobili che utilizzi la geolocalizzazione dello smartphone può essere presa di mira con un attacco di GPS spoofing.

Attacco Man in the Middle (MitM)

In questo tipo di attacco, il criminale accede illegalmente a una rete Wi-Fi oppure ne realizza una copia fraudolenta per intercettare il traffico web tra due dispositivi. In questo modo, è possibile impossessarsi di dati sensibili come le credenziali di accesso a un sito web o il numero della carta di credito.

Spoofing dell’estensione

Con questa tecnica, gli hacker nascondono l’estensione dei file di malware. Ad esempio, basta rinominare il file “virus.exe” come “virus.txt.exe” per far credere alle persone che si tratti di un file di testo (il sistema operativo considera il primo punto per determinare l’estensione del file). Su molti computer viene visualizzato solo il nome del file senza l’estensione (fino a “txt”) così la vittima crede che si tratti di un file di testo, mentre invece è un file eseguibile che contiene un virus.

Come sapere se si è vittima di un attacco di spoofing

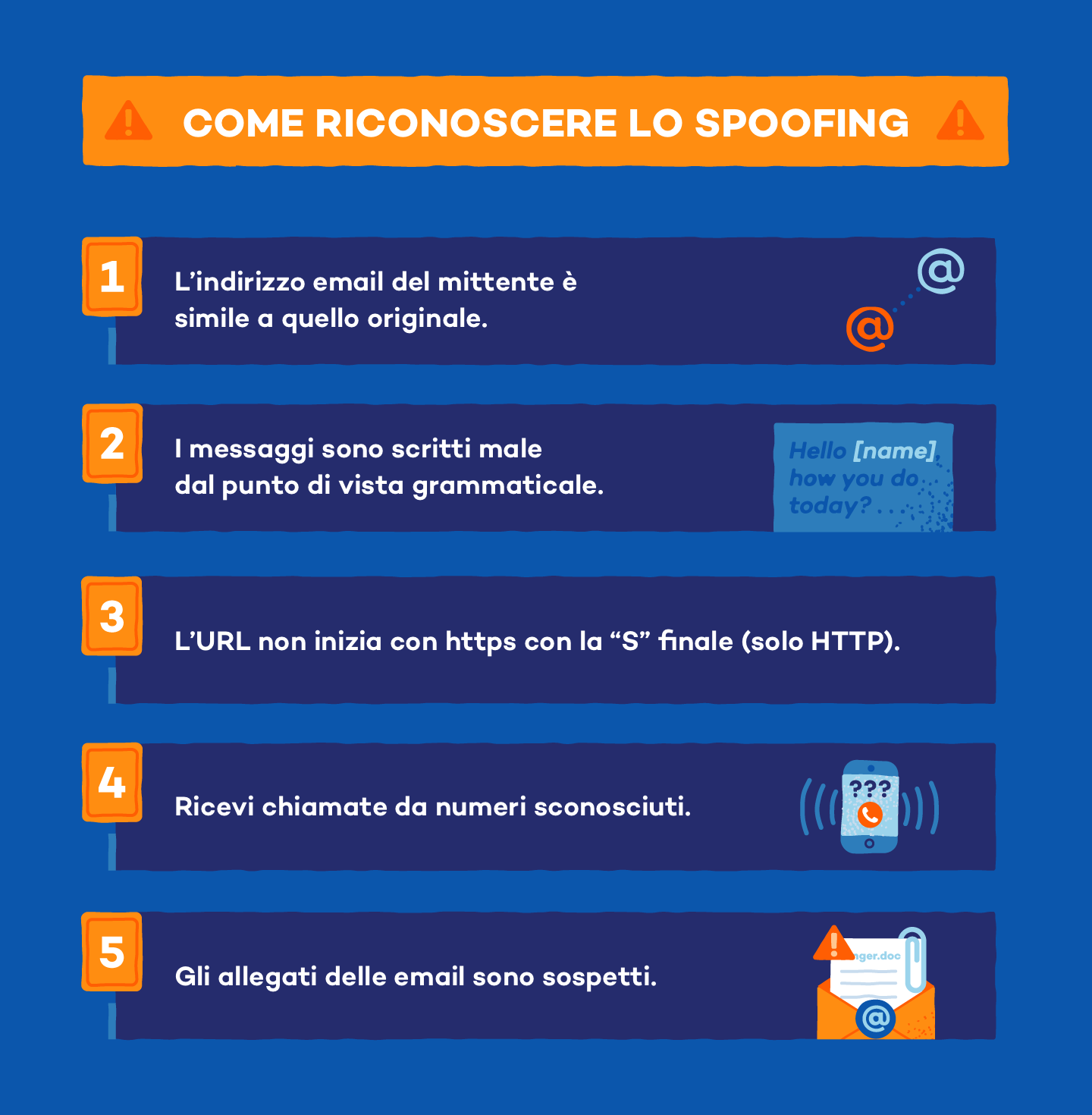

Se sospetti di aver subito un attacco di spoofing, fai attenzione ad alcuni segnali dei tipi di spoofing più comuni:

Indizi di spoofing dell’email

Attenzione all’indirizzo del mittente: se pensi che un email che hai ricevuto possa provenire da un indirizzo fraudolento, controllalo bene. Spesso, i truffatori creano indirizzi simili a quelli dei contatti della vittima per ingannarla. Se l’email ha un contenuto sospetto ma l’indirizzo sembra esatto, contatta il mittente per chiedere conferma.

Fai molta attenzione agli allegati: questa è la parte più rischiosa di qualsiasi email, soprattutto se proviene da un mittente sconosciuto. Tuttavia, a volte un allegato infetto che appare sospetto può provenire da un contatto conosciuto. Se hai dei dubbi, per sicurezza è meglio non aprire gli allegati e chiedere informazioni al mittente.

Messaggi scritti male: quando un messaggio contiene errori grammaticali o ortografici, è possibile che si tratti di un tentativo di phishing.

Fai qualche ricerca: cerca informazioni online sul mittente e contattalo direttamente per verificare che l’email ricevuta sia autentica. Inoltre, se hai dei dubbi, puoi copiare il corpo dell’email e incollarlo nella casella di ricerca di Google, inserendolo tra virgolette. In questo modo, il motore cercherà esattamente il testo che hai inserito. Se dovessi ottenere dei risultati, significa che hai ricevuto un messaggio preconfezionato e si tratta di una truffa.

Indizi di spoofing del sito web

Controlla la barra degli indirizzi: normalmente gli hacker non acquistano certificati SSL per i domini dei propri siti di phishing. Per questo motivo, in caso di dubbi la prima cosa da fare è controllare la barra degli indirizzi del browser e vedere se il protocollo della pagina è HTTPS o solo HTTP, senza la S finale. Come spiegato nel link precedente, la S del protocollo https sta per sicuro e significa che il sito è crittografato e protetto dai cybercriminali.

Attenzione però: i siti che non utilizzano questo protocollo non sono per forza fraudolenti. I siti che non richiedono un login e non registrano dati personali non hanno bisogno dei certificati di sicurezza, per cui in questi casi possiamo stare tranquilli.

Prova a utilizzare un password manager: i software che compilano automaticamente i moduli di login non funzionano sui siti oggetto di spoofing. Se il tuo password manager non dovesse funzionare automaticamente, è il caso di insospettirsi.

Non vedi l’icona del lucchetto: un altro indizio grafico della sicurezza di un sito web è la piccola icona a forma di lucchetto o una barra verde chiaro a sinistra dell’URL.

Indizi di spoofing dell’ID chiamante

Ricevi chiamate da numeri sconosciuti: quasi sicuramente si tratta di spam oppure il numero di telefono è oggetto di spoofing. Non rispondere mai a queste chiamate, soprattutto se la chiamata proviene dall’estero (scopri come bloccare lo spam sul cellulare).

Ricevi risposte a domande che non hai fatto: incongruenze di questo tipo sono sempre sintomi di minacce informatiche. Ad esempio, potresti ricevere un SMS o un’email il cui oggetto inizia con “RE:” (risposta) e fa riferimento a una conversazione che potresti avere avuto.

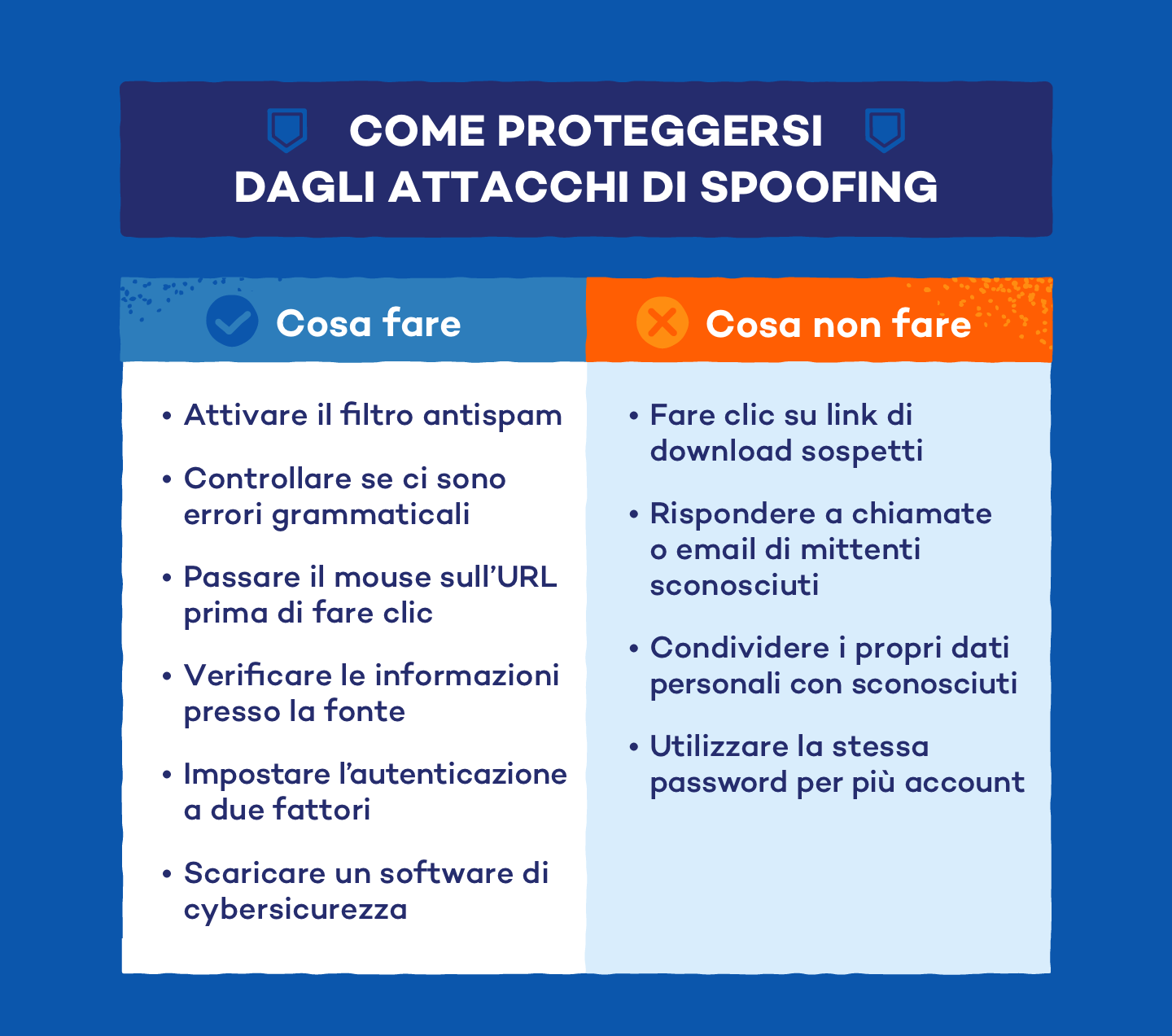

Come difendersi dallo spoofing

Ci sono molte cose che puoi fare al riguardo. Segui i nostri consigli contro lo spoofing:

- Attiva il filtro dello spam: in questo modo, la maggior parte delle email di spoofing verranno bloccate prima di raggiungere la tua casella di posta.

- Esamina la comunicazione: come abbiamo visto poco sopra, i messaggi utilizzati negli attacchi di spoofing spesso contengono errori grammaticali, di formato o semplicemente affermazioni poco credibili (hai vinto un iPhone a un concorso a cui non hai neanche partecipato). Inoltre, controlla bene anche l’URL del sito web o l’indirizzo email del mittente.

- Verifica le informazioni: se un’email o una chiamata ti sembra sospetta, contatta il mittente per verificare la veridicità delle informazioni contenute nel messaggio.

- Passa il mouse su nomi e icone prima di fare clic: se un URL o un allegato di un’email non ti convince, passaci sopra il mouse per visualizzare la destinazione esatta o il nome completo del file.

- Imposta l’autenticazione a due fattori: è il metodo più sicuro in assoluto per proteggere i tuoi account digitali. E se vuoi il massimo della sicurezza, puoi utilizzare l’autenticazione a 2 fattori insieme ad altre strategie. Ad esempio, per contenuti altamente sensibili potresti acquistare un token di sicurezza, aggiungendo così un livello hardware al tuo sistema di protezione informatica.

- Investi in un software professionale di cybersecurity: se l’autenticazione a due fattori è il metodo più sicuro a livello di applicazione, a livello di dispositivo è indispensabile installare un programma di sicurezza informatica efficace. In questo ambito, quando diciamo efficace intendiamo un software potente, completo di tutte le funzionalità più utili, che viene aggiornato frequentemente e che non rallenta il dispositivo su cui viene installato.

Oltre a queste raccomandazioni, è bene ricordare anche cosa NON devi fare:

- Non fare clic su link, allegati o pulsanti sospetti: nella maggior parte dei casi quando uno di questi elementi sembra fraudolento, probabilmente lo è.

- Non rispondere a email o chiamate di mittenti sconosciuti: nel dubbio è meglio non fidarsi, a meno che tu non stia aspettando una chiamata o il messaggio di una certa persona che ancora non è inclusa tra i tuoi contatti.

- Non comunicare dati personali: evita di condividere informazioni riservate come il numero della carta di identità o la tua data di nascita, a meno che la persona che li richiede sia affidabile al 100%.

- Non usare sempre le stesse password: crea password difficili da indovinare e modificale subito se pensi che un account sia stato violato. Ma soprattutto, non usare la stessa password per più account, in modo da limitare i danni in causa di un eventuale violazione di un account.

Conclusioni

Se pensi di essere vittima di un attacco di spoofing, comunicalo alla Polizia Postale e al tuo provider di servizi internet, così potranno indagare più a fondo e fermare il cybercriminale prima che faccia altre vittime. Inoltre, se a causa di un attacco di spoofing hai perso denaro, puoi denunciare il furto anche al distretto di polizia della tua zona.

Lo spoofing è un’ampia categoria di attacchi informatici in cui l’attaccante nasconde la propria identità. Grazie alle tecniche di social engineering e all’ingenuità con cui molti utenti trattano i propri dati personali, lo spoofing è molto efficace e viene impiegato regolarmente nei cyberattacchi, tra cui quelli di spear phishing.

Purtroppo, le minacce digitali non finiscono qui: segui il nostro blog per non perderti le ultime novità e migliorare sempre di più il tuo sistema di sicurezza informatica.

Buona navigazione e buona difesa dallo spoofing!