Scopri come funziona lo smurf attack, che sfrutta la vulnerabilità dei protocolli di rete per sovraccaricare i sistemi, e impara le migliori strategie di prevenzione.

Lo smurf o smurfing è un tipo di cyberattacco che utilizza un malware per sovraccaricare un sistema inviandogli un volume di traffico internet troppo grande da gestire.

Hai presente quando navighi su internet e all’improvviso tutto si blocca e non sai più cosa fare? Ecco, quello è l’effetto – anche se per motivi completamente diversi – di un attacco smurf su un dispositivo o un sistema informatico.

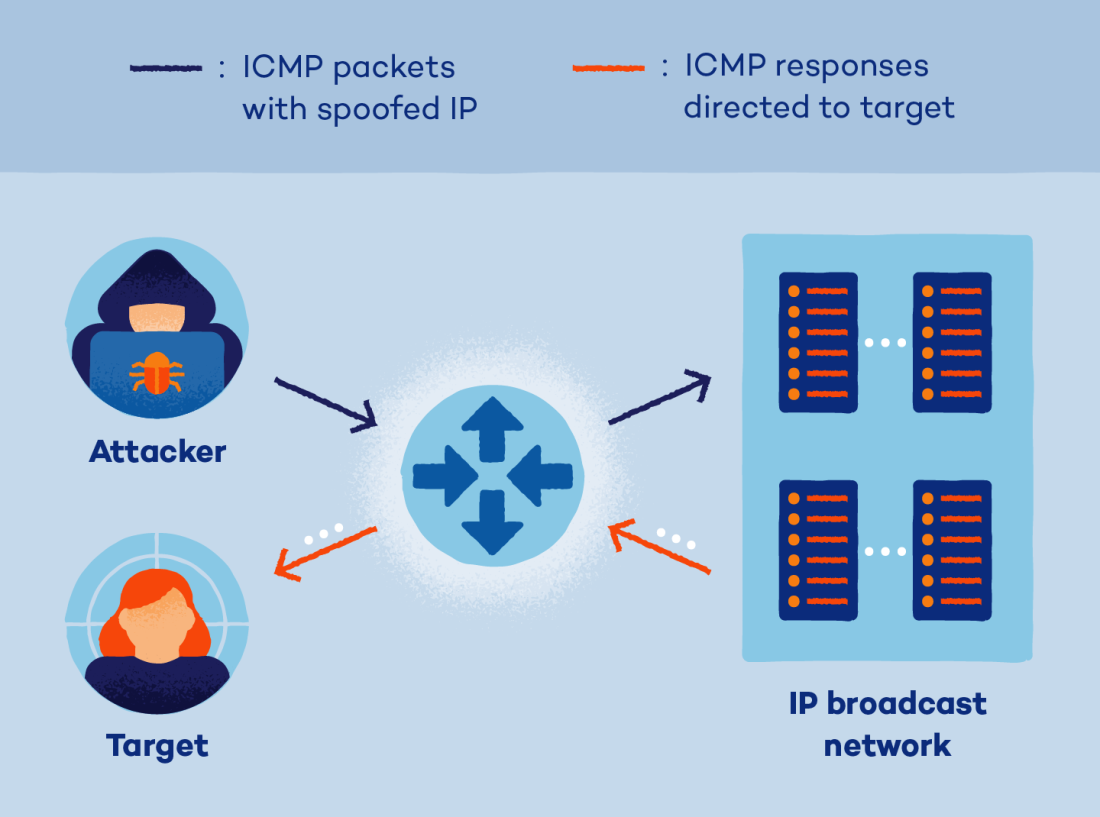

Lo smurf è un tipo di attacco DDoS, (distributed denial of service) con cui un attaccante sommerge il server della vittima con pacchetti IP (Internet Protocol) e ICMP (Internet Control Message Protocol) inviati senza autorizzazione e con l’inganno da altri dispositivi coinvolti inconsapevolmente.

Il risultato finale è che il sistema riceve troppi pacchetti e collassa, rimanendo inutilizzabile per un certo periodo di tempo.

Questo tipo di attacco prende il nome da un malware chiamato DDoS.Smurf che è stato molto popolare negli anni 90. Questo malware generava dei piccolissimi pacchetti ICMP (da qui il termine smurf, che in inglese è il nome dei Puffi), ma che potevano causare danni molto gravi al sistema della vittima.

Oggi gli attacchi smurf sono meno comuni, perché le reti utilizzano tecnologie e filtri avanzati per bloccare le richieste e le connessioni sospette, ma è comunque utile sapere di cosa si tratta, per prevenirli e per capire come evolve la sicurezza informatica.

In questo post rispondiamo alla domanda Cos’è lo smurf attack, vediamo come funziona e ti diamo 5 consigli per proteggerti da questo e altri attacchi informatici simili. Buona lettura!

Esempio di attacco smurf

Immagina un truffatore (il malware), che chiama un ufficio (la rete informatica) fingendo di essere la CEO dell’azienda. Il truffatore chiede a un manager di dire a tutti i dipendenti di rispondere alla sua chiamata (la richiesta ICMP) richiamandolo al suo numero privato. Il risultato è che la vittima (la vero CEO dell’azienda) riceverà un enorme numero di chiamate indesiderate, che occuperanno la linea e le impediranno di usare il telefono per un po’ di tempo.

Questo, in un attacco smurf, si moltiplica per cento o per mille, perché vengono inviate migliaia di richieste a dispositivi, per cui il sistema della vittima rimane fuori uso più a lungo.

Come funziona un attacco smurf

Gli attacchi smurf sono quasi uguali agli attacchi DDoS, ovvero inondano un sistema con migliaia di richieste ping (comunicazioni inviate da un sistema a un altro per sapere se è operativo).

L’unica differenza è che gli attacchi DDoS classici infettano migliaia di dispositivi per obbligarli a inviare richieste al sistema informatico target, mentre negli attacchi smurf, l’hacker impersona il sistema della vittima per richiedere una risposta a centinaia di dispositivi connessi alla stessa rete. Vediamo più da vicino come funziona:

- L’attaccante individua l’indirizzo IP della vittima.

- L’attaccante crea un pacchetto dati con l’indirizzo falsificato. Utilizza un malware Smurf per creare un pacchetto dati falsificato, una richiesta ICMP echo, in cui l’indirizzo di origine è impostato sull’indirizzo IP reale della vittima.

- L’attaccante invia richieste ICMP echo. L’attaccante invia richieste ICMP echo alla rete della vittima, causando la risposta di tutti i dispositivi connessi alla rete tramite pacchetti di risposta ICMP echo.

- La vittima viene sommersa dalle risposte ICMP. La vittima riceve un’ondata di pacchetti di risposta ICMP echo, causando un’interruzione del servizio per il traffico legittimo.

- Il server della vittima viene sovraccaricato. Con un numero sufficiente di pacchetti di risposta ICMP, il server della vittima viene sovraccaricato e reso inutilizzabile.

Tipi di attacchi smurf

Di solito, si suddividono in attacchi smurf di base o avanzati, a seconda del livello di sofisticazione dei sistemi presi di mira e quindi dell’attacco stesso.

Smurf di base

Immagina che qualcuno voglia farti uno scherzo, e invii migliaia di cartoline ad altrettante persone scrivendo il tuo indirizzo di casa nel campo del mittente e chiedendo a tutti di rispondere. Se tutti i destinatari ti rispondessero con un’altra cartolina, in meno di un giorno riempirebbero la tua cassetta delle lettere e perfino la borsa del postino, causando un disservizio sia a te che alla rete di comunicazione.

Un attacco smurf di base funziona in modo simile: l’attaccante trova l’IP della vittima e sfrutta le vulnerabilità di rete per inviare migliaia di richieste “ping” ICMP all’indirizzo di broadcast della rete della vittima. Questo è un indirizzo particolare che consente di replicare la stessa richiesta a tutti i dispositivi connessi alla rete.

Le richieste appaiono legittime, per cui ogni dispositivo risponde con un pacchetto di dati, finendo per sovraccaricare il dispositivo della vittima.

Smurf avanzato

Un attacco di smurf avanzato si spinge un po’ oltre. Ora, immaginiamo che il tuo amico burlone aggiunga alle cartoline altri indirizzi (le richieste ping vengono manipolate in modo da includere più indirizzi IP di destinazione).

Quando i dispositivi della rete rispondono, tutte le vittime secondarie ricevono una risposta ICMP, creando una specie di bombardamento invece di un attacco mirato.

Per riuscirci, ovviamente, sono necessarie tecnologie e competenze più avanzate, che devono anche superare controlli più rigorosi da parte delle reti, dato che replicano un modello di comportamento digitale che le reti interpretano come sospetto.

Conseguenze di un attacco di smurfing

L’obiettivo diretto di un attacco smurf è rendere inutilizzabile un sistema per ore o giorni, ma di solito questo è solo un passaggio all’interno di cyberattacchi più complessi, il cui obiettivo finale, ad esempio, può essere un furto di identità.

Per questo, le conseguenze finali di un attacco smurf sono:

- Perdite economiche: se il server di un’azienda rimane fuori uso durante ore o giorni, può bloccare le operazioni aziendali, causare ritardi o problemi con i clienti.

- Furti di dati: gli attaccanti possono accedere ai dati ospitati sul server della vittima se questo collassa e non riesce a proteggersi.

- Danni alla reputazione: fughe di dati degli utenti e problemi di utilizzo dei siti si riflettono negativamente sulla reputazione dell’azienda, perché le persone esigono che i propri dati e i sistemi che usano siano sicuri e protetti al 100%.

Come vedi, quello che sembrava uno scherzo nella nostra analogia con l’invio di migliaia di cartoline si è rivelato molto più serio e pericoloso, e non solo per le aziende ma anche per il settore pubblico: immagina cosa può succedere se un hacker mette fuori uso il sistema informatico di un ospedale o del comune di un grande città!

LEGGI ANCHE: Sai cos’è il killware?

Prevenzione degli attacchi smurf: come proteggerti

Di base, per difendere te o la tua azienda da un attacco di smurfing, devi proteggere la rete informatica, a cominciare dai router e da come questi interagiscono con i dispositivi tramite i pacchetti e le richieste ICMP. Ecco 5 consigli di sicurezza per blindare la tua rete contro gli attacchi smurf:

-

Disabilita le risposte all’indirizzo di broadcast IP

Questa impostazione impedisce ai dispositivi della tua rete di rispondere ai messaggi inviati a un indirizzo broadcast generale. È come impedire alla tua cassetta della posta di accettare lettere indirizzate a “tutte le case che si trovano in questa via”.

-

Limita la velocità del traffico ICMP

Puoi impostare un limite per il numero di richieste ICMP (ping) che la tua rete può ricevere in un determinato lasso di tempo. Immaginalo come un addetto alla sicurezza davanti alla tua cassetta della posta, che permette ai postini di depositare solo un certo numero di lettere ogni ora.

-

Usa un firewall di rete

Il firewall è come un vigile urbano che dirige il traffico della tua rete. Puoi chiedergli di identificare e bloccare certi tipi di traffico ICMP sospetti, che potrebbero indicare un attacco di smurfing.

-

Imposta regole anti-spoofing

Queste regole impediscono ai dispositivi della tua rete di camuffare i loro indirizzi IP come se fossero quelli di qualcun altro. È come esigere e verificare che chiunque ti invii una lettera usi il proprio indirizzo reale, rendendo più difficile per gli attaccanti falsificare l’IP della vittima.

-

Mantieni aggiornati i dispositivi di rete

I software obsoleti possono avere delle vulnerabilità che gli hacker hanno imparato a sfruttare. Aggiornare regolarmente i software e i sistemi operativi ti garantisce di avere le ultime patch di sicurezza per difenderti dai metodi di attacco conosciuti.

BONUS: se hai un router un po’ antiquato, ti consigliamo di investire in un nuovo modello: di solito, quelli più recenti hanno più funzionalità di sicurezza e sono configurati in modo da bloccare attività di rete sospette per impostazione predefinita.

Come per la maggior parte degli attacchi informatici, la prevenzione è spesso la migliore strategia per proteggersi. Anche se gli attacchi smurf non sono una novità, rimangono una tattica comune tra i criminali informatici che cercano di sfruttare le reti più vulnerabili.

Per proteggerti ulteriormente da qualsiasi tipo di attacco informatico, ti consigliamo di investire in un antivirus leggero e potente come Panda Dome.

FAQ sugli attacchi smurf

Per concludere, vogliamo rispondere direttamente alle domande più comuni sugli attacchi smurf, per aiutarti a capire fino in fondo cosa sono e come proteggerti.

1) Che differenza c’è tra un attacco di smurf e uno DDoS?

Un attacco DDoS (Distributed Denial of Service) è come un’inondazione di traffico internet che manda in tilt un sistema informatico (ad esempio un server), impedendo agli utenti legittimi di accedervi.

Un attacco smurf è un tipo particolare di DDoS, con un trucco in più: invece di inviare direttamente un sacco di traffico alla vittima, sfrutta i dispositivi di una rete per “amplificarlo”.

In pratica, l’attaccante manda pacchetti “ping” (richieste ICMP) con l’indirizzo IP della vittima, facendo sì che tutti i dispositivi della rete rispondano alla vittima stessa, sommergendola di traffico. È un po’ come far gridare a tutti i vicini “Ciao!” contemporaneamente alla stessa persona!

2) Che differenza c’è tra un attacco di smurf e uno di fraggle?

Un attacco fraggle è molto simile allo smurf, ma con una piccola differenza tecnica. Mentre lo smurf sfrutta pacchetti ICMP (il tipo di pacchetti usati per il comando “ping”), l’attacco fraggle utilizza pacchetti UDP (User Datagram Protocol), che sono un tipo diverso di messaggio di rete.

3) Che cos’è un amplificatore di attacchi smurf?

Un amplificatore in un attacco Smurf è una rete che “amplifica” il volume del traffico inviato alla vittima. Funziona così: l’attaccante invia una richiesta a tutti i dispositivi di una rete falsificando l’indirizzo IP della vittima (cioè fa sembrare che la richiesta provenga dalla vittima). Questa richiesta viene inviata a un indirizzo di broadcast, che fa sì che tutti i dispositivi della rete rispondano contemporaneamente.

Ogni dispositivo invia una risposta all’indirizzo IP della vittima, creando un enorme volume di traffico che inonda la rete della vittima e la manda in tilt. In questo modo l’attacco è molto più potente, anche se l’attaccante invia solo una piccola quantità di dati iniziali. La rete “amplifica” l’effetto dell’attacco, come se fosse un megafono che rende la voce dell’attaccante molto più forte.

In questo post abbiamo visto cos’è un attacco smurf, come funziona e 5 consigli per difenderti da questi e altri attacchi cyber di tipo DDoS. Abbiamo visto le differenze tra un attacco smurf e la categoria più generale di attacchi DDoS e abbiamo sottolineato quanto sia importante aggiornare sempre software e sistemi operativi, nonché utilizzare router recenti con impostazioni di sicurezza avanzate.

CONTINUA A LEGGERE: Addio al Pannello di controllo di Windows

Buona navigazione e buona protezione dagli attacchi smurf!