557 posts

- Réseaux sociaux

- Prévention des menaces

- Nos produits

- IOT

- Intelligence artificielle

- Éducation numérique

- Conseils et bonnes pratiques

- Actualités et dernières tendances

Mobile News

Banshee Stealer : Un nouveau malware ciblant macOS, vendu a 3 000$ par mois

Un nouveau malware spécialement conçu pour les appareils macOS fait son apparition dans le monde du cybercrime. Baptisé Banshee Stealer, ce programme malveillant est actuellement…

Sécuriser vos comptes en ligne : Un guide complet

Dans le monde numérique d’aujourd’hui, la sécurisation de vos comptes en ligne n’a jamais été aussi cruciale. Plus nous sommes connectés, plus nous nous exposons…

Qu’est-ce qu’un routeur Wi-Fi et à quoi sert-il ?

Si vous lisez ceci via une connexion Wi-Fi, vous pouvez remercier un routeur. Mais que font les routeurs Wi-Fi et comment fonctionnent-ils? En termes simples,…

Qu’est-ce qu’une attaque Smurf ? + 5 façons de vous protéger

Avez-vous déjà vécu une situation où votre connexion Internet est surchargée de trafic inutile, rendant tout lent ou causant des pannes ? C’est exactement ce…

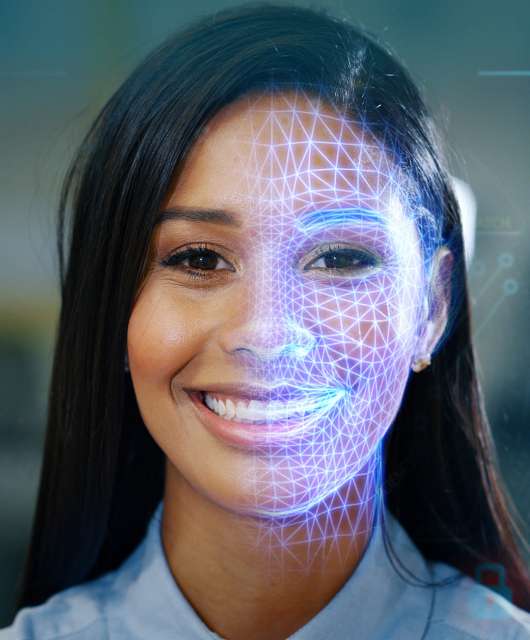

La reconnaissance faciale dans les agences d’intérim : une révolution en marche

De plus en plus d’agences d’intérim en France adoptent la reconnaissance faciale comme moyen de vérifier l’identité des candidats. Cette technologie permet de comparer les…

Toxicité dans les jeux vidéo : un défi essentiel pour un environnement inclusif

Le monde du jeu vidéo a considérablement évolué, passant des simples jeux hors ligne aux expériences en ligne massivement multijoueurs, disponibles sur diverses plateformes et…

Gestionnaires de mots de passe : Choisir son navigateur ou un service independant ?

Lorsque vous vous connectez à un site web, votre navigateur vous propose souvent d’enregistrer votre mot de passe avec la fameuse question : « Voulez-vous…