Certificats racine, intermédiaire et SSL – hum ! Ce sont des termes que vous avez peut-être entendus en naviguant en ligne. Mais qu’est-ce qu’un certificat racine (ou certificat root) et en quoi diffère-t-il des autres certificats numériques ?

Vous ne pensez probablement pas consciemment à l’intégrité des données, à la protection de la vie privée et à l’authentification lorsque vous naviguez sur Internet. Mais même lorsque vous ne pensez pas à la sécurité en ligne, les certificats racine et le système SSL le sont.

En matière de sécurité sur Internet, Panda Dome de Panda Security vous aide à protéger votre vie privée de manière ciblée, tandis que les certificats racine vérifient en permanence les certificats numériques et vous protègent sur le web.

Qu’est-ce qu’un certificat racine ?

Un certificat racine est un certificat numérique qui peut être utilisé pour émettre d’autres certificats dans le système TLS/SSL. Ces certificats sont émis par une autorité de certification (CA) vérifiée, qui est la seule entité de confiance ayant la capacité d’émettre des certificats SSL authentiques.

Parfois appelés racine de confiance, les certificats racine sont au cœur du modèle de confiance utilisé pour sécuriser l’infrastructure à clé publique. Ils utilisent des clés privées – similaires aux mots de passe cryptés – pour signer les certificats. Cette signature informe les navigateurs qu’un certificat peut être approuvé, ce qui élimine le besoin de plusieurs cycles d’authentification.

Ces certificats sont également conservés dans des magasins racine sur tous les appareils. Chaque magasin racine contient plusieurs certificats pré-téléchargés, qui se connectent ensuite et exécutent des programmes racine sur plusieurs appareils et navigateurs.

Racines en chaînes vs racines uniques

Les certificats racine peuvent être séparés en deux types de racines :

- Racines en chaînes : certificats racine inclus dans une chaîne de certificats

- Racines uniques : certificats racine non inclus dans une chaîne de certificats

Ces racines de confiance présentent diverses différences, notamment :

- Comment ils sont installés

- Leur stabilité de certification

- Quand et comment ils expirent

- Quel type de signature ils reçoivent

Les deux types de racines de confiance sont capables de signer et d’émettre d’autres certificats numériques, mais les racines en chaînes utilisent des certificats intermédiaires pour signer les entités finales.

| Racines en chaînes | Racines uniques | |

|---|---|---|

| Installation : | Installation manuelle | Installation automatique |

| Stabilité : | Moins stable | Plus stable |

| Expiration : | la confiance peut être perdue deux fois - lorsque le certificat en chaîne ou racine expire | la confiance peut être perdue une fois - lorsque le certificat racine expire |

| Signature : | Signé par un certificat intermédiaire | Signé par le certificat racine d'une AC |

Qu’est-ce qu’un certificat intermédiaire ?

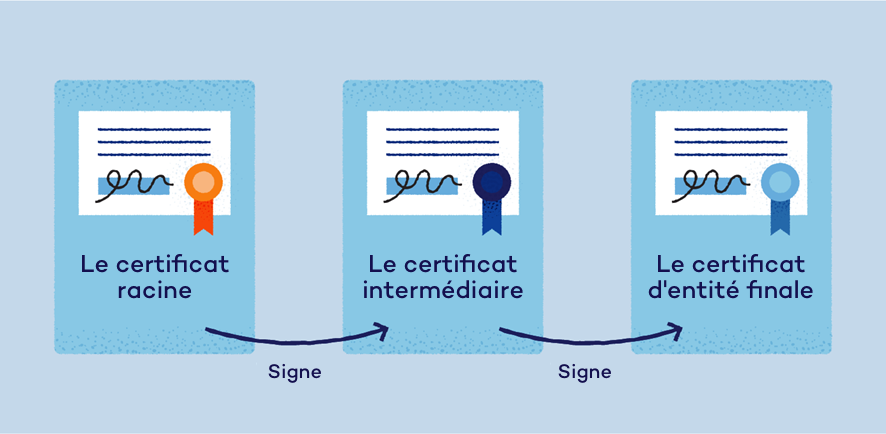

Les certificats intermédiaires sont des certificats numériques qui servent souvent d’intermédiaire entre les certificats racine et les certificats d’entité finale. De nombreuses autorités de certification ont commencé à autoriser les certificats intermédiaires à vérifier et authentifier les demandes avant de les connecter à un certificat racine.

L’autorité de certification signera un certificat intermédiaire avec une clé privée, transmettant sa confiance. Une fois qu’un certificat intermédiaire a reçu l’approbation d’une autorité de certification, il peut utiliser sa propre clé privée pour signer un certificat d’entité finale. Au cours de ce processus, plusieurs certificats intermédiaires peuvent être placés entre une racine approuvée et son entité finale.

Que sont les chaînes de certificats ?

Les chaînes de certificats sont les liens entre un certificat racine de confiance et son entité finale. Les certificats racine, les certificats intermédiaires et les entités finales peuvent tous faire partie d’une chaîne de certificats.

De plus, une chaîne de certificats comprend :

- Des détails de l’émetteur CA

- Des émetteurs et sujets de certificats actuels et à venir

- Des signatures de certificat

- Un dernier certificat — connu sous le nom d’ancre de confiance

La chaîne de certificats est activée lorsqu’un navigateur tente d’authentifier la validité d’un certificat, ce qui se produit lorsque les utilisateurs accèdent à une page web. La chaîne suit alors une série d’étapes :

- Une demande de signature de certificat (CSR) est générée.

- Le certificat racine produit une clé privée.

- Le CSR est envoyé à l’AC.

- L’autorité de certification utilise la clé privée pour signer un certificat SSL.

- Le navigateur vérifie la fiabilité du certificat en fonction de la signature racine.

Si un certificat intermédiaire est nécessaire, il sera d’abord signé par le certificat racine avant de pouvoir signer un certificat SSL. Ce modèle de confiance est conçu pour aider les navigateurs à identifier des sites sûrs et dignes de confiance pour les utilisateurs, et si un navigateur est incapable d’identifier la racine de confiance d’une chaîne, il ne fera pas confiance au certificat.

Certificats racine et intermédiaire : la différence

Les certificats racine et intermédiaires aident les navigateurs à atteindre le même objectif : vérifier et approuver les certificats. Cependant, ces types de certificats présentent quelques différences majeures.

La valeur

Les certificats racine et intermédiaires ont des valeurs différentes dans la chaîne de certificats. Parce qu’ils fonctionnent comme des intermédiaires, les certificats intermédiaires sont moins valorisés dans la chaîne de confiance. Les certificats racine, qui sont automatiquement approuvés par les navigateurs, sont des éléments de plus grande valeur.

Les émissions

Les certificats racine et intermédiaires peuvent émettre des certificats SSL. Cependant, les certificats intermédiaires doivent avoir une signature de certificat CA pour signer les entités finales, tandis que les certificats racine sont automatiquement capables d’émettre d’autres certificats numériques.

Le nom

En ce qui concerne les certificats racine, ils sont auto-signés – les champs “Émis à” et “Émis par” sont identiques. Les certificats intermédiaires sont signés de manière croisée, ce qui signifie qu’ils ont différents émetteurs et utilisateurs.

Le parcours de certification

Les certificats racine apparaissent en haut du chemin de certification d’un modèle de confiance. Ils peuvent signer et délivrer des certificats – aucun intermédiaire n’est nécessaire. Si les autorités de certification signent des certificats intermédiaires, ils apparaissent après les certificats racine dans le chemin de certification, et plusieurs intermédiaires peuvent être inclus dans un seul chemin.

La signature

Pour signer les intermédiaires, les certificats racine utilisent des clés privées. Ces clés sont plus sécurisées que les clés uniques que les certificats intermédiaires utilisent pour signer d’autres certificats, y compris les certificats Endpoint.

Les dégâts

Si un certificat intermédiaire est endommagé, il n’est plus utilisable et devra être supprimé pour éviter tout dommage supplémentaire. Cependant, les dommages causés à un certificat racine sont considérablement plus dangereux car ils peuvent permettre aux pirates d’accéder à un système entier – ces certificats doivent être conservés hors ligne pour réduire cette possibilité.

L’expiration

Les certificats racine et intermédiaires ont des périodes de validation et d’expiration, mais chacun est différent. La période de validation d’un certificat racine peut durer jusqu’à 10 ou 20 ans, tandis que la date d’expiration d’un intermédiaire est limitée à un ou deux ans.

FAQ sur le certificat racine

Nous fournissons ci-dessous des réponses à quelques questions courantes sur les certificats racine.

Que fait un certificat racine ?

Les certificats racine vérifient que les utilisateurs de logiciels et de sites Web sont bien ceux qu’ils prétendent être. Des racines de confiance sont cruciales pour le processus d’authentification numérique et la sécurité en ligne.

Où puis-je trouver le certificat racine ?

La recherche du certificat racine dépend du navigateur que vous utilisez, mais il existe quelques étapes générales.

- Cliquez sur l’icône de verrouillage (cadenas) à côté de l’URL dans votre navigateur.

- Sélectionnez La connexion est sécurisée.

- Choisissez Le certificat est valide.

- Dans la fenêtre contextuelle, vérifiez l’émetteur, la période de validité et le type de certificat dans les onglets général et détails.

Un certificat racine est-il nécessaire ?

Un certificat racine est nécessaire car il est utilisé pour vérifier l’authenticité d’autres certificats intermédiaires et d’entité finale. Sans certificat racine, un système est soit non protégé, soit inutilisable.

En répondant « Qu’est-ce qu’un certificat racine ? » et en déterminant les différences entre les racines approuvées et les certificats intermédiaires, vous pouvez comprendre comment les navigateurs vérifient les actions et les demandes. Bien que ces certificats puissent protéger vos informations, les services de protection premium offrent une variété de fonctionnalités de sécurité en ligne supplémentaires pour vous et votre famille.