Une attaque de l’homme du milieu (MITM) est un type de cyberattaque où les attaquants interceptent une conversation ou un transfert de données existant, soit en écoutant, soit en se faisant passer pour un participant légitime. Pour la victime, il semblera qu’un échange standard d’informations est en cours, mais en s’insérant au « milieu » de la conversation ou du transfert de données, l’attaquant peut discrètement détourner des informations.

L’objectif d’une attaque MITM est de récupérer des données confidentielles telles que des détails de compte bancaire, des numéros de carte de crédit ou des informations de connexion, qui peuvent être utilisées pour commettre d’autres crimes comme le vol d’identité ou les transferts de fonds illégaux. Parce que les attaques MITM sont menées en temps réel, elles passent souvent inaperçues jusqu’à ce qu’il soit trop tard.

Les deux phases d’une attaque Man-in-the-Middle

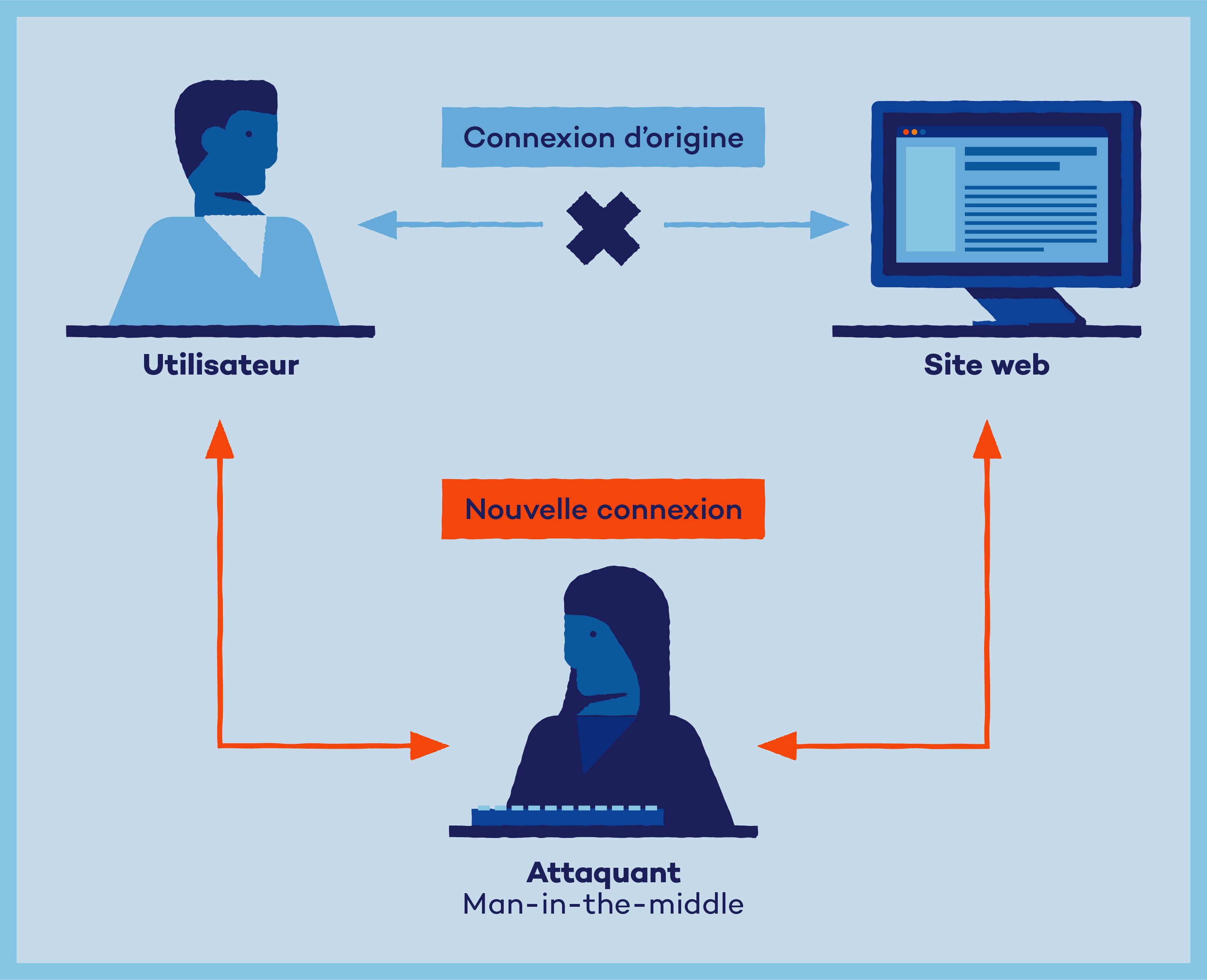

Une attaque MITM réussie implique deux phases spécifiques : l’interception et le décryptage.

-

Interception

L’interception implique que l’attaquant interfère avec le réseau légitime d’une victime en l’interceptant avec un faux réseau avant qu’il ne puisse atteindre sa destination prévue. La phase d’interception est essentiellement la façon dont l’attaquant s’insère en tant qu ‘« homme du milieu ». Les attaquants le font souvent en créant un faux point d’accès Wi-Fi dans un espace public qui ne nécessite pas de mot de passe. Si une victime se connecte au point d’accès, l’attaquant accède à tous les échanges de données en ligne qu’il effectue.

Une fois qu’un attaquant réussit à s’insérer entre la victime et la destination souhaitée, il peut utiliser diverses techniques pour poursuivre l’attaque :

- L’usurpation d’adresse IP : chaque appareil connecté au Wi-Fi possède une adresse de protocole Internet (IP) qui est au cœur de la communication entre les ordinateurs et les appareils en réseau. L’usurpation d’adresse IP implique qu’un attaquant modifie des paquets IP afin d’usurper l’identité du système informatique de la victime. Lorsque la victime tente d’accéder à une URL connectée à ce système, elle est envoyée sans le savoir au site web de l’attaquant.

- L’usurpation ARP : avec l’usurpation d’adresse ARP (Address Resolution Protocol), l’attaquant utilise des messages ARP falsifiés pour lier son adresse MAC à l’adresse IP légitime d’une victime. En connectant son adresse MAC à une adresse IP authentique, l’attaquant accède à toutes les données envoyées à l’adresse IP de l’hôte.

- L’usurpation DNS : l’usurpation de serveur de noms de domaine (DNS), également connue sous le nom d’empoisonnement du cache DNS, implique qu’un attaquant modifie un serveur DNS afin de rediriger le trafic web d’une victime vers un site frauduleux qui ressemble étroitement au site prévu. Si la victime se connecte à ce qu’elle pense être son compte, les attaquants peuvent accéder à des données personnelles et à d’autres informations.

-

Décryptage

Une attaque MITM ne s’arrête pas à l’interception. Une fois que l’attaquant a eu accès aux données chiffrées de la victime, elles doivent être déchiffrées pour que l’attaquant puisse les lire et les utiliser. Un certain nombre de méthodes peuvent être utilisées pour déchiffrer les données de la victime sans alerter l’utilisateur ou l’application :

- L’usurpation HTTPS : L’usurpation d’identité HTTPS est une méthode pour faire croire à votre navigateur qu’un certain site web est sûr et authentique alors qu’il ne l’est pas. Lorsqu’une victime tente de se connecter à un site sécurisé, un faux certificat est envoyé à son navigateur, ce qui la conduit plutôt sur le site web malveillant de l’attaquant. Cela permet à l’attaquant d’accéder à toutes les données partagées par la victime sur ce site.

- Le détournement SSL : Chaque fois que vous vous connectez à un site web non sécurisé, indiqué par “HTTP” dans l’URL, votre serveur vous redirige automatiquement vers la version HTTPS sécurisée de ce site. Avec le piratage SSL, l’attaquant utilise son propre ordinateur et serveur pour intercepter le réacheminement, ce qui lui permet d’interrompre toute information transmise entre l’ordinateur et le serveur de l’utilisateur. Cela leur donne accès à toutes les informations sensibles que l’utilisateur utilise au cours de sa session.

- Le stripping SSL : le stripping SSL implique que l’attaquant interrompe la connexion entre un utilisateur et un site Web. Cela se fait en rétrogradant la connexion HTTPS sécurisée d’un utilisateur vers une version HTTP non sécurisée du site web. Cela connecte l’utilisateur au site non sécurisé tandis que l’attaquant maintient une connexion au site sécurisé, rendant l’activité de l’utilisateur visible à l’attaquant sous une forme non cryptée.

Exemples concrets d’une attaque MITM

Il y a eu un certain nombre d’attaques MITM bien connues au cours des dernières décennies.

En 2015, il a été découvert qu’un programme publicitaire appelé Superfish, qui était préinstallé sur les machines Lenovo depuis 2014, analysait le trafic SSL et installait de faux certificats qui permettaient à des indiscrets tiers d’intercepter et de rediriger le trafic entrant sécurisé. Les faux certificats ont également fonctionné pour introduire des publicités même sur des pages cryptées.

En 2017, une vulnérabilité majeure dans les applications bancaires mobiles a été découverte pour un certain nombre de banques de premier plan, exposant les clients avec iOS et Android à des attaques de l’homme du milieu. La faille était liée à la technologie d’épinglage de certificat utilisée pour empêcher l’utilisation de certificats frauduleux, dans laquelle les tests de sécurité n’ont pas réussi à détecter les attaquants en raison de l’épinglage de certificat masquant un manque de vérification appropriée du nom d’hôte. Cela a finalement permis d’effectuer des attaques MITM.

Comment détecter une attaque MITM

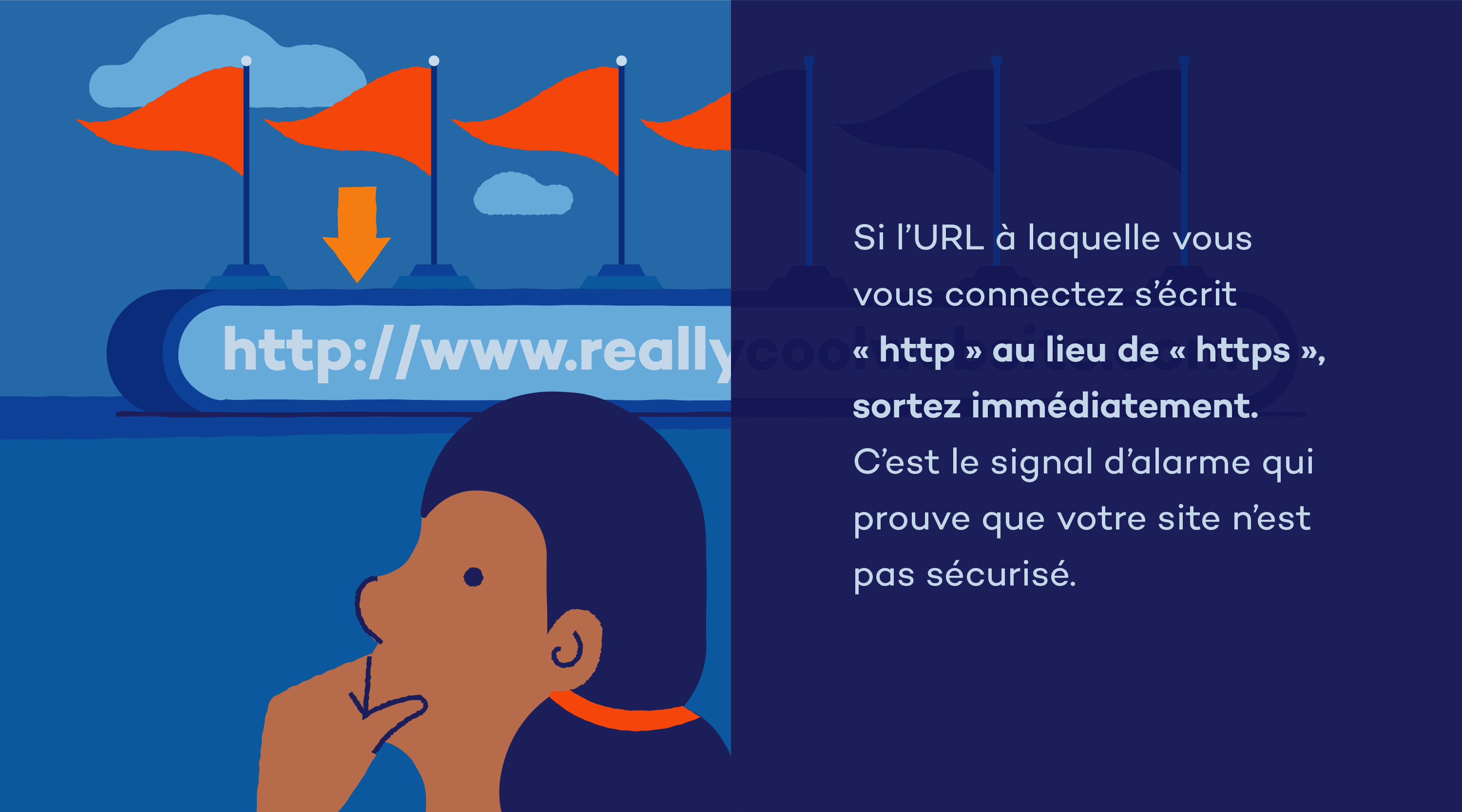

Si vous ne recherchez pas activement des signes indiquant que vos communications en ligne ont été interceptées ou compromises, il peut être difficile de détecter une attaque de l’homme du milieu. Bien qu’il soit facile pour eux de passer inaperçu, il y a certaines choses auxquelles vous devez faire attention lorsque vous naviguez sur le web – principalement l’URL dans votre barre d’adresse.

Le signe d’un site web sécurisé est désigné par “HTTPS” dans l’URL d’un site. S’il manque un « s » à une URL, c’est le signal d’alarme qui prouve que votre connexion n’est pas sécurisée. Vous devez également rechercher l’icône de verrouillage SSL à gauche de l’URL (un petit cadenas), qui indique également un site web sécurisé.

De plus, méfiez-vous des connexions aux réseaux Wi-Fi publics. Comme indiqué ci-dessus, les cybercriminels espionnent souvent les réseaux Wi-Fi publics et les utilisent pour effectuer une attaque de l’homme du milieu. Il est préférable de ne jamais supposer qu’un réseau Wi-Fi public est légitime et d’éviter de se connecter à des réseaux Wi-Fi non reconnus en général.

Prévention et comment se préparer

Bien qu’il soit important de savoir comment détecter une attaque MITM potentielle, la meilleure façon de s’en protéger est de les prévenir en premier lieu. Assurez-vous de suivre ces bonnes pratiques :

- Évitez les réseaux Wi-Fi qui ne sont pas protégés par un mot de passe et n’utilisez jamais un réseau Wi-Fi public pour des transactions sensibles nécessitant vos informations personnelles.

- Utilisez un réseau privé virtuel (VPN) — en particulier lorsque vous vous connectez à Internet dans un lieu public. Les VPN cryptent votre activité en ligne et empêchent un attaquant de pouvoir lire vos données privées, comme les mots de passe ou les informations de compte bancaire.

- Déconnectez-vous des sites web sensibles (comme un site web de banque en ligne) dès que vous avez terminé pour éviter le détournement de session.

- Maintenez de bonnes habitudes de mot de passe, comme ne jamais réutiliser les mots de passe pour différents comptes, et utilisez un gestionnaire de mots de passe pour vous assurer qu’ils sont aussi forts que possible.

- Utilisez l’authentification multifacteurs pour tous vos mots de passe.

- Utilisez un pare-feu pour garantir des connexions Internet sécurisées.

- Utilisez un logiciel antivirus pour protéger vos appareils contre les logiciels malveillants.

Alors que notre monde connecté numériquement continue d’évoluer, la complexité de la cybercriminalité et l’exploitation des vulnérabilités de sécurité augmentent également. Prendre soin de vous renseigner sur les meilleures pratiques en matière de cybersécurité est essentiel pour la défense contre les attaques de l’homme du milieu et d’autres types de cybercriminalité. À tout le moins, être équipé d’un logiciel antivirus puissant contribue grandement à la sécurité de vos données.