Le wardriving est apparu au début des années 2000. Il a évolué à partir du piratage montré dans le film « WarGames ». Dans ce film, le personnage principal compose des numéros de téléphone aléatoires pour trouver des ordinateurs connectés. En 2001, ce concept a évolué vers le wardriving, où des individus cartographient les réseaux Wi-Fi non sécurisés pour exploiter leurs vulnérabilités. Bien que le wardriving en lui-même ne soit pas illégal, les données obtenues peuvent conduire à un accès non autorisé, ce qui enfreint les lois sur la vie privée.

En 2024, le coût moyen d’une fuite de données aux États-Unis a atteint 9,36 millions de dollars. Ce chiffre reflète le fardeau financier croissant des cyberattaques, alimenté par des facteurs tels que la compromission de données sensibles, les frais juridiques et les pertes commerciales. Cela rend crucial la détection et la prévention du wardriving pour sécuriser les réseaux contre ces vulnérabilités répandues.

Qu’est-ce que le Wardriving ?

Le wardriving est une pratique qui consiste à conduire un véhicule pour scanner et cartographier les réseaux sans fil. La définition du wardriving fait référence à l’acte de rechercher et de cartographier les réseaux Wi-Fi en utilisant des équipements ou logiciels spécialisés pour identifier leur localisation et la puissance de leur signal.

Les wardrivers peuvent chercher à localiser un seul réseau ou tous les réseaux d’une zone donnée. Une fois les réseaux localisés, ils enregistrent l’emplacement des réseaux vulnérables et peuvent soumettre ces informations à des sites web ou applications tiers pour créer des cartes numériques.

Il existe trois raisons principales pour lesquelles les wardrivers recherchent des réseaux Wi-Fi non sécurisés :

- Voler des informations personnelles et bancaires

- Utiliser votre réseau pour des activités criminelles, dont vous, en tant que propriétaire du réseau, pourriez être tenu responsable

- Identifier les failles de sécurité d’un réseau

Cependant, tout comme le dark web n’est pas entièrement mauvais, tous les wardrivers n’agissent pas de manière malveillante. Les hackers éthiques utilisent le wardriving pour identifier des vulnérabilités dans le but d’améliorer la sécurité globale.

Qu’est-ce qu’une attaque de wardriving ?

Une attaque de wardriving consiste à utiliser des techniques de wardriving pour exploiter les vulnérabilités des réseaux sans fil. En pratique, les attaquants utilisent divers outils et technologies pour scanner et cartographier les réseaux Wi-Fi d’une zone spécifique, afin d’identifier les réseaux non sécurisés ou mal protégés — et les exploiter !

Une fois les réseaux identifiés, les attaquants peuvent tenter d’obtenir un accès non autorisé par divers moyens, tels que l’exploitation de mots de passe faibles ou de protocoles de chiffrement obsolètes. Cela peut entraîner diverses violations de sécurité, allant de l’accès non autorisé à des informations sensibles à l’utilisation du réseau pour des activités illégales. Dans des attaques plus sophistiquées, les données collectées peuvent être utilisées pour planifier des intrusions ciblées et encore plus dommageables.

Comment fonctionnent les attaques de wardriving ?

Le wardriving à petite échelle peut être réalisé à l’aide d’une simple application sur un smartphone. Cependant, des attaques plus importantes nécessitent souvent une installation complète avec des logiciels et du matériel spécialement conçus pour ces attaques.

Explorons les technologies impliquées afin de comprendre les différentes méthodes utilisées par les wardrivers.

Logiciels de wardriving

Les logiciels de wardriving aident à détecter et enregistrer les réseaux sans fil. Ces programmes scannent les signaux Wi-Fi disponibles et enregistrent des détails tels que les noms des réseaux, la puissance des signaux et les types de chiffrement utilisés. Les attaquants peuvent utiliser ces données pour cartographier les réseaux et identifier potentiellement ceux qui sont vulnérables.

Antenne de wardriving

Une antenne de wardriving améliore la portée et la sensibilité de la détection des réseaux sans fil. En utilisant une antenne plus puissante ou directionnelle, les wardrivers peuvent détecter des réseaux à de plus grandes distances et dans des environnements difficiles, facilitant ainsi la localisation et la cartographie de réseaux qui passeraient inaperçus avec un équipement standard.

Wardriving Bluetooth

Le wardriving Bluetooth est une variante de la technique qui se concentre sur la détection des appareils Bluetooth plutôt que des réseaux Wi-Fi. Cette méthode scanne les signaux Bluetooth pour obtenir des informations sur les appareils à proximité et leurs activités.

Wardriving avec Raspberry Pi

Le wardriving avec un Raspberry Pi consiste à utiliser cet ordinateur compact et abordable comme unité centrale pour les activités de wardriving. En l’équipant de logiciels appropriés et d’antennes, les utilisateurs peuvent créer une configuration portable et polyvalente pour le wardriving.

Le wardriving est-il illégal ?

La légalité du wardriving varie selon les lois locales et l’intention derrière l’activité. Dans de nombreux endroits, le simple fait de scanner des réseaux sans fil n’est pas illégal, car cela relève généralement de la découverte passive de réseaux. En revanche, la situation change si le wardriving est effectué avec une intention malveillante, comme tenter d’accéder ou d’exploiter des réseaux sans autorisation.

Aux États-Unis, le wardriving en lui-même n’est pas explicitement illégal en vertu des lois fédérales. Les principaux problèmes juridiques proviennent du Computer Fraud and Abuse Act (CFAA), qui rend illégal l’accès non autorisé aux systèmes et réseaux informatiques. Si un hacker utilise les informations collectées pour accéder sans autorisation à un réseau, cela constituerait une violation du CFAA.

Il est conseillé de consulter les lois et réglementations locales sur le wardriving et la sécurité des réseaux, car les interprétations juridiques peuvent varier, et les sanctions pour accès non autorisé peuvent être sévères.

Comment prévenir les attaques de wardriving

Les wardrivers s’engagent souvent dans ce type de piratage avec des intentions criminelles. Bien que certaines pratiques de wardriving soient inoffensives, il existe aussi un risque que des hackers utilisent votre réseau pour commettre des crimes en ligne avec une connexion enregistrée à votre nom, ou qu’ils volent des données personnelles dans le but de les exploiter. Dans les deux cas, il est recommandé de protéger votre réseau Wi-Fi contre ce type de violation.

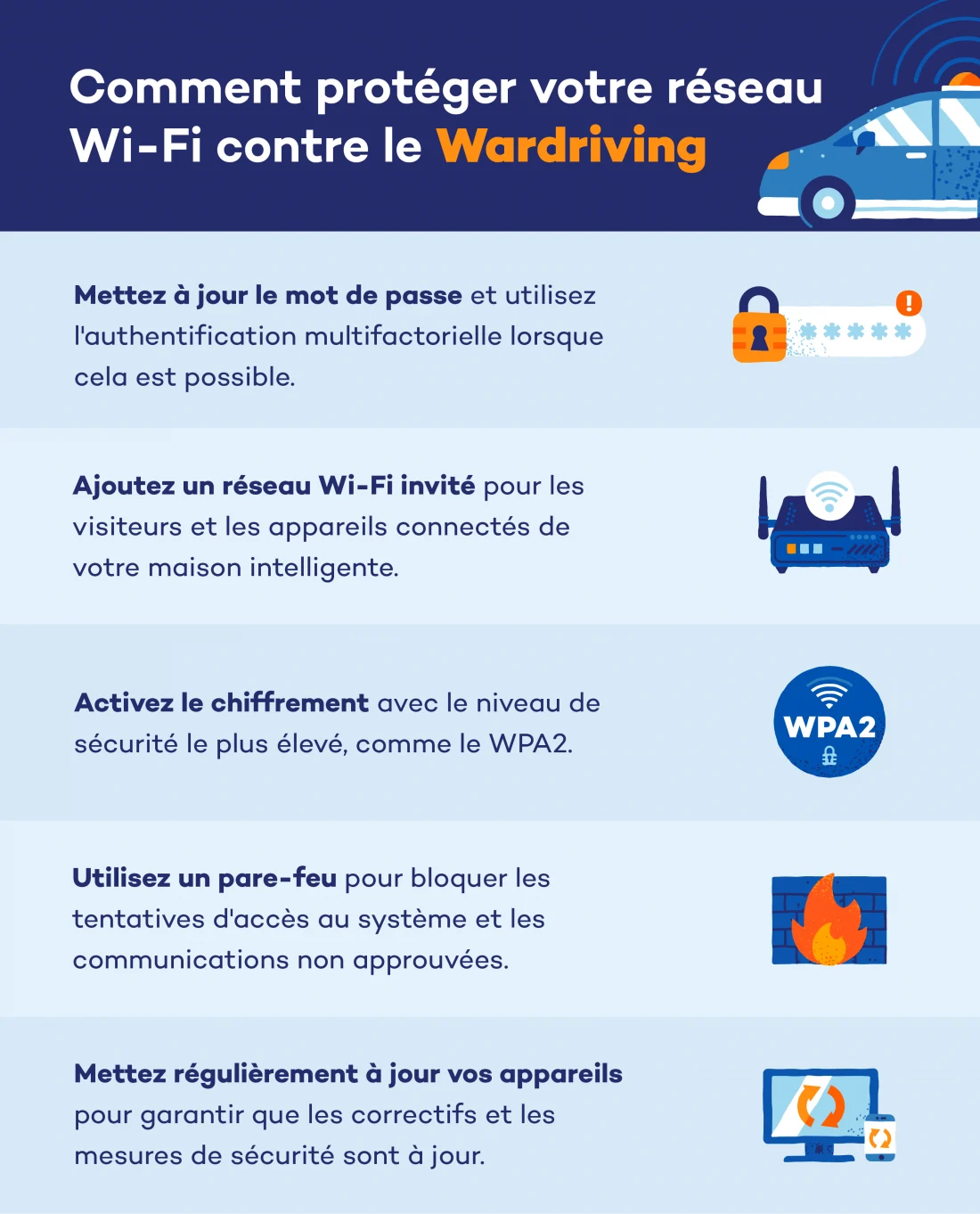

Suivez ces pratiques de cybersécurité contre le wardriving pour rester en sécurité :

- Activez le chiffrement : Choisissez le protocole de sécurité réseau le plus élevé, tel que WEP, WPA ou WPA2, et ne laissez jamais votre réseau ouvert ou sans protocole de sécurité.

- Mettez à jour votre mot de passe : Changez le mot de passe par défaut de votre routeur et utilisez l’authentification multifactorielle si elle est disponible.

- Ajoutez un réseau invité : Configurez un réseau Wi-Fi invité pour les visiteurs et les appareils intelligents connectés à internet afin de limiter l’accès des appareils moins sécurisés.

- Utilisez un pare-feu : Les pare-feux bloquent les communications non approuvées et toute tentative d’accès à votre système.

- Mettez à jour vos appareils : Installez toujours les mises à jour pour garantir des correctifs et des mesures de sécurité à jour sur votre matériel et vos logiciels.

- Vérifiez les paramètres de votre réseau : Assurez-vous que votre routeur utilise le chiffrement WPA3 et un mot de passe robuste, et désactivez les fonctionnalités inutiles comme la gestion à distance.

- Utilisez un VPN : Chiffrez votre trafic internet et cachez votre adresse IP en utilisant un service VPN réputé pour sécuriser votre connexion.

Comment Panda Security aide à protéger contre les attaques de wardriving

Bien que le wardriving soit moins fréquent aujourd’hui qu’en 2001, il reste un problème persistant. Bien que les hackers éthiques utilisent cette méthode pour détecter les vulnérabilités des réseaux, il existe toujours un risque d’abus par ceux qui tentent d’exploiter les failles pour extraire des données ou mener des activités illégales.

Protégez toujours vos appareils en adoptant des habitudes numériques responsables, telles que l’utilisation d’un antivirus efficace et d’un logiciel VPN pour préserver votre vie privée.

FAQ sur le Wardriving

Vous avez encore des doutes sur le wardriving ? Voici des réponses aux questions les plus courantes sur cette cybermenace pour mieux la comprendre.

Le wardriving est-il illégal ?

Le wardriving en soi n’est pas nécessairement illégal, mais utiliser les informations collectées pour accéder à des réseaux sans autorisation ou à des fins malveillantes peut enfreindre des lois telles que le Computer Fraud and Abuse Act (CFAA) aux États-Unis ou les réglementations sur la vie privée dans l’Union européenne.

Que fait un wardriver ?

Un wardriver scanne et cartographie des réseaux sans fil à l’aide d’outils spécialisés pour collecter des informations sur l’emplacement des réseaux, la puissance de leurs signaux et leurs configurations de sécurité.

Qu’est-ce que le warchalking ?

Le warchalking est une méthode consistant à marquer des emplacements avec des symboles pour indiquer la présence et le niveau de sécurité des réseaux sans fil. C´est similaire à la cartographie réalisée par les wardrivers.

Cette pratique du wardriving est-il une forme de connexion illicite au Wi-Fi (wireless piggybacking) ?

Le wardriving n’est pas exactement la même chose que le wireless piggybacking (connexion illicite au Wi-Fi), bien qu’ils soient liés. Cette pratique consiste à scanner et cartographier les réseaux sans fil. En revanche, le piggybacking fait référence à l’accès et à l’utilisation non autorisés de ces réseaux. Ce phénomène peut toutefois faciliter le piggybacking en identifiant des réseaux vulnérables.