Les cyberattaques sont en constante évolution. Internet étant devenu un outil quotidien dans nos vies, elles sont devenues quelque chose de constant et ont augmenté en fréquence et en sophistication. De ce fait, elles ont un impact mondial énorme sur les économies, la sécurité nationale, les élections, le vol de données et la vie privée des personnes et des entreprises. Les cyberattaques sont devenues un moyen extrêmement courant de commettre des activités frauduleuses. Un rapport du Forum économique mondial montre que 76,1 % des experts s’attendent à ce que le piratage des infrastructures augmente, tandis que 75 % pensent que les cyberattaques visant à derober de l’argent ou des données vont se multiplier.

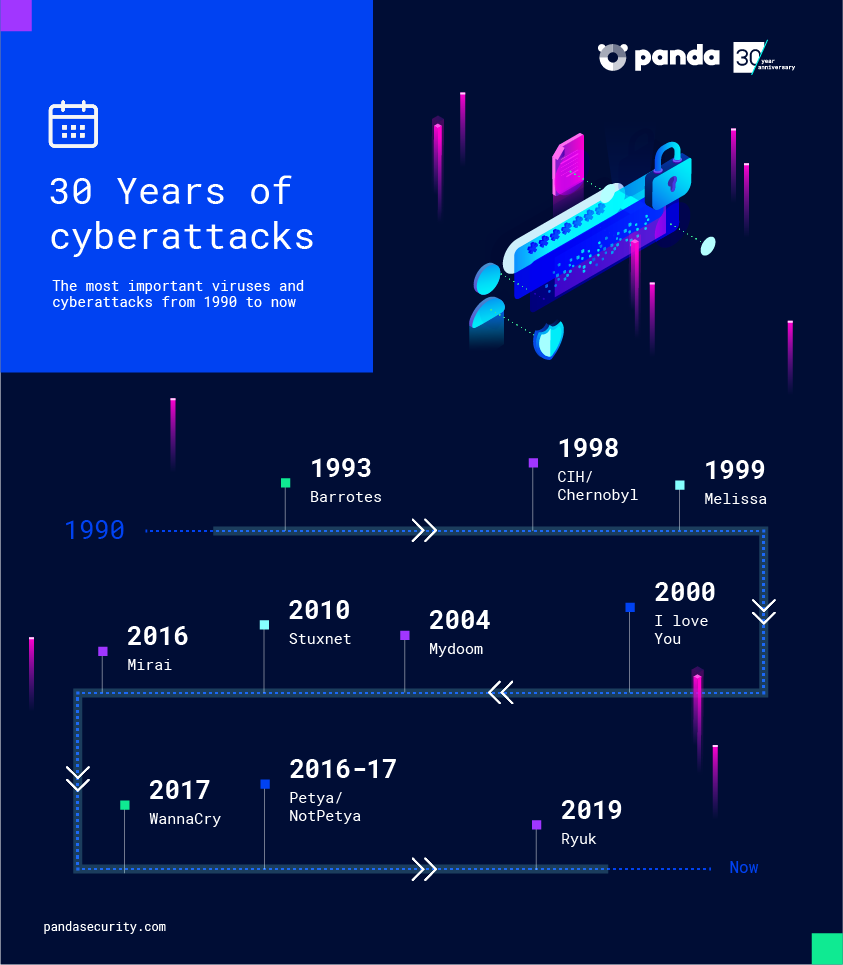

Mais afin de développer les meilleures stratégies, outils ou services pour arrêter ces attaques ou minimiser leur impact, il est essentiel d’être à la pointe de la technologie, en utilisant les ressources économiques et technologiques et en traquant les activités criminelles. En outre, il est également essentiel de tirer les leçons de l’histoire et d’intégrer ce qu’elle peut nous apprendre dans notre façon d’agir. A l’occasion de son 30eme anniversaire, Panda Security se penche sur certaines des cyberattaques qui ont eu un impact notable au cours des trois dernières décennies.

- Barrotes (1993). Connu comme le premier virus espagnol, ce malware se propageait via une disquette infectée, moyen couramment utilisée à l’époque pour partager des fichiers ou des logiciels piratés. Il s’agissait d’un petit programme qui, en entrant dans les systèmes, écrivait son code malveillant sur des fichiers exécutables (.com et .exe sur MS-DOS), restant caché jusqu’au 5 janvier, date à laquelle il a été libéré et activé en écrasant le contenu de la disquette de démarrage. Par conséquent, à chaque démarrage de l’ordinateur, l’écran était recouvert de barres, rendant impossible l’utilisation de l’appareil.

- CIH/CHERNOBYL (1998). Originaire de Taïwan, il est considéré comme l’un des virus les plus nuisibles de l’histoire en raison des millions de dollars de pertes qu’il a causées dans le monde entier et de la rapidité avec laquelle il s’est propagé. Son mode opératoire était redoutable : une fois installé sur un ordinateur, il supprimait toutes les informations de l’ordinateur, allant jusqu’à corrompre le BIOS pour empêcher le système de démarrer. On estime qu’il a touché plus de 60 millions d’utilisateurs de Windows 95, 98 et ME à l’époque.

- Melissa (1999). Melissa est l’une des premières cyberattaques menées à l’aide de techniques d’ingénierie sociale. Les victimes reçevaient un courriel avec une pièce jointe (appelée List.doc) contenant soi-disant des données de connexion pour accéder à des sites web pornographiques. Cependant, une fois le document ouvert, le virus accédait à l’agenda Microsoft Outlook de la victime et transmettait le courriel aux 50 premiers contacts de son carnet d’adresses. Il infectait également tous les documents Word de leur ordinateur.

- I love you (2000). Ce ver, programmé en Visual Basic Script, a également utilisé l’ingénierie sociale et le courrier électronique pour infecter des appareils. L’utilisateur reçevait un courrier électronique ayant pour objet “I LOVE YOU”, et une pièce jointe intitulée “LOVE-LETTER-FOR-YOU.TXT.vbs”. Lorsque ce document était téléchargé et ouvert, il remplacait une multitude de fichiers (.jpeg, .css, .jpg, .mp3, .mp2 et autres) par un cheval de Troie qui visait à s’emparer d’informations sensibles. L’impact de ce malware a été si important qu’il a infecté des millions d’ordinateurs dans le monde entier, y compris des appareils au Pentagone et au Parlement britannique.

- Mydoom (2004). Un autre malware envoyé par courrier électronique, mais cette fois-ci avec un message d’erreur. Mydoom a utilisé la plupart des outils et options de sécurité de Windows pour se propager dans le système et dans chaque fichier. Il a commencé à fonctionner le 26 janvier 2004 et était planifié pour s’arrêter le 12 février. Il a eu des conséquences dramatiques, encore considérées comme catastrophique aujourd’hui : il a réduit le trafic Internet mondial de 10% et a causé des pertes d’environ 40 milliards de dollars.

- Stuxnet (2010). Stuxnet est le premier exemple connu d’arme de cyberguerre ; il a été conçu pour attaquer les infrastructures critiques iraniennes. Ce ver, qui se propage par le biais de dispositifs USB amovibles, a mené une attaque ciblée contre des entités disposant de systèmes industriels SCADA, dans le but de recueillir des informations puis d’ordonner l’autodestruction du système. Il a utilisé la vulnérabilité MS10-046 de Windows, qui affectait les raccourcis, pour s’installer sur l’ordinateur, plus précisément sur Windows 2003, XP, 2000, NT, ME, 98 et 95. Il a également pu s’installer sur des terminaux qui n’étaient pas connectés à Internet ou à un réseau local.

- Mirai (2016). Mirai est le botnet à l’origine de l’une des plus importantes attaques par déni de service (DDoS) à ce jour. Elle a touché de grandes entreprises telles que Twitter, Netflix, Spotify et PayPal. Ce malware a infecté des milliers de dispositifs IoT, restant inactifs à l’intérieur de ceux-ci. Les créateurs de Mirai l’ont activé le 21 octobre 2016, l’utilisant pour attaquer le fournisseur de services DNS Dyn. Ses services et ses clients ont été en panne ou ont rencontré des problèmes pendant des heures.

- WannaCry (2017). WannaCry est une attaque de type ransomware qui a commencé avec un cryptoworm ciblant les ordinateurs sousWindows. Il cryptait leurs données en exigeant le paiement d’une rançon de 300 dollars en bitcoins. L’attaque a été stoppé quelques jours plus tard grâce à des correctifs publiés en urgence par Microsoft, et à la découverte d’un “kill switch” qui a empêché les ordinateurs infectés de continuer à diffuser le malware. On estime que l’attaque a touché plus de 200 000 ordinateurs dans environ 150 pays, y compris des appareils de grandes organisations comme le NHS et Renault.

- Petya/NotPetya (2016-2017). Le rançongiciel Petya, découvert en 2016, s’exécute sur les ordinateurs, cryptant certains fichiers, tout en bloquant le secteur de démarrage du système compromis. Il empêche ainsi les utilisateurs d’accéder à leur propre ordinateur, à moins qu’ils ne saisissent un code d’accès, après avoir payé la rançon demandé, ce qui restaure le système d’exploitation comme si rien ne s’était passé. La variante NotPetya, qui est apparue en 2017, visait principalement le secteur des entreprises. Une chose qui l’a rendue particulièrement célèbre est le fait que souvent les fichiers de la victime ne pouvaient être recouvrés, et ce même alors que la rançon avait été payée. Bien que ce logiciel de rançon ait infecté des réseaux dans plusieurs pays, les experts soupçonnent qu’il avait en fait pour objectif premier de dissimuler une cyber-attaque visant les institutions ukrainiennes.

- Ryuk (2019). Le ransomware Ryuk a mis en danger des infrastructures critiques et de grandes entreprises nationales et internationales au cours du dernier trimestre de 2019. Parmi ses victimes figurent la mairie du comté de Jackson en Géorgie et l’entreprise Everis. Ce malware, dont l’origine est liée au groupe de cybercrime russe Grim Spider, crypte les fichiers sur les appareils infectés, et ne permet à la victime de récupérer ses fichiers que si elle paie une rançon en bitcoins. Ryuk semble être dérivé d’Hermès, un malware similaire qui peut être acheté sur le dark web et personnalisé pour répondre aux besoins de l’acheteur.

Des incidents comme ceux-ci, ainsi que trois décennies d’expérience, nous ont permis de développer un modèle de cybersécurité unique. Un modèle basé sur une logique contextuelle, générée par de l’apprentissage machine, pour révéler les modèles de comportement malveillant et créer des cyberdéfenses avancées contre les menaces connues et inconnues. En fin de compte, il s’agit pour nous de continuer à faire ce que nous faisons le mieux : protéger nos clients contre ces menaces pendant les prochaines années.