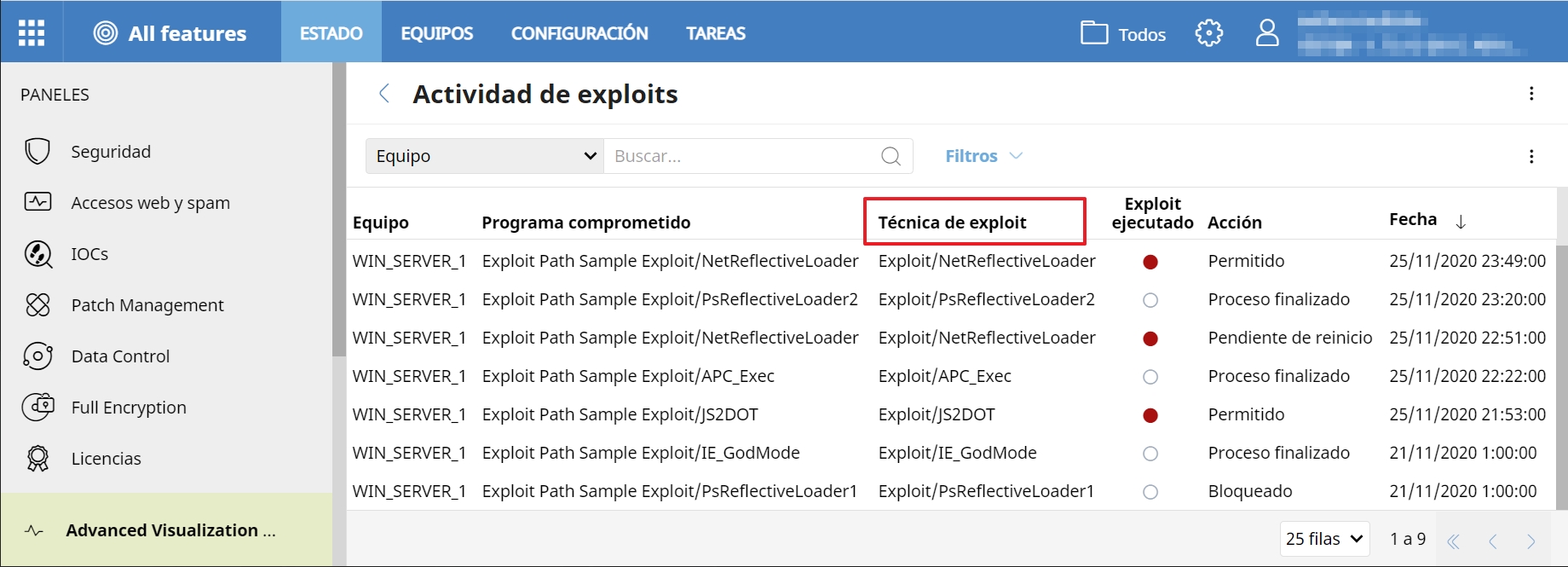

Aether muestra, dentro de la actividad de exploits, la técnica de exploit que ha sido detectada, junto al programa que se ha visto comprometido.

A continuación podrás encontrar las diferentes técnicas monitorizadas, así como una breve descripción de estas:

Exploit/Metasploit

Metasploit Framework es una plataforma de pruebas que permite la creación, prueba y ejecución de código de exploit. Si los productos Panda detectan una firma de shellcode metasploit, aparece como una técnica Exploit/Metasploit.

Exploit/ReflectiveLoader

La inyección reflexiva de DLL utiliza programación reflexiva para cargar una biblioteca desde la memoria en un proceso host sin detección. Si los productos Panda detectan la carga de un ejecutable reflexivo (por ejemplo, metasploit o cobalt strike), aparece como una técnica Exploit/ReflectiveLoader.

Exploit/RemoteAPCInjection

La cola de llamadas a procedimientos asíncronos (APC) se puede utilizar para inyectar código malicioso en un proceso con el fin de evadir las defensas basadas en procesos, así como posiblemente elevar privilegios. La inyección APC ejecuta código arbitrario en el espacio de direcciones de un proceso vivo separado. Si los productos Panda detectan inyección remota de código a través de un APC, se marca como Exploit/RemoteAPCInjection.

Exploit/DynamicExec

Las inyecciones de código ocurren cuando las aplicaciones permiten la ejecución dinámica de instrucciones de código a partir de datos no confiables. Un atacante puede influir en el comportamiento de la aplicación objetivo y modificarlo para obtener acceso a datos sensibles. Si los productos Panda detectan la ejecución de código en páginas sin permisos de ejecución (solo 32 bits), aparece como una técnica Exploit/DynamicExec.

Exploit/HookBypass

Hooking se refiere a la intercepción de llamadas a funciones, eventos del sistema o mensajes. Los fragmentos de código que realizan estas intercepciones se denominan hooks. Si los productos Panda detectan un hook bypass en una función en ejecución, aparece como una técnica Exploit/HookBypass.

Exploit/ShellcodeBehavior

Shellcode es un pequeño fragmento de código máquina utilizado como carga útil en la explotación de una vulnerabilidad de software. Un exploit comúnmente inyecta un shellcode en el proceso destino antes o al mismo tiempo que explota una vulnerabilidad. Si los productos Panda detectan la ejecución de código en páginas MEM_PRIVATE que no corresponde a un PE, aparece como una técnica Exploit/ShellcodeBehavior.

Exploit/ROP1

La programación orientada al retorno (ROP) es una técnica de explotación que permite a los atacantes controlar la pila de llamadas y el flujo de control del programa. A continuación, el atacante ejecuta secuencias de instrucciones de máquina que ya están presentes en la memoria de la máquina. Estas instrucciones suelen terminar en una instrucción de retorno y se encuentran en una subrutina dentro de un programa existente o código de biblioteca compartida. Si los productos Panda detectan la ejecución de APIs de gestión de memoria cuando la pila está fuera de los límites del hilo, aparece como una técnica Exploit/ROP1.

Exploit/IE_GodMode

El Modo Dios de Windows (God Mode) te permite acceder rápidamente a herramientas administrativas, opciones de copia de seguridad y restauración y otras opciones de administración importantes desde una única ventana. Esto incluye opciones de Internet. Si los productos Panda detectan el Modo Dios en Internet Explorer, aparece como una técnica Exploit/IE_GodMode.

Exploit/RunPE

RunPE es un tipo de malware que oculta código dentro de un proceso legítimo. A veces se denomina técnica de vaciado. Si los productos Panda detectan técnicas de vaciado de procesos o RunPE, aparece como una técnica Exploit/RunPE.

Exploit/PsReflectiveLoader1

Los cargadores reflexivos son comúnmente utilizados por los hackers para extraer información sensible, como contraseñas y credenciales de la memoria del sistema. Si los productos Panda detectan un cargador reflexivo PowerShell, como mimikatz, aparece como Exploit/PsReflectiveLoader1.

Exploit/PsReflectiveLoader2

Los cargadores reflexivos son comúnmente utilizados por los hackers para extraer información sensible, como contraseñas y credenciales de la memoria del sistema. Si los productos Panda detectan un cargador reflexivo PowerShell, como mimikatz, en un equipo remoto, aparece como Exploit/PsReflectiveLoader2.

Exploit/NetReflectiveLoader

Los cargadores reflexivos son comúnmente utilizados por los hackers para extraer información sensible, como contraseñas y credenciales de la memoria del sistema. Si los productos Panda detectan un cargador reflexivo NET, como Assembly.Load, aparece como una técnica Exploit/NetReflectiveLoader.

Exploit/JS2DOT

js2-mode es un modo de edición JavaScript para GNU Emacs (editor de texto gratuito y personalizable). Si los productos Panda detectan una técnica JS2DOT, aparece como una técnica Exploit/JS2DOT.

Exploit/Covenant

Covenant es una plataforma .NET de comando y control colaborativo para profesionales de la ciberseguridad. Si los productos Panda detectan la técnica Covenant, aparece como técnica Exploit/Covenant.

Exploit/DumpLsass

Los atacantes pueden intentar acceder al material de credenciales almacenado en la memoria de proceso del Local Security Authority Subsystem Service (LSASS). Si los productos Panda detectan un volcado de memoria del proceso Lsass, aparece como una técnica Exploit/DumpLsass.

Exploit/APC_Exec

Los atacantes pueden intentar inyectar código malicioso en procesos en la cola de llamadas a procedimientos asíncronos (APC) para evadir las defensas basadas en procesos o elevar privilegios. La inyección APC es un método para ejecutar código arbitrario en un proceso vivo separado. Si los productos Panda detectan la ejecución de código local a través de APC, aparece como una técnica Exploit/APC_Exec.

Exclusiones

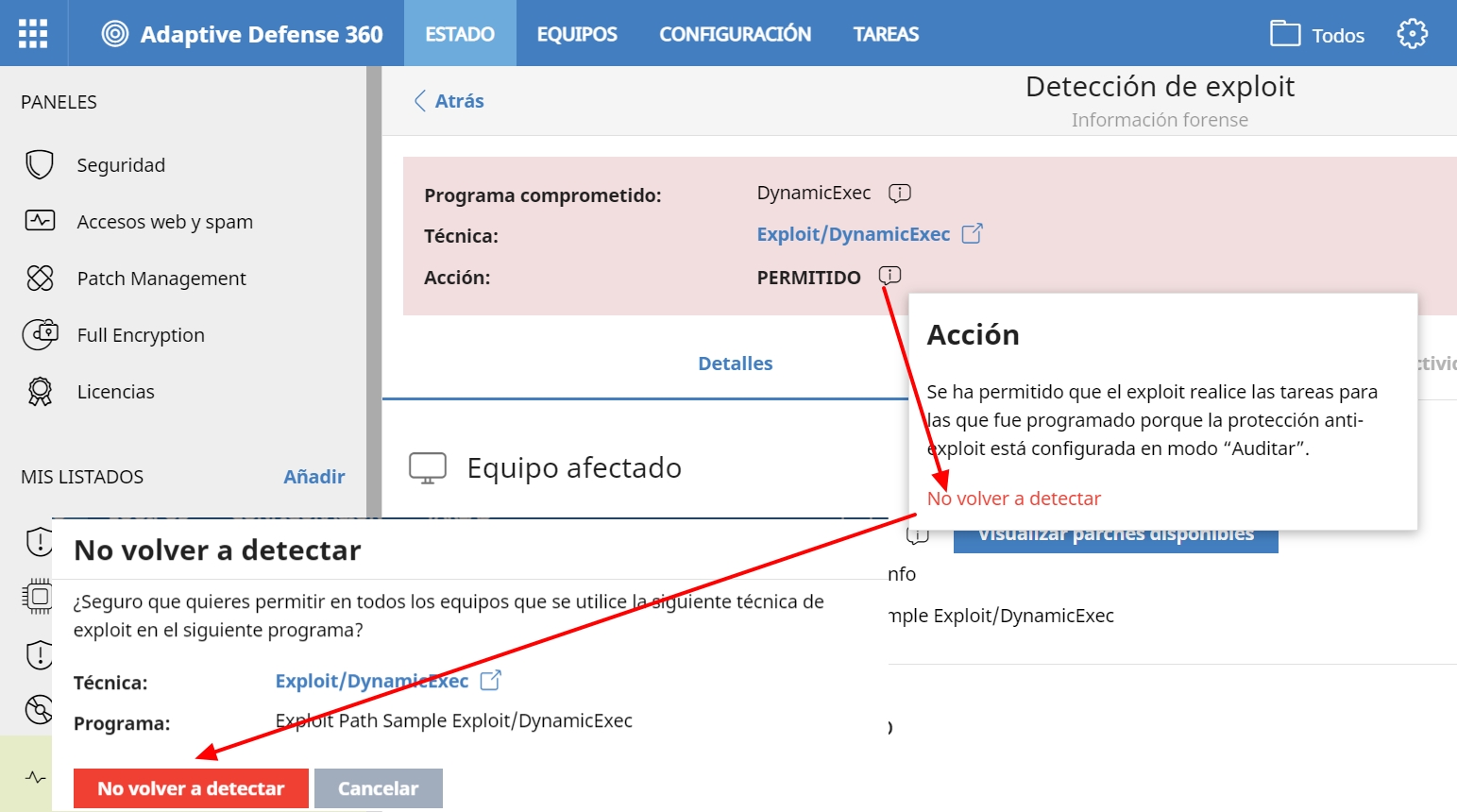

Adicionalmente, se ha añadido la posibilidad de excluir la detección de una técnica para un programa concreto. De esta forma, en el caso de que el cliente quiera permitir, por cualquier cosa, una excepción para un proceso o programa concreto, puede hacerse, y seguir protegiendo al resto de procesos frente a ese intento de explotación.

Para ello, en la detección del exploit, dentro del tooltip accesible desde Acción, existe la opción de No volver a detectar.