El wardriving se originó a principios de los años 2000 a partir del concepto de hacking mostrado en la película WarGames, en la que el protagonista marcaba números de teléfono al azar para encontrar ordenadores conectados. En 2001, esta idea avanzó hacia el actual concepto de wardriving, en el que los individuos mapean redes Wi-Fi no seguras para explotar sus vulnerabilidades. Aunque el wardriving en sí no es ilegal, los datos obtenidos pueden usarse después para accesos no autorizados, lo que viola las leyes de privacidad.

En 2024, el coste medio de una brecha de datos en grandes empresas de EEUU alcanzó los 9,36 millones de dólares. Una cifra que refleja el creciente impacto financiero de los ciberataques, que tiene en cuenta factores como la filtración de datos sensibles, los gastos legales y la pérdida de negocio. Por ello, detectar y prevenir el wardriving es fundamental para proteger las redes contra estas vulnerabilidades generalizadas. A continuación te explicamos en qué consiste el wardriving y cómo evitar ataques.

¿Qué es el Wardriving?

El wardriving es una práctica que consiste en conducir un vehículo para escanear y mapear redes inalámbricas. Esas redes Wi-Fi se buscan utilizando equipos o programas especializados para identificar su ubicación y la intensidad de su señal.

Los wardrivers pueden buscar una sola red o todas las redes de una zona específica. Una vez localizadas, registran la ubicación de las redes vulnerables y pueden enviar esta información a páginas web o aplicaciones de terceros para crear mapas digitales.

Tres motivos principales por los que los wardrivers buscan redes Wi-Fi no seguras:

- Robar información personal y bancaria.

- Usar tu red para actividades criminales, de las cuales podrías ser responsabilizado como propietario.

- Detectar fallos de seguridad en una red.

Al igual que ocurre con otras actividades de hacking, no todos los wardrivers actúan de forma maliciosa. Los hackers éticos recurren al wardriving para encontrar vulnerabilidades y mejorar la seguridad general.

¿Qué es un ataque de wardriving?

Un ataque de wardriving consiste en usar técnicas de wardriving para aprovechar vulnerabilidades en redes inalámbricas. Básicamente, los atacantes emplean diversas herramientas y tecnologías para escanear y mapear redes Wi-Fi en un área específica con el fin de identificar redes no seguras o mal protegidas.

Una vez identificadas, los atacantes pueden intentar obtener acceso no autorizado mediante métodos como explotar contraseñas débiles o protocolos de encriptación obsoletos. Esto puede resultar en una amplia variedad de brechas de seguridad, desde el acceso no autorizado a información sensible hasta el uso de la red para actividades ilegales. En ataques más sofisticados, los datos recopilados pueden utilizarse para planear intrusiones más precisas y perjudiciales.

¿Cómo funcionan los ataques de wardriving?

El wardriving a pequeña escala se puede realizar con una simple aplicación en un smartphone. No obstante, los ataques más amplios suelen requerir un equipo completo con software y hardware específicamente diseñados para ello.

A continuación exploraremos las tecnologías necesarias, para entender los diferentes métodos que usan los wardrivers.

Software de wardriving

El software de wardriving ayuda a detectar y registrar redes inalámbricas. Estos programas escanean las señales Wi-Fi disponibles, incluyendo detalles como nombres de red, intensidad de señal y tipos de encriptación. Los atacantes pueden usar estos datos para mapear el panorama de redes y potencialmente identificar aquellas vulnerables.

Antena de wardriving

Una antena de wardriving mejora el alcance y la sensibilidad de la detección de redes inalámbricas. Al usar una antena más potente o direccional, los wardrivers pueden detectar redes a mayores distancias y en entornos difíciles, facilitando la localización y el mapeo de redes que de otro modo pasarían desapercibidas con equipos estándar.

Wardriving por Bluetooth

El wardriving por bluetooth es una variación de la técnica que se centra en detectar dispositivos bluetooth en lugar de redes Wi-Fi. Escanea señales bluetooth para obtener información sobre dispositivos cercanos y sus actividades.

Wardriving con Raspberry Pi

El wardriving con Raspberry Pi implica el uso de un ordenador pequeño y asequible, como unidad central para actividades de wardriving. Equipándolo con el software y las antenas adecuadas, se puede crear una configuración portátil y versátil para wardriving.

¿Es ilegal el wardriving?

La legalidad del wardriving depende de la legislación local y del objetivo que se persiga. En muchos lugares, el hecho de escanear redes inalámbricas no es ilegal, ya que generalmente se considera una actividad pasiva de descubrimiento de redes. Sin embargo, la situación cambia si el wardriving se realiza con intenciones maliciosas, como intentar acceder o explotar redes sin permiso.

Por ejemplo, en el caso de Estados Unidos, el wardriving en sí no es explícitamente ilegal según las leyes federales. Los principales problemas legales surgen en relación con la legislación Computer Fraud and Abuse Act (CFAA), que penaliza el acceso no autorizado a sistemas y redes informáticas. Si un hacker usa la información recopilada para acceder a una red sin autorización, estaría violando el CFAA.

Es recomendable consultar las leyes locales y regulaciones de cada país sobre wardriving y seguridad de redes, ya que las interpretaciones legales pueden variar, y las sanciones por accesos no autorizados pueden ser severas.

Cómo prevenir ataques de wardriving

Los wardrivers suelen participar en este tipo de hacking con intenciones criminales. Aunque algunas prácticas de wardriving son inofensivas, también existe el riesgo de que los hackers utilicen tu red para cometer delitos online con tu conexión o robar datos personales para su explotación posterior. En cualquiera de los casos, lo mejor es proteger tu red Wi-Fi contra este tipo de brechas.

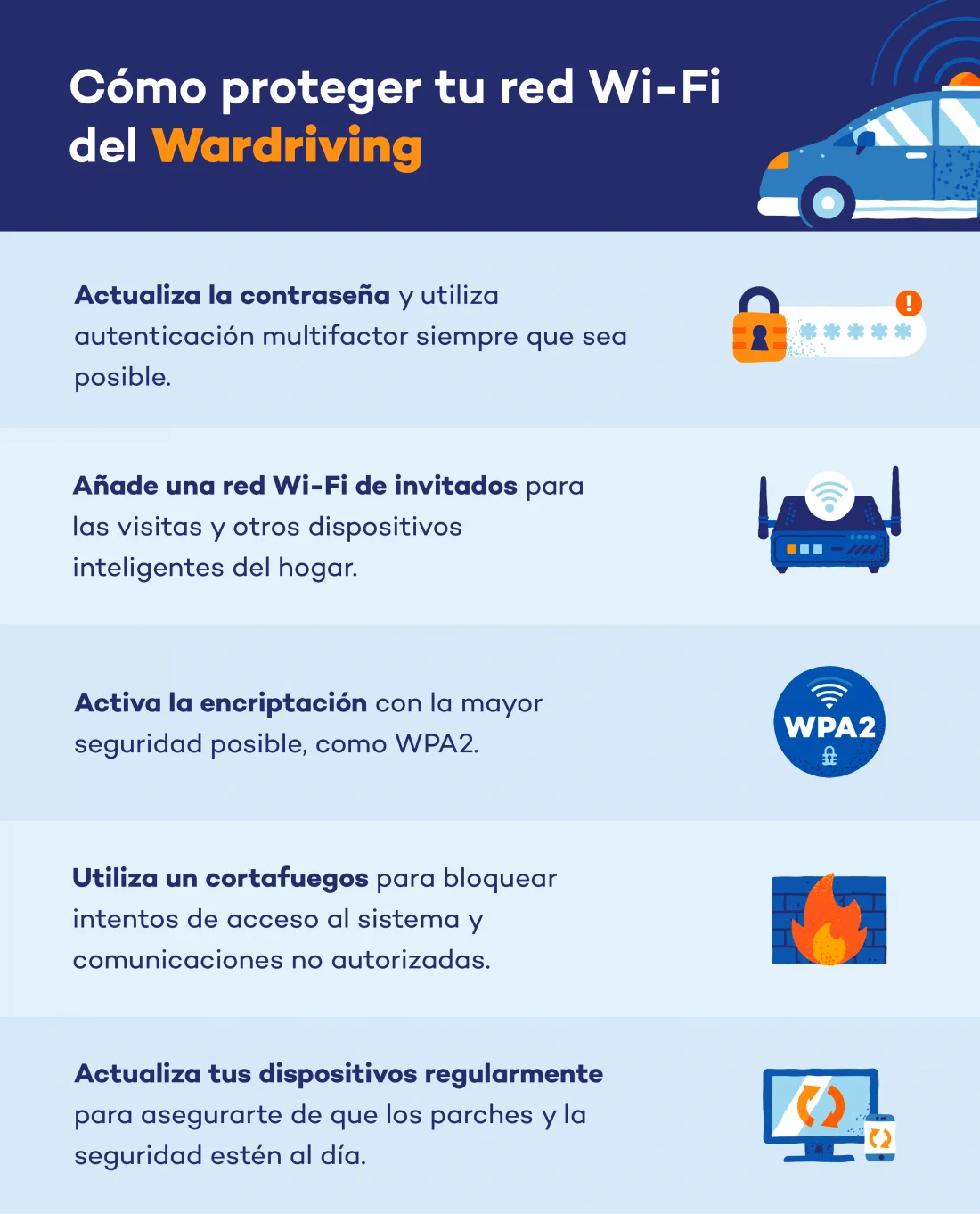

Sigue estas prácticas de ciberseguridad para protegerte del wardriving:

- Activa la encriptación: elige el protocolo de seguridad de red más alto al usar WEP, WPA o WPA2, y nunca dejes tu red abierta o sin un protocolo de seguridad.

- Actualiza tu contraseña: cambia la contraseña predeterminada de tu router y utiliza autenticación multifactor siempre que esté disponible.

- Añade una red para invitados: configura una red Wi-Fi para invitados y tecnologías inteligentes conectadas a Internet para limitar el acceso de dispositivos menos seguros.

- Utiliza un cortafuegos: los cortafuegos bloquean las comunicaciones no autorizadas y los intentos de acceso a tu sistema.

- Actualiza tus dispositivos: instala siempre las actualizaciones disponibles para garantizar que tu hardware y software estén protegidos con los parches de seguridad más recientes.

- Revisa la configuración de tu red: asegúrate de que tu router utiliza encriptación WPA3, tiene una contraseña fuerte y no cuenta con funciones innecesarias activadas, como la gestión remota.

- Utiliza una VPN: encripta tu tráfico de Internet y oculta tu dirección IP con un servicio VPN de confianza para asegurar tu conexión.

Cómo Panda Security ayuda a protegerte de los ataques de wardriving

Aunque el wardriving es menos común hoy en día que en 2001, el problema persiste. Aunque algunos hackers éticos utilizan este proceso para detectar vulnerabilidades en redes, existe el riesgo de que otros intenten explotar estas debilidades para extraer datos o realizar actividades ilegales. Protege tus dispositivos adoptando hábitos digitales responsables, como usar un antivirus eficiente y garantizar la privacidad con software VPN.

Preguntas frecuentes sobre el wardriving

¿Sigues teniendo dudas sobre el wardriving? Aquí tienes respuestas a algunas de las preguntas comunes sobre esta ciberamenaza para ayudarte a entenderla mejor.

¿Es ilegal el wardriving?

El wardriving en sí no es necesariamente ilegal, pero utilizar la información recopilada para obtener acceso no autorizado o con fines maliciosos puede violar leyes como la Computer Fraud and Abuse Act (CFAA) en EEUU o las normativas de privacidad en la UE.

¿Qué hace un wardriver?

Un wardriver escanea y mapea redes inalámbricas usando herramientas especializadas para recopilar información sobre las ubicaciones de las redes, la intensidad de la señal y las configuraciones de seguridad.

¿Qué es el warchalking?

El warchalking es un método para marcar ubicaciones con símbolos que indican la presencia y el estado de seguridad de redes inalámbricas, de forma similar a cómo los wardrivers mapean ubicaciones de redes.

¿Es el wardriving una forma de aprovecharse de redes inalámbricas?

El wardriving no es exactamente lo mismo que aprovecharse de redes inalámbricas (wireless piggybacking), aunque están relacionados. El wardriving se centra en escanear y mapear redes inalámbricas, mientras que el piggybacking se refiere al acceso y uso no autorizado de esas redes. El wardriving puede facilitar el piggybacking al identificar redes vulnerables.