En los últimos años, uno de las características más demandadas por los profesionales en búsqueda de talento para las empresas es la proactividad. Adam Grant, profesor en Wharton School y uno de los autores más influyentes en psicología organizacional, la define como un comportamiento de los individuos “anticipatorio, orientado al cambio y autoiniciado ante determinadas situaciones”.

Este rasgo es, precisamente, cada vez más importante para la ciberseguridad empresarial. En este sentido, un reciente estudio de ESG realizado a profesionales TI arrojó el resultado de que un 53% de las organizaciones han declarado tener carencias problemáticas de habilidades en ciberseguridad en sus equipos humanos. En particular, una de las dificultades que más destacan es la de encontrar candidatos que puedan aportar una actitud proactiva de búsqueda y anticipación de las amenazas, más allá de los enfoques tradicionales de respuesta ante los ciberatacantes. Por ello y como señalamos anteriormente, consideramos a la proactividad como la clave del Threat Hunting.

¿Por qué cada vez más compañías apuestan por el Threat Hunting?

Las medidas tradicionales de ciberseguridad como los firewalls, los sistemas de detección de intrusiones (IDS), el sandboxing o las soluciones SIEM se suelen centrar en investigaciones posteriores al incidente. Estas medidas continúan siendo relevantes porque las organizaciones siguen necesitando respuestas ante ciberataques comunes.

Sin embargo, los ciberataques son cada vez más silenciosos, inteligentes y frecuentes. En nuestras predicciones de ciberseguridad de este año señalamos que un 62% de las empresas afirma haber recibido ciberataques sin firma de malware. Otros ejemplos como los ataques utilizando chatbots, las técnicas de inbound marketing maliciosas y otros ataques basados en inteligencia artificial prueban la alta sofisticación de los nuevos tipos de ciberofensivas. Las compañías son conscientes de ello y han tomado medidas: el 43% ya llevan a cabo operaciones de Threat Hunting de manera continuada como parte de su estrategia de prevención de ciberriesgos, mientras que el 65% prevé una mayor inversión en herramientas de este tipo en los próximos dos años, según el informe 2018 Threat Hunting Survey (SANS).

¿Cómo es un profesional Threat Hunter?

Estas nuevas amenazas también implican que el perfil de los ciberatacantes ha evolucionado mucho: continúan existiendo aficionados, pero algunos ya están plenamente profesionalizados y disponen de entrenamiento y grandes recursos proporcionados por empresas e incluso potencias extranjeras. El cibercrimen ya es un negocio muy lucrativo y con un impacto tremendo. Por estos motivos, el perfil del profesional de ciberseguridad que debe hacer frente a su actividad tiene que ser parejo y, por tanto, ser capaz de ir mucho más allá de las técnicas tradicionales y apostar por una búsqueda activa en las redes corporativas a partir de un proceso basado en hipótesis y evidencias. Por eso, la ya mencionada proactividad es el factor clave para un buen Threat Hunter, pero no es el único. A continuación, mencionamos las características con las que todo profesional del Threat Hunting debería contar:

- Conocimiento técnico: antes de poder iniciar cualquier proceso de Threat Hunting es imprescindible contar con profesionales con los suficientes conocimientos y experiencia en el mundo de la ciberseguridad. Deben conocer el enfoque y las herramientas tradicionales de protección hasta el endpoint (EPP) pero también el nuevo enfoque de Endpoint Detection and Response (EDR) que implica el uso de herramientas de monitorización en tiempo real, algo fundamental para realizar el Threat Hunting.

- Visión corporativa y geopolítica: con la profesionalización de los ciberatacantes y su pertenencia a otras organizaciones y estados, los threat hunters deben conocer el contexto corporativo y geopolítico que puede motivar los ciberataques. Los conocimientos técnicos son imprescindibles, pero cada vez es más necesario tener nociones que nos acerquen a una visión más general para poder anticiparse a los ciberataques.

- Creatividad: el primer paso de los procesos de Threat Hunting consiste en la creación de hipótesis que estén dirigidas a encontrar posibles amenazas. Por eso, el threat hunter debe pensar en supuestos teniendo en cuenta elementos y vectores de ataque que puedan escapar a las soluciones de ciberseguridad tradicionales.

- Dominio del método empírico: los pasos siguientes a las hipótesis en los procesos de Threat Hunting son su validación, la búsqueda de evidencias y el descubrimiento de patrones. Estas etapas son similares a las que seguiría un investigador científico y por eso, el threat hunter debe poseer métodos de trabajo basados en el análisis y en la evidencia. Los cazadores de amenazas no son muy diferentes de los científicos que realizan grandes descubrimientos.

Threat Hunting de Panda Security

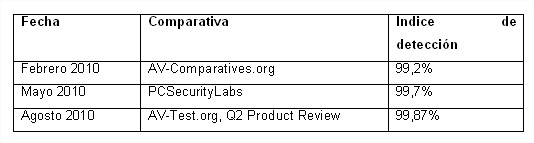

En Panda Security contamos con grandes profesionales de Threat Hunting detrás del servicio gestionado que ofrecemos a nuestro clientes para perfeccionar la respuesta contra hackers e insiders. Nuestras soluciones basadas en machine learning puedan clasificar el 99,98% de las amenazas. Para el 0,02% restante, las organizaciones pueden disponer en cualquier momento de nuestros profesionales Threat Hunters. Nuestro equipo de Threat Hunting realiza investigaciones para descubrir la causa principal de las amenazas y establecer un plan de acción para mitigarlas. Se basan en nuevos patrones de ataque descubiertos automáticamente por nuestra solución Panda Adaptive Defense que analiza comportamientos anómalos en los usuarios y los equipos. De esta manera, nuestros expertos identifican y validan en tiempo real IoAs de malware (conocidos y desconocidos) y ataques sin malware.

¿Quieres conocer más a fondo a nuestros Threat Hunters? El 23 de mayo celebraremos en el Teatro Coliseum de Madrid el mayor encuentro europeo de ciberseguridad, PASS 2019. Allí hablaremos de nuevas tendencias de ataque, las soluciones de ciberseguridad más punteras y pondremos el foco en el Threat Hunting. ¡Descubre cómo cazar amenazas!

4 comments

Un artículo muy interesante, apuntado ya para el PASS2019

¡Muchísimas gracias Rubén!

Nos alegra saber que te resulta interesante nuestro contenido y más aún saber que te tendremos entre los asistentes al #PASS2019.

¡Hasta entonces!

Saludos,

Panda Security.

Me gustan mucho sus artículos. Gracias.

Hola, Floriana:

Nos alegra saber que encuentras nuestro contenido útil. Desde Panda seguiremos trabajando para ofreceros la mejor protección en ciberseguridad.

Saludos,

Panda Security.