Desde que la autenticación de doble factor (2FA, por sus siglas en inglés) llegó a nuestras vidas, muchos responsables de ciberseguridad de grandes empresas lograron suspirar: al fin había una medida de seguridad al alcance de los empleados de la compañía y que haría frente a los hackers.

Sin embargo, tampoco la tomemos como la panacea definitiva: que un empleado acceda a un servicio online no solo a través de su contraseña, sino también con un mensaje o código recibido a través de un SMS o aplicación, supone un gran avance en materia de seguridad, pero ni mucho menos significa que los deberes estén hechos y que podamos cruzarnos de brazos.

Así se vulnera la autenticación de doble factor

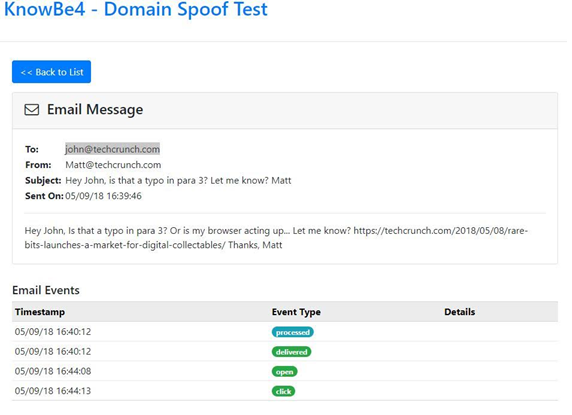

Las malas noticias nos las trajo hace poco KnowBe4. Descubrieron que si un atacante quiere vulnerar la ciberseguridad de un empleado no experto en estos temas, en realidad no lo tiene tan difícil. Bastaba con un poco de ingeniería social para mostrarle unas credenciales falsas y obtener así sus datos.

Demostraron que, utilizando como engaño un enlace que llevase a un dominio con apariencia real pero tipográficamente mal escrito (faceboook.com, Linkedln –con ‘ele’ en vez de ‘i mayúscula’–…), mostraría una página de identificación falsa y conseguiría hacerse con los datos sensibles de la persona en cuestión. Con esos datos en la mano, saltarse la autenticación de doble factor sería casi un juego de niños.

Para demostrarlo, hicieron una prueba con un redactor de TechCrunch, al que le mandó un email en cuyo interior había un enlace erróneo. Gracias a ese enlace consiguió los datos del redactor en cuestión.

Puede parecer algo totalmente aislado, pero en realidad no lo es tanto. Herramientas como Evilginx permiten realizar esta labor de manera mucho más sencilla, con lo que la conclusión es evidente: la autenticación de doble factor es un innegable paso adelante en la ciberseguridad empresarial, pero ni mucho menos es infalible.

¿Cómo evitar que pase esto en tu empresa?

Si te preocupa que parte de tu empresa pueda caer en este tipo de engaños de phishing, hay varias cosas que puedes hacer al respecto, así como varios consejos que toda la plantilla puede autoasignarse:

1.- No dependas de un SMS

En la mayoría de ocasiones, la verificación de dos pasos suele depender del envío de un SMS al usuario para que pueda identificarse, pero en este caso el SMS podría ser accesible para los amigos de lo ajeno. Ante esto se puede optar por otros métodos de verificación de doble factor, de modo que esa segunda alerta se produzca necesariamente en el dispositivo físico del usuario o en su sistema operativo. Un ejemplo de ello lo encontramos en la verificación a través de Google Authenticator.

2.- Contraseñas (dinámicas) de un solo uso

Recordar una contraseña puede ser algo medianamente tedioso para tus empleados, pero tener siempre la misma puede acabar convirtiéndose en un verdadero problema de ciberseguridad para toda la compañía. En estos casos podemos recurrir a la tecnología One-Time Password Algorithm, que proporciona una contraseña solo válida para la autenticación. Además, no se trata de una contraseña estática, sino dinámica, con lo que una posible vulneración puntual no tendría por qué hipotecar la ciberseguridad del acceso para siempre.

3.- Sospecha y pregunta

Este consejo quizá sea el más obvio, pero también el más importante de todos para los empleados de tu compañía: deben ser extremadamente precavidos a la hora de introducir sus credenciales de acceso en cualquier sitio. Ante cualquier duda o sospecha, conviene que se ponga en contacto directo con un responsable de ciberseguridad. Más vale prevenir que curar.

4.- Protocolo de comunicación

Al redactor de TechCrunch le rompieron la doble verificación porque le llegó un email avisándole de una errata. Siempre va a ser muy complicado poder anticiparse a amenazas de este tipo, pero algunos protocolos pueden ayudar a evitarlas. Si tu empresa establece, por ejemplo, que ningún alto cargo puede pedirle a un empleado cierta información confidencial a través de un mero email, podréis evitar disgustos a futuro como el de la famosa estafa del CEO.

En el supuesto caso de que estas medidas sean insuficientes para impedir que un atacante consiga vulnerar un sistema de autenticación de doble factor en tu empresa, conviene contar con soluciones de ciberseguridad avanzada como Panda Adaptive Defense, que permite una respuesta continua e inmediata contras los ciberdelincuentes.