Cada año, los portátiles corporativos se conectan a cientos de redes wifi que no están bajo control directo de nuestra organización. Los empleados viajan y acceden a redes públicas en los aeropuertos, parques o plazas, y a otras redes que aparentan tener mayor seguridad en hoteles y otros locales.

Todos estos puntos de acceso wifi, especialmente los públicos, suponen una oportunidad para que los ciberatacantes accedan a información sensible de los portátiles corporativos. Incluso los puntos de acceso wifi que son aparentemente más seguros pueden entrañar riesgos, porque quizá no sean a los que de verdad pretendíamos conectarnos. Este es el caso de los gemelos malignos, una amenaza que ya señalamos como una de las más peligrosas para la seguridad móvil en el próximo año.

Este tipo de ataques ya es una realidad en los últimos meses: el Departamento de Justicia de EEUU presentó cargos contra ciberatacantes que supuestamente pertenecen a los servicios de inteligencia rusos y cuyo objetivo fue el robo de credenciales de ordenadores portátiles de agencias antidopaje, compañías proveedoras de energía nuclear y laboratorios químicos. Pero, ¿cómo lo consiguieron?

Cebo y anzuelo

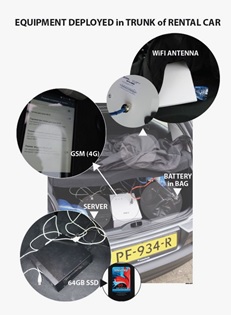

Los ciberatacantes rusos utilizaron un conjunto de aparatos compuesto por routers 4G LTE, un mini servidor y antenas emisoras wifi bajo los estándares 802.11 (los más comunes en redes WLAN) que ocultaron en maleteros de coches alquilados. Ubicaron esos vehículos cerca de donde se conectaban sus víctimas, tales como hoteles, bares y restaurantes. Con esa proximidad, sus dispositivos emitieron los mismos SSID (identificador de paquetes de servicio, esto es, el nombre por el que la red a la que queremos conectarnos es visible para nuestros dispositivos con conexión wifi) que utilizan esos locales de forma que engañaban a sus víctimas. Además, para no levantar sospechas después de que la víctima mordiera el anzuelo conectándose a la red falsa, proporcionaron acceso a internet de alta velocidad a través de los routers.

De esta manera, los usuarios objeto del ciberataque creían conectarse a un punto de acceso wifi legítimo, pero en realidad habían mordido el anzuelo y se conectaban a uno maligno aparentemente idéntico, diseñado por los ciberdelincuentes para poder capturar información sensible de su portátil corporativo.

¿Cómo protegernos de los gemelos malignos?

Desde el punto de vista de las compañías que proporcionan redes wifi para sus clientes, como los hoteles o restaurantes, deben proporcionar un acceso lo más seguro posible con sistemas de cifrado de contraseñas WPA2 y el uso de credenciales de acceso para los usuarios. Por ello, también son recomendables páginas con inicios de sesión que requieran contraseñas seguras e incluso un registro previo. Esto no elimina la posibilidad de que existan gemelos malignos alrededor ya que pueden replicar el inicio de sesión y contener cifrado, pero pone más dificultades para que los ciberatacantes simulen a la perfección los puntos de acceso benignos: un SSID abierto y sin la página de inicio de sesión que tiene habitualmente debería levantar muchas sospechas.

En segundo lugar, las empresas pueden ir más allá y detectar los gemelos malignos que simularían sus puntos de acceso con un sistema de prevención de intrusión inalámbrica (WIPS, por sus siglas en inglés) para después denunciarlos. Estas soluciones consisten en un hardware de red que escanea todo el espectro radioeléctrico en los alrededores para detectar la presencia de puntos de acceso no autorizados.

Por otro lado, desde el punto de vista de los empleados con ordenadores portátiles corporativos que acceden a redes wifi que no están bajo control de la organización, la concienciación es la clave fundamental. Deben desconfiar de puntos de acceso con SSID sospechosos, y más si habitualmente forman parte de un tipo de negocio que suele incluir una página de inicio de sesión y credenciales.

En cualquier caso, la prevención frente a gemelos malignos no recae solamente en la decisión de conectarse a un punto de acceso. De manera general, para evitar daños ante cualquier tipo de ciberataque que se sirve de la red wifi como vector de ataque, los empleados deben abstenerse de utilizar información sensible de la empresa o enviar y recibir datos financieros a través de éstas, sobre todo en las redes públicas más desprotegidas.

Por último, las soluciones de ciberseguridad avanzada como Panda Adaptive Defense son capaces de monitorizar al 100% todos los procesos activos en los endpoints de la organización. En este sentido, constituyen una barrera eficaz para prevenir, detener y solucionar intentos de acceso no autorizados a los portátiles corporativos, incluyendo los que utilizan las redes wifi como vector de ataque.