El spoofing (o suplantación de identidad) es un ciberataque que se produce cuando un estafador se hace pasar por un remitente de confianza para acceder a datos o información importantes. El spoofing puede producirse a través de sitios web, correos electrónicos, llamadas telefónicas, textos, direcciones IP y servidores.

Por lo general, el objetivo principal de la suplantación de identidad es acceder a información personal, robar dinero, saltarse los controles de acceso a una red o propagar malware a través de archivos adjuntos o enlaces infectados. A través de las diferentes posibilidades de comunicación en línea, los estafadores tratarán de utilizar el spoofing para intentar robar tu identidad y tus bienes.

Sigue leyendo para saber cómo se produce el spoofing, los diferentes tipos de ataques de spoofing, cómo detectar el spoofing y cómo prevenir los ataques de spoofing.

Cómo se produce el Spoofing

El término “spoof” se remonta a más de un siglo y se refiere a cualquier forma de engaño. Sin embargo, hoy en día se utiliza sobre todo cuando se habla de ciberdelincuencia. Cada vez que un estafador disfraza su identidad de otra, se trata de spoofing.

La suplantación de identidad puede aplicarse a varios canales de comunicación y requiere diferentes niveles de conocimientos técnicos. Para que tenga éxito, el ataque de spoofing tiene que incorporar un cierto nivel de ingeniería social. Eso significa que los métodos que utilizan los estafadores son capaces de engañar eficazmente a sus víctimas para que den su información personal. Los estafadores utilizan la ingeniería social para jugar con las características humanas vulnerables, como la codicia, el miedo o la ingenuidad.

Un ejemplo de este tipo de ingeniería social se produce cuando el estafador se basa en los sentimientos de miedo de la víctima para intentar obtener información o dinero. La estafa de los nietos, por ejemplo, se produce cuando un estafador se hace pasar por un miembro de la familia y afirma que está en apuros y necesita dinero lo antes posible. En estos casos, los estafadores suelen dirigirse a los ancianos debido a la idea preconcebida de que tienen menos conocimientos sobre tecnología.

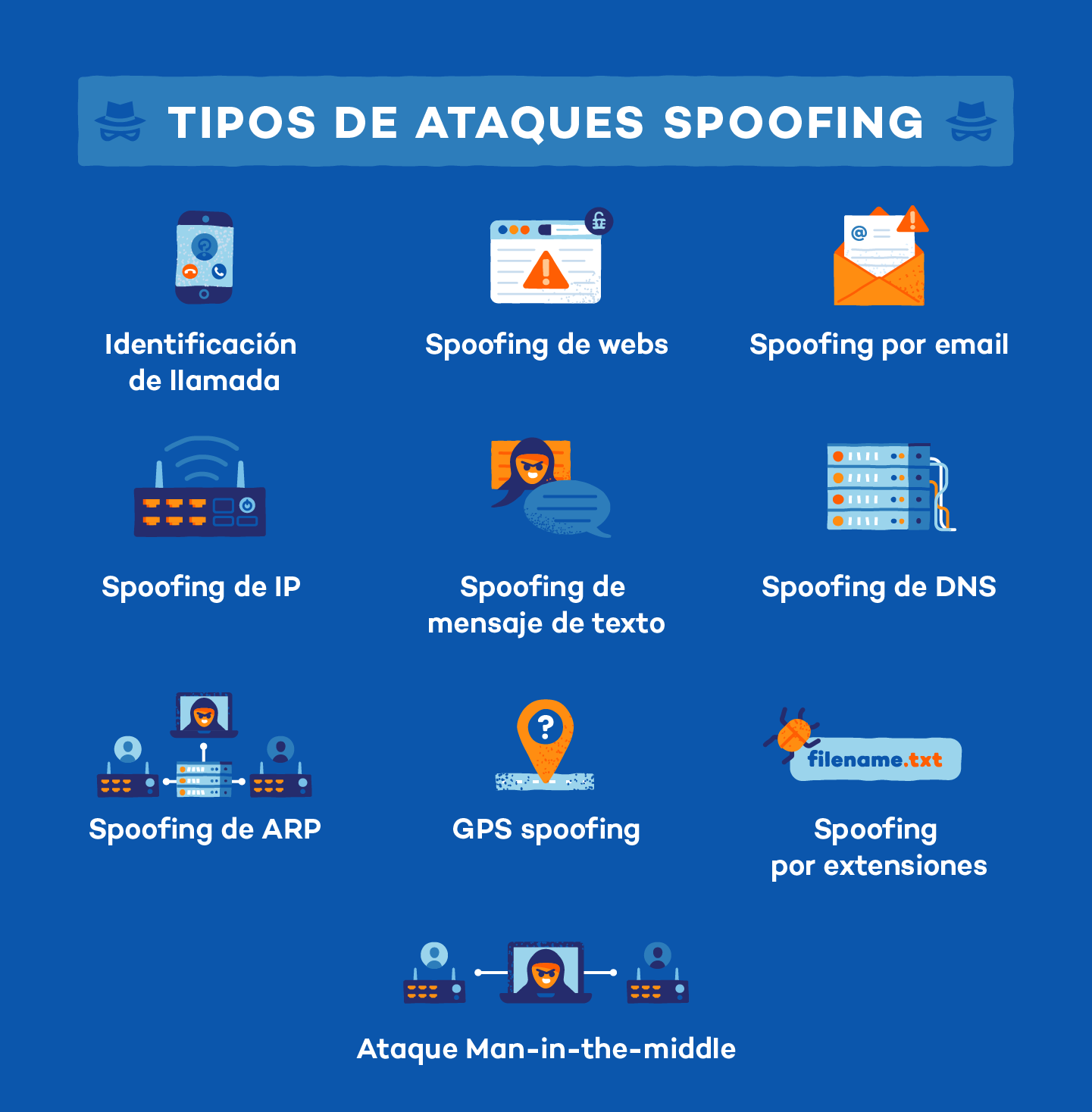

Tipos de ataques de Spoofing

La suplantación de identidad puede presentarse de muchas formas diferentes y varios tipos de ataques a los que debes prestar atención. Estos son algunos ejemplos de diferentes tipos de spoofing:

Spoofing de identificación de llamadas

La identificación de llamadas (Caller ID) permite al receptor de una llamada telefónica determinar la identidad del emisor. El spoofing del identificador de llamadas se produce cuando un estafador utiliza información falsa para cambiar esos datos. La suplantación del identificador de llamadas hace imposible que el número sea bloqueado, así que muchos estafadores utilizan esa técnica para ocultar su identidad. En ocasiones, estos estafadores utilizarán tu mismo prefijo para que parezca que la llamada es local.

La mayor parte de la falsificación en la identificación de llamadas se realiza mediante un protocolo de voz sobre Internet (VoIP) que permite a los estafadores crear un número de teléfono y un nombre de identificador de llamadas. Una vez el destinatario de la llamada contesta el teléfono, el estafador tratará de convencerlo de que divulgue información importante.

Spoofing de webs

La suplantación de sitios web (Website spoofing) se produce cuando un estafador intenta hacer que una web peligrosa parezca una segura, utilizando fuentes, colores y logotipos legítimos. Esto se hace replicando un sitio de confianza con la intención de llevar a los usuarios a una web maliciosa o de phishing. Así, los sitios copiados suelen tener una dirección similar a la del original y parecen reales a primera vista. Sin embargo, suelen crearse para obtener la información personal del visitante.

Spoofing de email

El spoofing de correo electrónico se produce cuando un estafador envía mails con direcciones de remitente falsas, con la intención de infectar tu ordenador con malware, pedirte dinero o robar información. Estas direcciones de remitente falsas se crean para que parezca que provienen de alguien que conoces, como un compañero de trabajo o un amigo.

Estas direcciones pueden crearse utilizando números o letras alternativas para que parezcan ligeramente diferentes a las originales, o disfrazando el campo ‘De’ para que sea la dirección de correo electrónico exacta de alguien de tu red.

Spoofing de IP

Cuando un estafador pretende ocultar la ubicación del lugar al que envía o solicita datos en línea, suele utilizar la suplantación de IP. El objetivo de la suplantación de IP es engañar a un ordenador para que piense que la información que se envía a un usuario es una fuente de confianza y permitir que pase el contenido malicioso.

Spoofing de DNS

El spoofing del Sistema de Nombres de Dominio (DNS), también conocido como envenenamiento de la caché, se utiliza para redirigir el tráfico a diferentes direcciones IP. Esto llevará a los visitantes a sitios web maliciosos. Se hace sustituyendo las direcciones IP almacenadas en el servidor DNS por las que el estafador quiere utilizar.

Spoofing de ARP

El spoofing ARP (Address Resolution Protocol) se utiliza a menudo para modificar o robar datos o para el secuestro en sesión. Para ello, el hacker vinculará el control de acceso a los medios a una dirección IP, para poder acceder a los datos que originalmente estaban destinados al propietario de esa dirección.

Spoofing de mensaje de texto

La suplantación de mensajes de texto se produce cuando un estafador envía un mensaje o SMS utilizando el número de teléfono de otra persona. Los estafadores lo hacen encubriendo su identidad tras una identificación alfanumérica del remitente y suelen incluir enlaces a descargas de malware o sitios de phishing. Asegúrate de conocer los consejos de seguridad para móviles si crees que los datos de tu teléfono están en peligro.

Spoofing de GPS

Un ataque de suplantación de GPS se produce cuando se manipula al receptor de un GPS emitiendo señales falsas que se parecen a las reales. En otras palabras, el estafador finge estar en un lugar mientras en realidad está en otro. Los estafadores pueden utilizar esto para hackear el GPS de un coche y enviarle a una dirección equivocada, o incluso para interferir en las señales GPS de barcos, edificios o aviones. Cualquier aplicación móvil que dependa de los datos de localización de un smartphone podría ser un objetivo para este tipo de ataque.

Ataque Man-in-the-middle (MitM)

Los ataques Man-in-the-middle (MitM) se producen cuando un estafador piratea una red WiFi o crea una red WiFi fraudulenta duplicada en su lugar para interceptar el tráfico web entre dos partes. Al hacerlo, los estafadores son capaces de redirigir información sensible hacia ellos mismos, como los nombres de usuario o los números de tarjetas de crédito.

Spoofing de extensión

Para disfrazar las carpetas de extensiones de malware, los estafadores utilizan la suplantación de extensiones. Por lo general, cambian el nombre de los archivos a “filename.txt.exe” y ocultan el malware dentro de la extensión. Así, un archivo que parece ser un documento de texto lo que hace en realidad es ejecutar un programa malicioso cuando se abre.

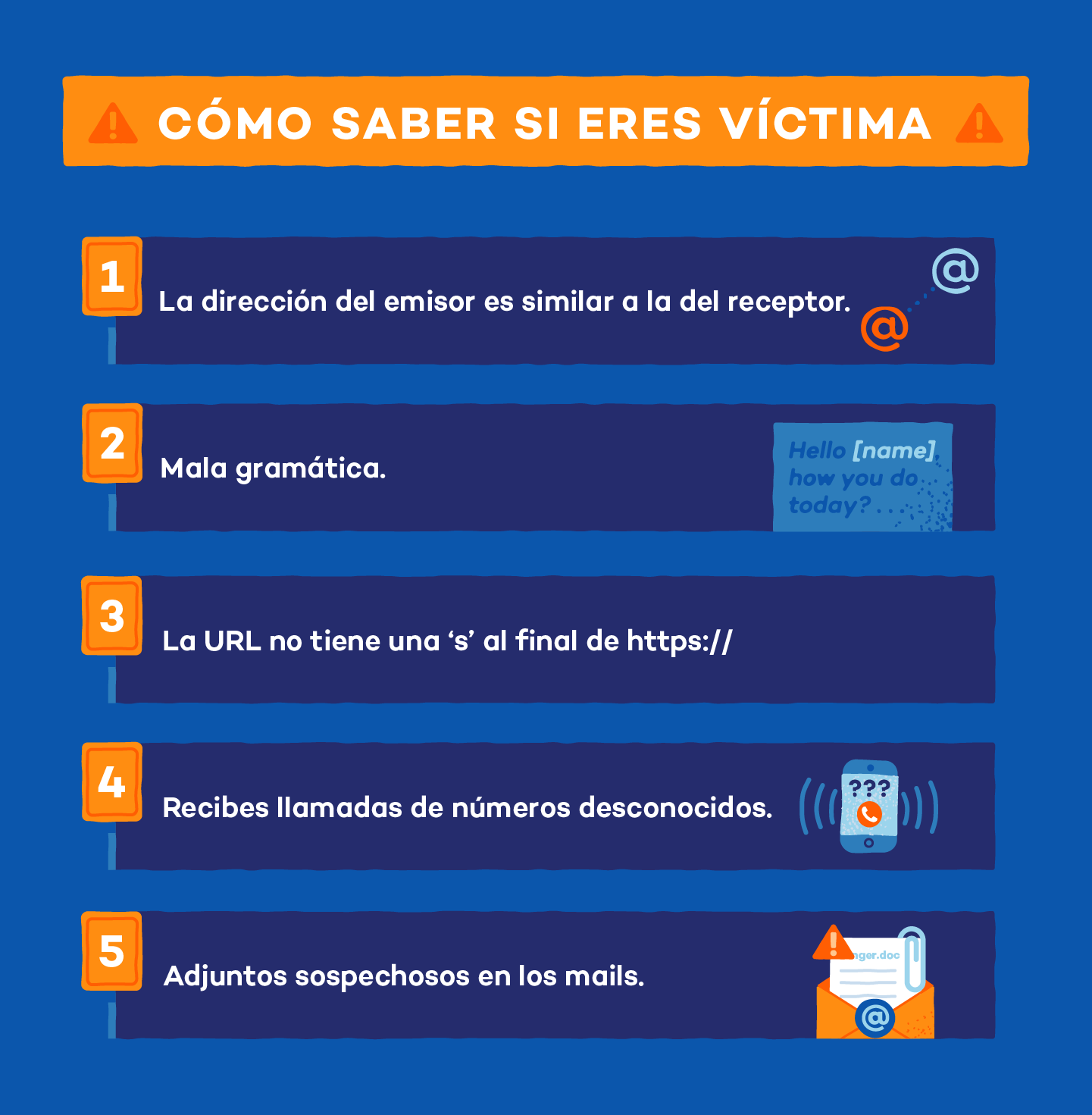

Cómo saber si eres víctima

Si sospechas que estás siendo víctima de una suplantación de identidad, ten en cuenta estos indicadores sobre los tipos de suplantación más comunes:

Spoofing de correo

- Presta atención a la dirección del remitente: si no estás seguro de si el correo electrónico que has recibido es legítimo, comprueba dos veces la dirección. Los estafadores suelen crear cuentas similares a las que conoces: si se trata de un correo electrónico sospechoso pero de la misma dirección de correo electrónico del remitente, ponte en contacto con él para confirmar que es legítimo.

- Desconfía de los archivos adjuntos: ten cuidado con los archivos adjuntos de un remitente desconocido, o si el remitente es conocido pero el contenido parece sospechoso. En caso de duda, no abras estos archivos adjuntos, ya que pueden contener programas dañinos.

- Presta atención a la mala gramática: si el correo electrónico contiene errores gramaticales inusuales y erratas, es posible que no sea legítimo.

- Investiga un poco: busca la información de contacto del remitente en Internet y ponte en contacto con él directamente para ver si el correo electrónico es real. Además, busca el contenido del correo electrónico a través de Google si te parece sospechoso; si el contenido parece demasiado bueno para ser verdad, normalmente lo es y puede ser un indicio de que se trata de un correo electrónico fraudulento.

Spoofing de sitios webs

- Comprueba la barra de direcciones: lo más probable es que un sitio web falsificado no tenga seguridad; para comprobarlo, busca en la barra de direcciones una ‘s’ al final de https://. Esta ‘s’ significa ‘secure’ (seguro), que indica que el sitio está cifrado y protegido de los ciberdelincuentes. Aunque que un sitio no tenga esto, no significa automáticamente que sea falsificado, asegúrate de comprobar otros signos.

- Prueba el gestor de contraseñas. Los programas utilizados para rellenar automáticamente las credenciales de acceso no funcionan en los sitios web falsificados. Si el software no rellena automáticamente los campos de la contraseña y el nombre de usuario, podría ser una señal de que es falso.

- No tiene el símbolo de candado. Los sitios web legítimos tienen un símbolo de candado o una barra verde a la izquierda de la dirección URL, que indica que se trata de un sitio web seguro.

Spoofing de la identificación de llamadas

- Recibes llamadas de números desconocidos. Las llamadas constantes de un número desconocido suelen ser falsas: no contestes o cuelga inmediatamente.

- Recibes respuestas. Si recibes respuestas a llamadas o mensajes de texto que nunca iniciaste, eso podría ser una señal de que tu número ha sido suplantado. Por ejemplo, puedes recibir mensajes de texto de personas que preguntan quién eres o que dejes de molestarlas, pero a las que tú nunca has escrito.

- El identificador de llamadas muestra el número de emergencias. A veces, un identificador de llamadas falsificado mostrará ‘Emergencias’ en lugar del número de teléfono real de la persona que llama.

Cómo protegerte contra ataque de Spoofing

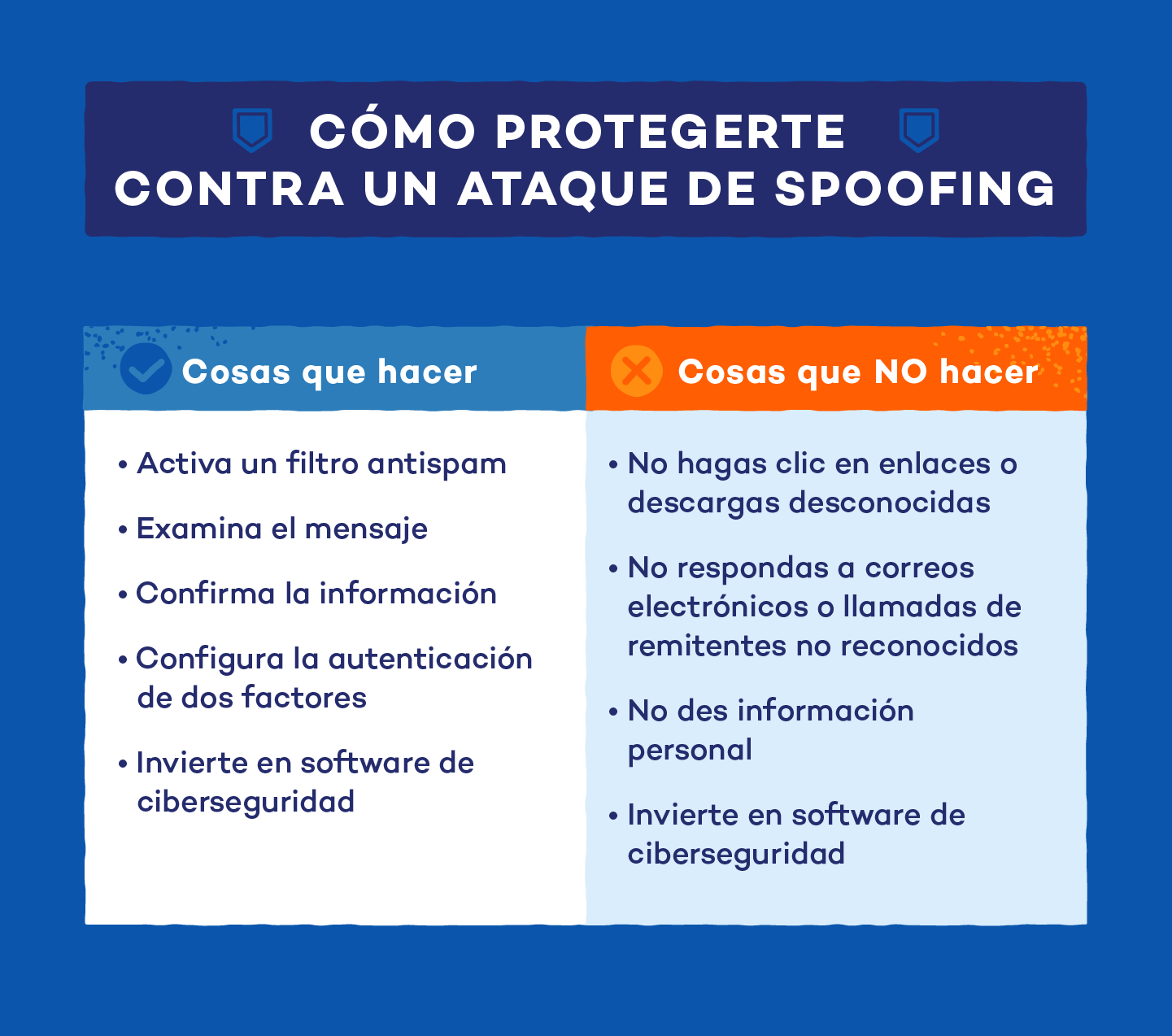

Hay muchas cosas que puedes hacer para protegerte de los ataques de suplantación de identidad. Ve un paso por delante de los estafadores con estos consejos útiles:

Qué hacer

• Activa un filtro antispam. Esto evitará que la mayoría de los correos electrónicos falsos lleguen a tu bandeja de entrada.

• Examina el mensaje. Si el posible ataque de falsificación contiene signos de mala gramática o una estructura de frase inusual, puede tratarse de una comunicación ilegítima. Además, asegúrate de comprobar la dirección URL del sitio web o la dirección del remitente del correo electrónico.

• Confirma la información. Si un correo electrónico o una llamada te parecen sospechosos, envía un mensaje o haz una llamada al remitente para confirmar si la información que has recibido es auténtica o no.

• Pasa el ratón por encima antes de hacer clic. Si una URL te parece sospechosa, pasa el ratón por encima del enlace para saber exactamente adónde te llevará, antes de hacer clic en ella.

• Configura la autenticación de dos factores. Configurar la autenticación de dos factores es una buena manera de añadir otra capa de seguridad a tus códigos de acceso. Sin embargo, no es completamente infalible, así que asegúrate de tomar otras precauciones de seguridad.

• Invierte en software de ciberseguridad. La instalación de software de ciberseguridad es la mejor defensa cuando se trata de protegerse contra los estafadores online. Si te encuentras con problemas, descarga un software de eliminación de malware o un antivirus para proteger tu ordenador de cualquier amenaza.

Qué NO hacer

• No hagas clic en enlaces o descargas desconocidas. Si un enlace o un archivo de descarga no parece legítimo, abstente de clicar en ellos. Si provienen de un hacker, pueden contener malware u otros virus que pueden infectar tu ordenador.

• No respondas a correos electrónicos o llamadas de remitentes no reconocidos. Si el nombre del remitente es ilegible, tampoco respondas. Esto puede ayudar a prevenir cualquier comunicación con un potencial estafador.

• No des información personal. Evita comunicar información personal y privada, como la tarjeta de crédito o el número de la seguridad social, a menos que estés seguro de que se trata de una fuente de confianza.

• No utilices la misma contraseña. Crea contraseñas fuertes para tus inicios de sesión que sean más difíciles de adivinar. Cámbialas con frecuencia por si un estafador se hace con una. Además, evita utilizar la misma contraseña para la mayoría de tus inicios de sesión.

Si crees que has sido víctima de una suplantación de identidad, puedes denunciarlo ante la Policía Nacional o ante el Grupo de Delitos Informáticos de la Guardia Civil. Además, es recomendable que te informes sobre las ventajas de nuestro software antivirus para asegurar tu vida digital hoy mismo y protegerte contra el spoofing.