Aunque el año pasado disminuyó el número de ciberataques para inyectar malware en los dispositivos de las víctimas, el riesgo de descargarse un troyano a partir de un enlace fraudulento sigue siendo muy importante. Tanto es así que en Panda hemos detectado una oleada de ataques en los que se clonan casi a la perfección los sitios de las principales herramientas para hacer videoconferencias. En esas webs falsas los ciberdelincuentes inyectan troyanos con los que tomar control casi total de los ordenadores o móviles de sus víctimas.

¿Quién no prefiere una reunión por videoconferencia a una presencial “de las de toda la vida”? Son más rápidas, son más ágiles, nos ahorran ir hasta otra sala o, incluso, hasta otra oficina o coger un avión para cruzar el charco. Es cierto que, en ocasiones, son más impersonales, que muchas veces nuestro interlocutor se pone a mirar el email o WhatsApp en vez de escucharnos. Pero, en la sociedad de la inmediatez, parece que no existe nada más eficiente. De hecho, en 2023, los profesionales con cargo de “gerente” emplearon más de la mitad de su tiempo de trabajo semanal en reuniones. Los hackers lo saben. Por eso, están plagando la red de falsas reuniones para colar malware a sus víctimas.

Enlaces que emulan videoconferencias

Como siempre, cada vez que una tecnología se convierte en mainstream, los ciberdelincuentes aprovechan el agua revuelta para sacar ganancia de los pescadores. En esta ocasión, Panda Security ha detectado una serie de enlaces que circulan por la red que derivan a páginas web que emulan casi a la perfección a las de las principales aplicaciones de videoconferencias como Skype, Google Meet y Zoom. En ellas, las bandas organizadas de hackers colocan malware peligroso.

Estos sitios falsos engañan a los usuarios para que descarguen archivos infectados con Troyanos de Acceso Remoto (RATS), iniciando con un simple clic en un botón aparentemente inofensivo. “Por ahora, la mayor parte de estas webs fraudulentas está atacando a usuarios al Este de Europa. Sin embargo, la experiencia nos dice que este tipo de infecciones se extienden como la pólvora y es cuestión de meses que lleguen al resto de países de la Unión Europea y que, incluso salten el charco hasta Estados Unidos y Latinoamérica”, advierte Hervé Lambert, Global Consumer Operations Manager de Panda Security.

La estrategia que usan los hackers es alarmantemente efectiva por lo sutil y difícil de detectar que es. Aunque lo habitual es recibir las convocatorias de reunión por medio del calendario de Outlook o de cualquier otra herramienta de gestión de correo y agenda, también es habitual que algún compañero nos envíe el enlace directo a la sala de reuniones porque hubo algún error al generar la convocatoria, por ejemplo.

Es en esos casos en los que, si nos envían un enlace, podemos caer en la trampa de pinchar en uno de los sitios clonados que están esparciendo por la red las bandas organizadas de hackers. Los sitios de aterrizaje son exactamente iguales a los oficiales de Skype, Meets o Zoom , con la diferencia de que, cuando pinchamos en el botón “unirme a la reunión”, realmente se está desencadenado la descarga de archivos APK maliciosos para Android o archivos BAT para Windows.

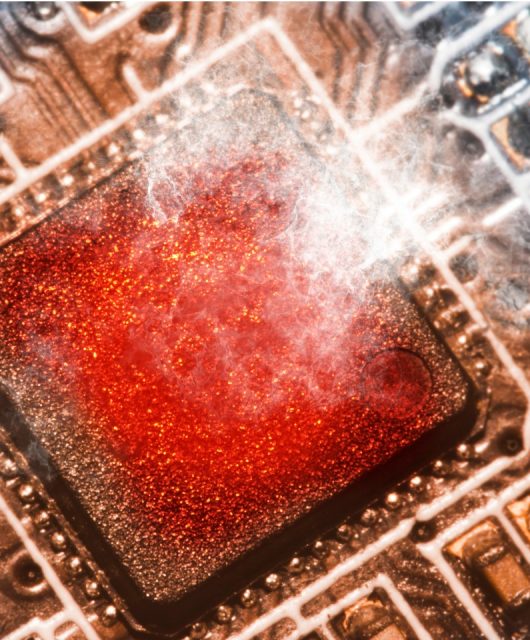

Cuando se ejecutan estos archivos en el móvil u ordenador de la víctima, se desencadena una serie de acciones que culminan con la instalación de un RAT, que permite a los ciberdelincuentes tomar control casi total del dispositivo infectado. De este modo, los hackers pueden captar información del usuario, leer mensajes privados, escuchar a través del micrófono del teléfono e incluso grabar la pantalla del dispositivo para ver contraseñas o espiar la navegación de la víctima.

Los RATS que se han identificado en esta campaña son SpyNsote para Android y NjRAT y DCRat para sistemas Windows.

Aumento de sitios web falsos para engañar a los usuarios

Según los datos de Panda Security, el año pasado disminuyó el ritmo al que crece el número de ciberataques para inyectar malware en dispositivos informáticos. Sin embargo, en los últimos años se han multiplicado los sitios webs falsos para engañar a los usuarios y que hagan en enlaces aparentemente seguros que derivan a la descarga de malware. Aunque el engaño que deriva a clonaciones de webs de mensajería instantánea (o invitaciones) es todavía residual respecto al número de webs fraudulentas en todo internet, es importante recalcar que los cibercriminales sólo necesitan engañar a sus víctimas una vez..

Por ello, siempre que se reciba una URL a una sala de reuniones, por fuera de las aplicaciones de gestión del calendario, debemos revisarlas con mucha precaución para comprobar que derivan al sitio web correcto. Aun así, y pese a todo el cuidado que pongamos, es probable que nos engañen, porque las URL son tan parecidas a las oficiales que es fácil caer en el engaño. Por ello, “siempre es recomendable confirmar por otros cauces, como una llamada telefónica, que la convocatoria de reunión que estamos recibiendo es lícita”, apostilla Hervé Lambert.