– Los métodos de distribución de malware protagonistas de este trimestre son el clickjacking, el BlackHat SEO y los ataques 0-Day

– El 95% del correo total que viajó a través de Internet en este trimestre era spam: y sólo 10 países han sido los emisores del 55% de todo el spam mundial

– Los smartphones Android se convierten en blanco de los hackers, gracias a su rápida y extendida popularidad

– El informe está disponible para su descarga en la sección de White Papers

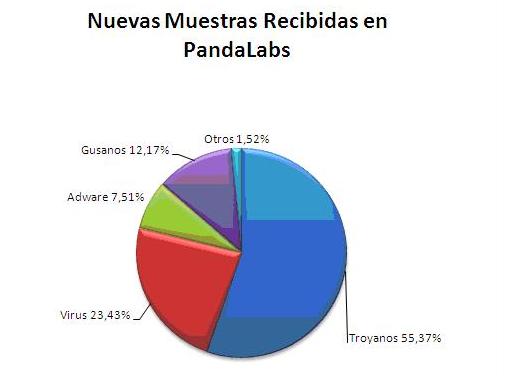

PandaLabs, el laboratorio antimalware de Panda Security –The Cloud Security Company-, publica su informe trimestral haciendo el balance de la actividad vírica mundial. En el tercer trimestre, los troyanos vuelven a acaparar la atención, ya que el 55% de todas las nuevas amenazas que se han creado pertenecen a esta categoría.

Además, los métodos tradicionales de infección mediante recepción de correos electrónicos disminuye, y aumentan los usuarios afectados por otros más modernos: mediante el uso de funcionalidades de redes sociales, como el conocido clickjacking (botón “Me gusta” de Facebook), por falsas webs bien posicionadas en buscadores –BlackHat SEO- y por el aprovechamiento de vulnerabilidades O-Day.

Además, el sistema operativo de Google para smartphones, Android, se ha convertido en blanco de los hackers y han aparecido varias amenazas, enfocadas sobre todo a conseguir sobrefacturación de servicios y a la geolocalización de los terminales.

Datos de malware

Pocas sorpresas en cuanto a número de malware: el 55% de las nuevas amenazas creadas en este trimestre son troyanos, y en su mayoría, bancarios. Los niveles siguen la tendencia observada en los últimos dos años, de aumento de las amenazas pertenecientes a esta categoría.

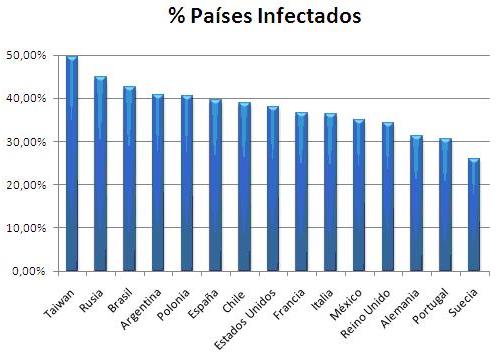

En cuanto al ranking de países con mayor ratio de infecciones, Taiwán lidera la lista, seguido de Rusia, Brasil, Argentina, Polonia y España.

Respecto al spam, el 95% de todo el correo electrónico que se movió a través de Internet en este trimestre eran correos no solicitados. El 50% de todo el spam ha sido emitido desde sólo 10 países, top encabezado por India, Brasil y Rusia. Por primera vez, el Reino Unido desaparece de este ranking como emisor de spam.

Récords en métodos de infección no tradicionales

Cabe reseñar en esta edición el récord de infecciones registrado a través de métodos de distribución de amenazas que ya se están convirtiendo en los habituales: a través de la red social Facebook, secuestrando el botón de “Me gusta” para redirigir a usuarios a otras páginas –método conocido como clickjacking-; mediante el posicionamiento de web falsas en motores de búsqueda, técnica de BlackHat SEO, y por el aprovechamiento de vulnerabilidades 0-Day.

Un trimestre lleno de sobresaltos

Este trimestre nos ha mantenido en vilo en cuanto a eventos de seguridad se refiere. Hemos asistido a lo que ha sido un conato de gran epidemia, como las antiguas provocadas por los conocidos virus tipo ILoveYou o Sircam, con el gusano “Here you Have”, que ha conseguido tener un gran impacto y cuya autoría parece que ha sido reivindicada por un grupo de la resistencia iraquí.

Además, se ha hablado mucho de dos graves errores en el código del sistema operativo de Microsoft, vulnerabilidades 0-Day. Una de ellas, podría haber sido aprovechada para atacar sistemas SCADA (en concreto, centrales nucleares), aunque no se ha podido confirmar tal rumor.

Y otra gran noticia relacionada con seguridad, en este caso, buena, es la detención del autor del kit de botnets Butterfly, origen de la ya conocida red Mariposa, que afectó a 13 millones de ordenadores a nivel mundial.

Y al cierre de la edición, el que parece ser el último susto del trimestre: el llamado gusano Rainbow o OnMouseOver. Una vulnerabilidad en el código de la popular aplicación Twitter permitía inyectar código JavaScript para realizar diferentes acciones: redirigir visitas a páginas, publicar sin el consentimiento ni conocimiento del usuario en su timeline el javascript, etc. Problema que Twitter solventó en sólo unas horas.

Android: punto de mira de hackers

Y en estos tres meses también hemos asistido a lo que pudiera ser el despegue de amenazas para smartphones, ya que parece que los hackers han puesto sus ojos en Android, el popular sistema operativo de Google. Han aparecido dos aplicaciones desarrolladas específicamente para esta plataforma: FakePlayer, que se hacía pasar por un reproductor de vídeo, se reenviaba mediante mensajes SMS y cuando el usuario lo utilizaba generaba una sobrefacturación de un servicio de telefonía sin que la víctima lo supiera; y TapSnake, una aplicación disfrazada de juego que enviaba por geolocalización las coordenadas del usuario a una empresa de espionaje.

Además, comienzan a aparecer las primeras aplicaciones de Android legítimas, comprimidas con autoextraíbles, que infectan las máquinas en las que se trata de descomprimir la aplicación. Es decir, se están empezando a usar las aplicaciones de Android como reclamo para infectar PCs a través de autoextraíbles.

El informe trimestral de PandaLabs está disponible para su descarga en la sección de White Papers.

Más información en el blog de PandaLabs.