Amanece en Palm Beach. La mañana en el exclusivo club privado de Mar-a-Lago es como otra cualquiera. Los empleados ponen todo a punto, desde toallas a la barra de cócteles, para que sus privilegiados socios disfruten del sol del Florida en sus hamacas. Pero de repente, se forma un tumulto en el hall de recepción.

El Servicio Secreto, la agencia gubernamental a cargo de la seguridad del Presidente, acaba de arrestar a una sospechosa que quería acceder al recinto. Al registrarla, se encuentran con dos pasaportes chinos, cuatro móviles, un disco duro externo, un portátil y un pendrive. Acto seguido, uno de los agentes del servicio secreto conecta el pequeño dispositivo a su ordenador y descubre que éste se bloquea de manera automática. Pronto, llegan a la conclusión de que el pendrive contenía un malware cuyo objetivo era el espionaje directo hacia el mismísimo Donald Trump.

Naturaleza proxy de los ciberataques

El suceso que hemos descrito no pertenece a un guion de thriller de Hollywood. Ocurrió el pasado de mes de marzo según informó The New York Times y es una muestra muy espectacular de las amenazas de ciberseguridad que sufren estados y que cada año van en aumento.

Sin embargo, la mayoría de los incidentes que gestionan los organismos del estado son de menor nivel. Además, en la mayoría de ocasiones, es difícil determinar que el origen de los ataques tiene como responsables a otros estados. Si ocurrieran con una atribución tan directa, generarían una escalada de tensión que podría desembocar en una guerra convencional. Por ello, de la misma manera que las guerras proxy o subsidiarias emplean a guerrillas o grupos paramilitares patrocinados o financiados por otros países, muchos ciberataques provienen de grupos de hackers que no pertenecen directamente a los aparatos de los estados pero están relacionados con las potencias. Muchos de ellos, de hecho, son los cibercriminales más buscados por el FBI.

Objetivos y vectores

El Think Thank de seguridad nacional CSIS ha recogido esta tendencia de ciberataques atribuidos y no tan atribuidos en aumento en un informe que recoge los ciberincidentes más significativos que han implicado a los estados desde el año 2006. En este sentido, países como EEUU han sido víctimas de más 120 grandes incidentes desde ese año:

Estos datos, así como otros que muestran informes como el de Seguridad Nacional del Gobierno de España o el del Departamento de Seguridad Nacional de EEUU, señalan como muchos de los ciberincidentes tienen por objetivo los propios organismos del Estado, pero también aparecen frecuentemente otros objetivos relacionados:

- Empresas de titularidad pública tales como utilities y empresas de infraestructuras.

- Compañías de defensa y proveedores de las Fuerzas Armadas, especialmente las grandes empresas del sector aeroespacial que aportan tecnología de alto valor añadido.

- Instituciones académicas, tales como universidades y escuelas politécnicas que puedan estar implicadas en proyectos sensibles para los estados.

- Activistas y periodistas en el caso de algunos estados que persiguen a sus opositores políticos.

Por otro lado, los vectores y tipología de ciberataques son cada vez más variados, pero entre los más comunes se encuentran:

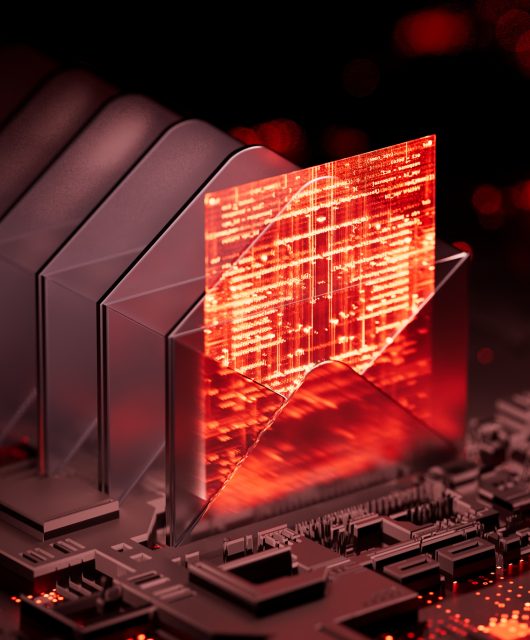

- Intentos de intrusiones en los sistemas y equipos mediante malware a través de correos electrónicos o dispositivos físicos como pendrives y memorias portátiles.

- Bloqueos de los sistemas: a través de botnets capaces de realizar ataques de Denegación de Servicio (DDoS).

- Espionaje remoto de los dispositivos electrónicos mediante la captación de la señales de las redes celulares móviles o las señales de wifi, tal y como describimos en nuestro post sobre gemelos malignos. Aunque los ciberatacantes también pueden emplear técnicas con métodos más complejos como las emanaciones electromagnéticas del hardware.

Prevención y activos de ciberdefensa

En nuestro post sobre el ejercicio Cibercoalition contamos cómo la OTAN se entrena en ciberdefensa a través de una simulación donde hacen frente a un ciberataque masivo que proviene de una potencia hostil ficticia. Aplicado a las organizaciones, supone un ejemplo de gamificación y pentesting que ayuda a que todos los que forman parte de ella estén prevenidos para las futuras amenazas.

Pero tan importante son las medidas de entrenamiento como los activos de protección tecnológicos, que suponen la principal barrera de defensa, tanto para Estados como para organizaciones. Para ello, deberían contar con soluciones que ofrezcan todas las respuestas ante ciberataques, por muy complejos que sean. En este sentido, Panda Adaptive Defense aporta una protección total hasta el endpoint y agrega un servicio de Threat Hunting y análisis forense para determinar con exactitud la naturaleza y el origen del ciberataque. Combinando la labor de nuestros analistas con el uso de machine learning, nuestra solución de ciberseguridad avanzada es capaz de clasificar el 100% de los procesos para reducir al mínimo la superficie de ataque, algo que resulta crucial en el caso de un ciberataque contra un país.