Con acrónimos como SQL, MITM o DDoS, es difícil comprender cómo se despliegan ciertos ciberataques que podrían afectarte a ti o a tu empresa. Es posible que incluso te hayas encontrado buscando en Internet “significado de DDoS”. Y sin embargo, muchas marcas populares -como Google, WhatsApp o Meta- han sido atacadas y sus actividades bloqueadas por ciberdelincuentes con estas amenazas.

Más de 30 millones de usuarios confían en Panda Security para que les proporcione servicios premium, soporte y protección frente a ataques online, una línea de defensa fundamental ante cualquier amenaza. Pero si además quieres más información, sigue leyendo para saber cómo tú o tu empresa podríais reconocer un ataque DDoS y prevenirlo.

¿Qué significa DDoS?

DDoS son las iniciales de denegación de servicio distribuido y se utiliza a menudo para hablar de un tipo de ataque de red conocido como ataque DDoS. Estas instrusiones son un subtipo de ataque de denegación de servicio.

A diferencia de los ciberataques más comunes, los hackers utilizan los de DDoS para impedir el funcionamiento de un sitio web o e un sistema de red, en lugar de penetrar un perímetro de seguridad. Además, los ataques DDoS pueden utilizarse como distracción durante ciberataques a mayor escala.

Los ataques DDoS exitosos suelen tener la capacidad de afectar a las redes durante días, semanas o incluso meses y con frecuencia se utilizan para obtener beneficios políticos, sociales, militares o personales. Si una red online sufre un ataque de denegación de servicio, todos los aspectos de su organización pueden verse afectados, incluidas las finanzas, la imagen de marca y la base de datos de clientes.

¿Qué es una botnet?

Las botnets son redes de dispositivos hackeados -incluidos teléfonos móviles, ordenadores, dispositivos de Internet de las Cosas u otros- que los atacantes DDoS utilizan para distribuir malware a través de servidores. Este malware, comúnmente conocido como bot, convierte entonces los servidores y los dispositivos en “zombis” dentro de la propia botnet. Estos dispositivos atacados pasan entonces a formar parte de una red zombi controlada de manera remota por el hacker.

Con la variedad de dispositivos en una botnet, los atacantes son capaces de ocultar dónde se origina su tráfico malicioso. Esto dificulta la detección y la solución de los ataques DDoS. Además, la multiplicidad de dispositivos facilita que un atacante sature los servidores de una víctima con demasiadas peticiones.

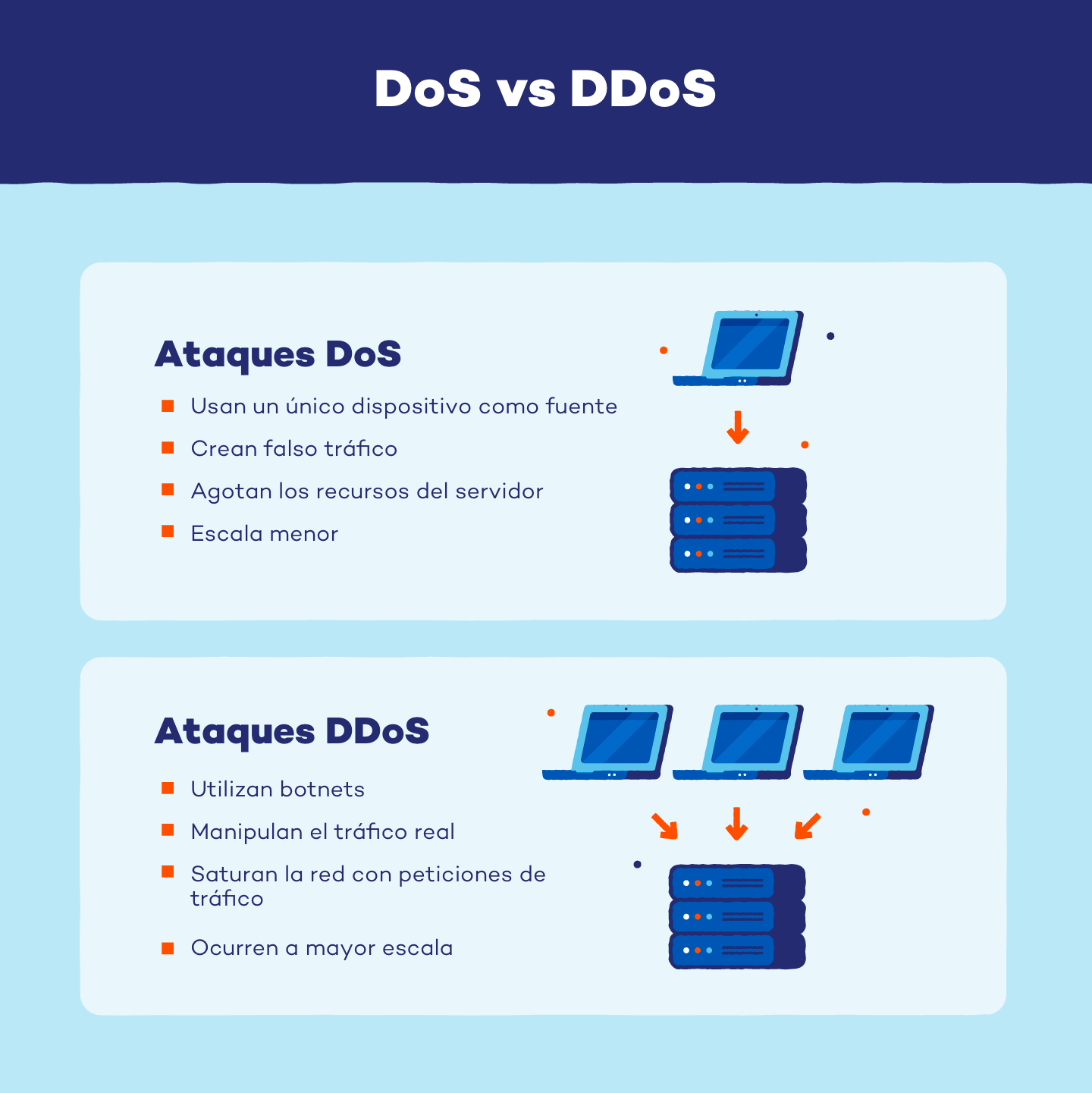

DoS vs DDoS

Aunque pueda parecer que DoS y DDoS son casi lo mismo, en realidad existen varias diferencias entre estos tipos de ciberataques. En los ataques DDoS, un hacker utilizará muchos dispositivos de red diferentes para distribuir un ataque a través de un sistema. Estos tipos de ataques manipulan el tráfico real en lugar de crear tráfico falso.

Un ataque DoS, por su parte, no utiliza múltiples dispositivos. De hecho, los ataques DoS ni siquiera tienen como objetivo múltiples puntos de acceso a Internet. Estos ataques utilizarán vulnerabilidades y peticiones de tráfico falsas para saturar un sistema, causando efectivamente un ataque de una sola fuente.

Puesto que un ataque DDoS utiliza tráfico real, el malware que distribuye y sus movimientos quedan más ocultos que en un ataque DoS normal. Aunque ambos pueden desconectar sistemas, los ataques DDoS suelen ser de mayor envergadura y más difíciles de identificar y combatir.

¿Qué es un ataque DDoS?

Un ataque DDoS es un ciberataque utilizado para hacer que una red en línea, un recurso o un anfitrión no esté disponible para sus solicitantes en Internet. Por ejemplo, algunos de los mayores ataques DDoS de la historia han tenido como objetivo grandes organizaciones como Amazon Web Services y Google, y han conseguido dejarlas temporalmente fuera de servicio. Estos tipos de ataques pueden ser especialmente peligrosos porque a menudo se controlan de forma remota.

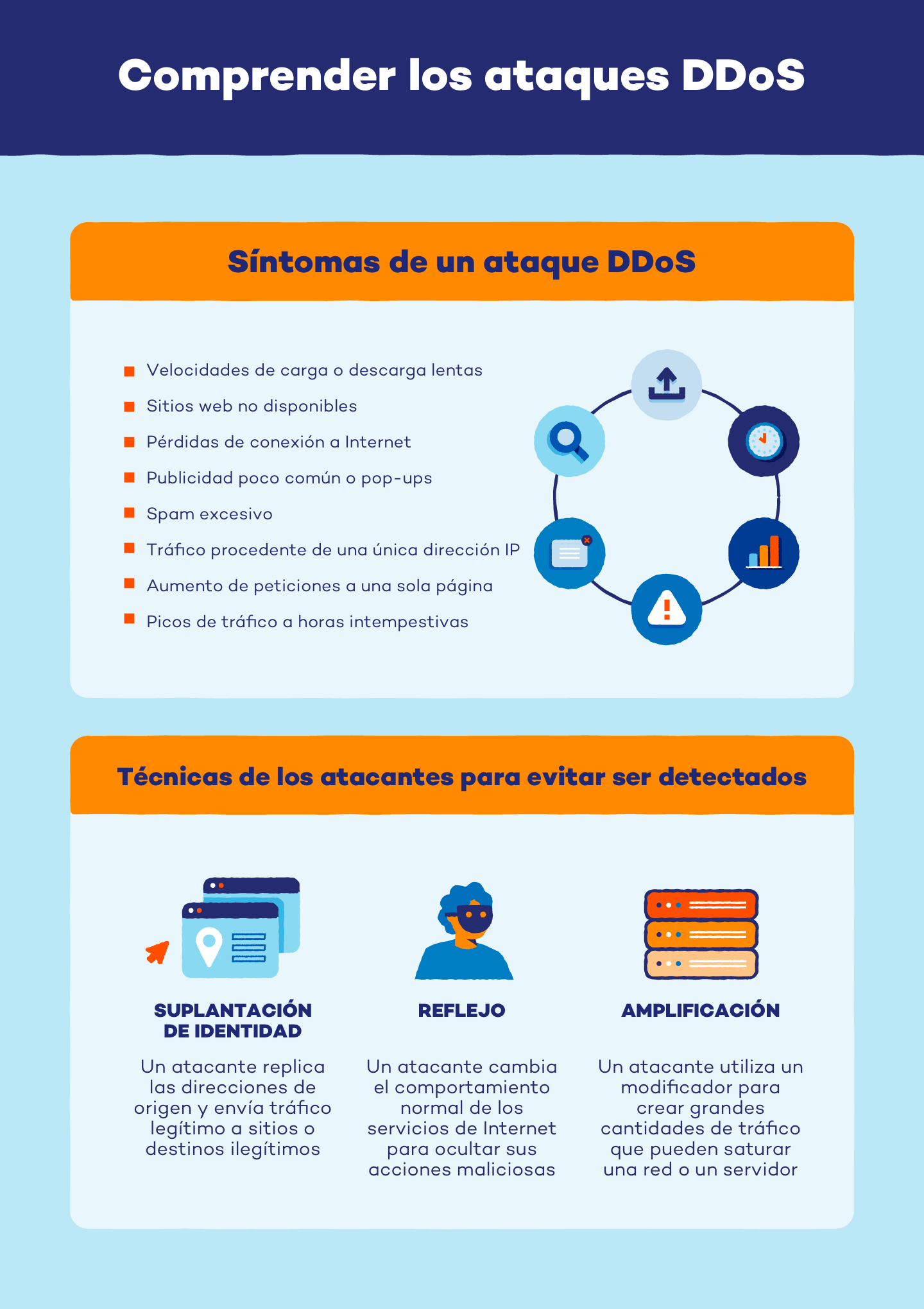

Muchos de estos ataques distribuidos de denegación de servicio son también difíciles de prevenir, identificar y mitigar. Los atacantes DDoS evitan la detección de varias maneras, en particular:

- Suplantación de identidad: la suplantación de identidad -incluida la suplantación de sistema de nombres de dominio- se produce cuando un atacante replica las direcciones de origen y envía tráfico legítimo a sitios o destinos ilegítimos.

- Reflejo: un atacante cambia el comportamiento normal de los servicios de Internet para ocultar sus acciones maliciosas.

- Amplificación: la amplificación se produce cuando un atacante utiliza un modificador para crear grandes cantidades de tráfico que pueden saturar una red o un servidor.

No todos los ataques DDoS utilizarán estos mecanismos de protección, pero son las formas más comunes en las que un hacker intentará evitar ser detectado. Estas técnicas pueden dificultar enormemente la identificación de un ataque DDoS en el momento en que se está produciendo. Muchos de los síntomas de un ataque DDoS pueden ser confundidos con picos regulares de tráfico. No obstante, hay algunas cosas a tener en cuenta que podrían ayudarte a detectar un ataque DDoS:

- Velocidades de carga o descarga lentas

- Sitios web no disponibles

- Pérdidas de conexión a Internet

- Publicidad poco común o pop-ups

- Spam excesivo

- Tráfico procedente de una única dirección IP

- Aumento de peticiones a una sola página

- Picos de tráfico a horas intempestivas

Cada tipo de ataque tiene otras señales específicas, pero las anteriores son muy comunes en los ataques DDoS y pueden ayudarte a detectarlos antes de que se desplieguen por completo.

Tipos de ataques DDoS

Según el modelo de interconexión de sistemas abiertos (OSI), una red tiene siete capas de conexión diferentes que ayudan a las redes a comunicarse entre sí. Dado que estas capas determinan individualmente los comportamientos, herramientas y técnicas necesarios para invadirla, cada tipo de ataque DDoS se clasifica en función de las capas a las que se dirige y de los comportamientos que necesita replicar.

Los tres tipos de ataques DDoS son:

- Ataques a la capa de aplicación

- Ataques a nivel de protocolo o de red

- Ataques volumétricos

Cada uno de estos tipos de ataques DDoS puede desglosarse aún en más categorías, en función de la duración del ataque:

- Ataques de larga duración: un ataque DDoS de larga duración es cualquiera que dure horas, días, semanas, meses o más.

- Ataques en ráfaga: un ataque DDoS en ráfaga suele durar entre unos segundos y unos minutos.

No importa cuánto dure un ataque, el daño puede ser devastador para cada capa de conexión alcanzada.

Ataques a la capa de aplicación

Los ataques a la capa de aplicación también se conocen como ataques de capa 7 porque se dirigen a la séptima capa del modelo OSI. Esta genera páginas web en respuesta a peticiones HTTP, por lo que los ataques DDoS intentarán saturar las peticiones de tráfico de una red. Estos ataques de inundación HTTP pueden ser simples o complejos y dirigirse a una o varias direcciones IP a la vez.

Ataques de protocolo o de capa de red

Los ataques de protocolo, también llamados ataques de capa de red, suelen tener como objetivo los niveles tres y cuatro del sistema de comunicación de una red. Estos ataques desbordan la capacidad de los recursos de estas capas -como los cortafuegos– lo que provoca un estado de saturación del sistema. Las inundaciones SYN y los ataques pitufos (smurf) son ejemplos de amenazas de protocolo dirigidas a la tercera o cuarta capa OSI.

Ataques volumétricos

Los ataques volumétricos intentan saturar una red y su conexión a Internet. Los atacantes amplificarán los datos y otras peticiones de comunicación hasta un punto en el que el sistema sea incapaz de funcionar. Los ataques DNS, incluidos los ataques de amplificación DNS, se utilizan habitualmente para aumentar el volumen de tráfico en los ataques volumétricos.

Motivaciones detrás de DdoSing

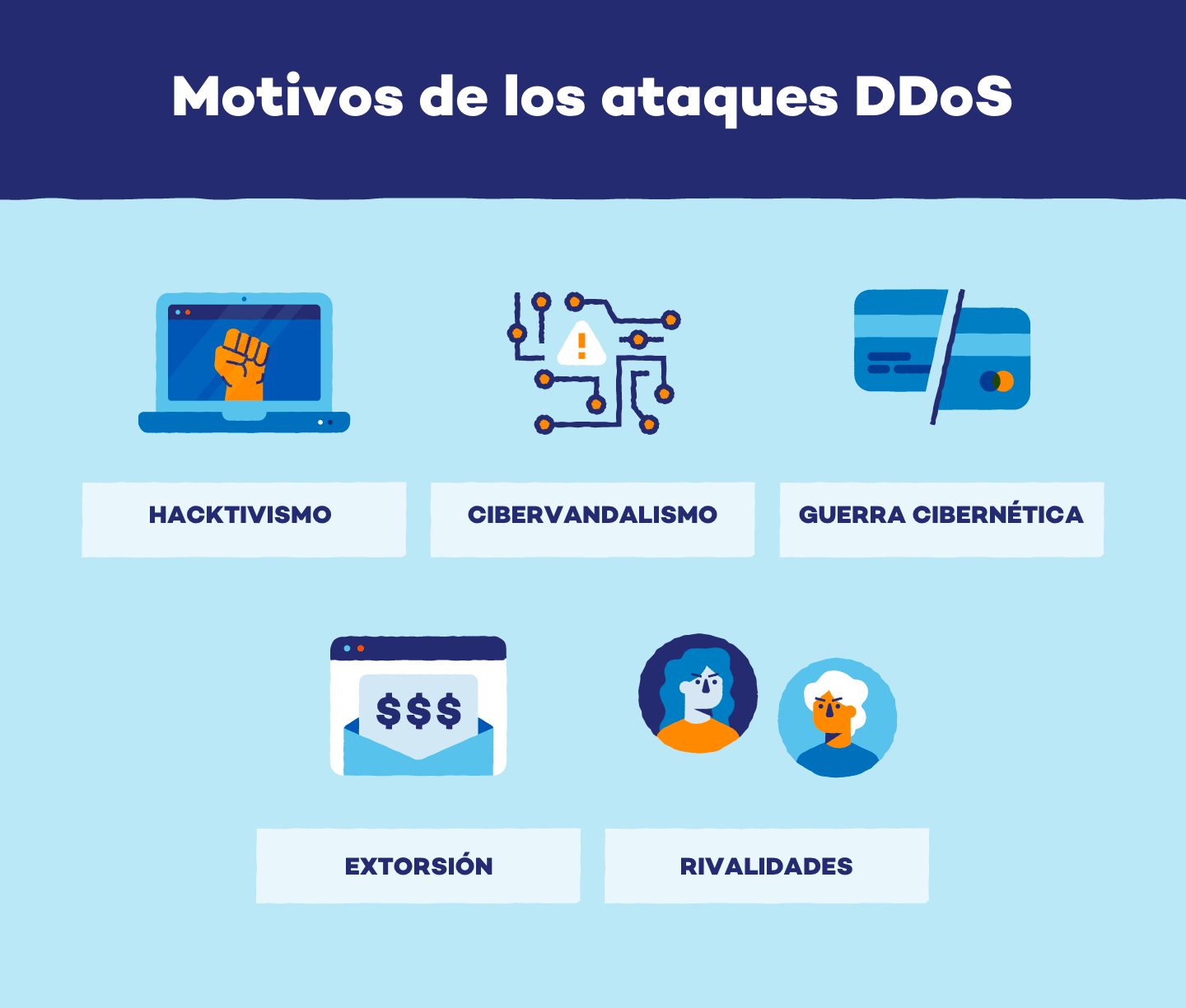

DDoSing -el término utilizado cuando alguien ejecuta un ataque DDoS- puede deberse a varias razones. Aunque los motivos son diferentes para cada hacker, y pueden ir desde el beneficio político a la justicia social.

- Hacktivismo: El hacktivismo es una forma de activismo digital. Los hacktivistas suelen dedicarse a esta actividad para alcanzar la justicia social, política o religiosa, a menudo por el bien común. Algunos hackers utilizan ataques DDoS durante campañas de hacktivismo.

- Cibervandalismo: el cibervandalismo es un ciberataque a menudo sin intenciones sociales, políticas, religiosas o criminales. La mayoría de los actos de vandalismo en línea pretenden mostrar la pericia de un hacker, y los atacantes suelen encargar DDoS de alquiler que utilicen gestores de arranque DDoS y acentuadores de IP.

- Guerra cibernética: a diferencia del cibervandalismo, la guerra cibernética tiene una intención política o militar y a menudo se utiliza para apoderarse o deshabilitar infraestructuras organizativas. En esta categoría muchos ataques de DDoS están impulsados por los estados y pueden perturbar las finanzas, la sanidad y la seguridad gubernamental.

- Extorsión: un ciberdelincuente puede exigir dinero u otros recursos durante un ataque DDoS. Se asegura que, si la víctima cede, se detendrá el ataque pero que mientras no sea así, la organización puede verse obligada a desconectarse de la red hasta que la amenaza haya pasado o haya sido mitigada.

- Rivalidades: los ataques DDoS se utilizan a veces como herramientas de una competición en el marco de rivalidades tanto personales como profesionales. Estos ataques pueden entonces disuadir a la gente de acudir a eventos, pueden cerrar tiendas en línea, causar daños a la reputación y mucho más.

Cómo prevenir un ataque DDoS

Aunque no existe una solución única para la protección contra DDoS, hay algunas formas de preparar tus sistemas para un posible ataque. Ser consciente de la posibilidad de un ataque DDoS es el primer paso y estos cinco consejos son las mejores maneras de prevenir una posible intrusión en el sistema.

-

Evaluaciones de vulnerabilidad

Si tu empresa cuenta con un sistema de infraestructura de información y seguridad, es importante que se realicen evaluaciones periódicas de vulnerabilidad. Además de encontrar vulnerabilidades del sistema, la evaluación de vulnerabilidad también puede documentar estos hallazgos y proporcionar orientación para soluciones de amenazas. También se recomiendan pruebas de penetración e, incluso, se puede contratar a hackers de sombrero blanco para que ayuden a ejecutar esos test y encontrar y alertar sobre posibles puntos débiles o puntos de entrada.

-

Enrutamiento de agujero negro

El enrutamiento de agujero negro es una táctica de prevención y protección más extrema. Si tienes motivos para creer que puedes ser víctima de un ataque DDoS, una ruta de agujero negro puede enviar todo su tráfico por una ruta neutral lejos de los sistemas habituales. Esto eliminará todo el tráfico legítimo -tanto el bueno como el malo-, lo que puede suponer una pérdida de negocio.

-

Limitación de la velocidad

La limitación de la velocidad es una forma de prevenir o mitigar un ataque DDoS. Esto reduce el número de peticiones que un servidor puede aceptar basándose en un marco temporal específico, lo que puede impedir que un ataque DDoS dañe o sobrepase sus sistemas. Aunque esta táctica de prevención puede no funcionar para todos los ataques, reducirá el daño.

-

Difusión de red

En lugar de permitir que un ataque DDoS te sobrepase y tome el control de una red, la difusión dispersa el tráfico entre una variedad de servidores distribuidos, para que éste pueda ser absorbido por la propia red. De este modo, el impacto del ataque de denegación de servicio distribuido se distribuye para que sea manejable en lugar de destructivo.

-

Cortafuegos

En caso de un ataque DDoS de capa 7 es importante contar con un cortafuegos. Se trata de una herramienta que separa el servidor de Internet y ofrece una capa adicional de protección de seguridad contra el tráfico peligroso y abrumador. Además, los cortafuegos pueden implementar reglas personalizadas durante un ataque para dispersar o aceptar mejor el tráfico.

Aunque los ataques DDoS pueden ser sigilosos, hay formas de proteger tu empresa, tu hogar y tus dispositivos personales. Invirtiendo en protocolos de seguridad, utilizando VPN y planes de protección, puedes estar preparado para un ataque DDoS en cualquier