Un ataque Man-in-the-Middle (MITM) es un tipo de ciberataque en el que los criminales interceptan una conversación o una transferencia de datos existente, ya sea escuchando o haciéndose pasar por un participante. A la víctima le parecerá que se está produciendo un intercambio de información normal, pero al introducirse en la conversación o transferencia de datos, el hacker puede obtener la información mientras pasa desapercibido.

El objetivo de un ataque MITM es obtener datos confidenciales, como detalles de cuentas bancarias, números de tarjetas de crédito o credenciales de inicio de sesión, que pueden utilizar para llevar a cabo otros delitos como el robo o la suplantación de identidad o las transferencias ilegales de fondos. Como los ataques MITM se llevan a cabo en tiempo real, suelen pasar desapercibidos hasta que es demasiado tarde.

Las dos fases de un ataque Man-in-the-Middle

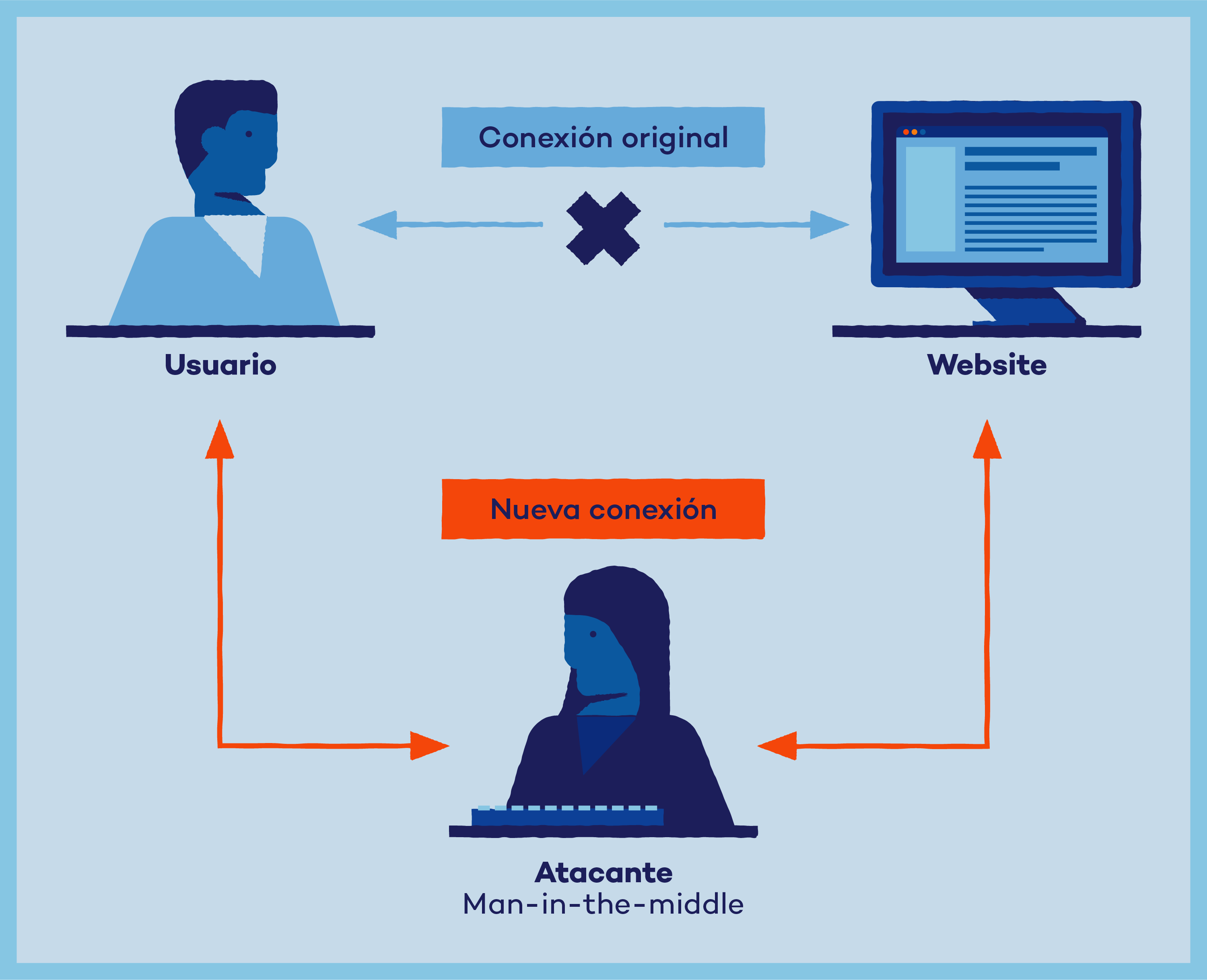

Un ataque MITM implica dos fases específicas: interceptación y descifrado.

1. Interceptación

En esta fase el atacante interfiere con la red legítima de la víctima interceptándola con una falsa antes de que la comunicación pueda llegar a su destino. Se trata básicamente de la forma en que la hacker consigue insertarse como “hombre en el medio”. Los delincuentes suelen conseguirlo creando un falso punto de acceso Wi-Fi en un espacio público que no requiere una contraseña. Si una víctima se conecta, el atacante obtiene acceso a cualquier intercambio de datos en línea que realiza el usuario.

Una vez que el hacker ha conseguido intervenir la comunicación entre la víctima y el destino deseado, puede emplear diversas técnicas para continuar el ataque:

- Spoofing de IP: Cada dispositivo conectado a la red Wi-Fi tiene una dirección de protocolo de Internet (IP) necesaria para la comunicación de ordenadores y dispositivos en red. La suplantación de la IP implica que el hacker altera los paquetes de IP para hacerse pasar por el sistema informático de la víctima. Cuando la víctima intenta acceder a una URL conectada a ese sistema, es reenviada sin saberlo al sitio web del atacante.

- Spoofing de ARP: cada dispositivo de una red recibe un identificador único, llamado dirección de control de acceso a medios (MAC), para comunicarse. Al suplantar el Protocolo de Resolución de Direcciones (ARP en inglés), el atacante utiliza mensajes ARP falsos para vincular su dirección MAC con la dirección IP legítima de la víctima. Esto supone que, al conectar tu dirección MAC con una dirección IP auténtica, el atacante obtiene acceso a cualquier dato enviado a la dirección IP del host.

- Spoofing de DNS: la suplantación del servidor de nombres de dominio (DNS) también conocido como envenenamiento de la caché del DNS, sucede cuando un hacker altera un servidor DNS para redirigir el tráfico de la víctima a un sitio web fraudulento que se parece mucho al sitio web previsto. Si la víctima se conecta a lo que cree que es su cuenta, los atacantes pueden acceder a sus claves, datos personales y otras informaciones.

2. Desencriptación

Un ataque MITM no se detiene con la fase de interceptación: después de que el atacante obtenga acceso a los datos encriptados de la víctima, estos deben ser desencriptados para que el criminal pueda leerlos y utilizarlos. Se pueden utilizar varios métodos para descifrar los datos de la víctima sin que el usuario ni la aplicación sospechen:

- HTTPS Spoofing: es un método para engañar al navegador haciéndole creer que un determinado sitio web es auténtico y seguro cuando en realidad no lo es. Cuando una víctima intenta conectarse a un sitio seguro, envía un certificado falso a su navegador que le lleva al sitio web fraudulento del atacante. Esto da al hacker acceso a cualquier dato que la víctima comparta en ese sitio.

- Secuestro de SSL: Cada vez que el usuario se conecta a un sitio web no seguro, indicado por ‘HTTP’ en la URL, el servidor lo redirige automáticamente a la versión segura HTTPS de ese sitio. Con el secuestro de la SSL, el atacante utiliza su propio ordenador y servidor para interceptar el desvío, lo que le permite interrumpir cualquier información que se transmita entre el ordenador del usuario y el servidor. Esto le da acceso a cualquier información sensible que el usuario utilice durante su sesión.

- SSL Stripping: La eliminación de SSL implica que el hacker interrumpe la conexión entre un usuario y una web transformando la conexión segura HTTPS en una versión HTTP no segura del sitio web. El usuario se conecta así con el sitio no seguro mientras el hacker mantiene una conexión con el sitio seguro, haciendo que la actividad del usuario sea visible de forma no cifrada.

Ejemplos reales de un ataque MITM

En las últimas décadas ha habido una serie de ataques MITM muy conocidos:

- En 2015, se descubrió que un programa de adware llamado Superfish, que estaba preinstalado en los equipos Lenovo desde 2014, escaneaba el tráfico SSL e instalaba certificados falsos que permitían a terceros interceptar y redirigir el tráfico entrante seguro. Los certificados falsos también funcionaban para introducir anuncios incluso en páginas cifradas.

- En 2017, se descubrió una importante vulnerabilidad en las aplicaciones de banca móvil de varias entidades de alto perfil, que expusieron a los clientes con iOS y Android a ataques de tipo man-in-the-middle. El fallo estaba vinculado a la tecnología de anclaje de certificados utilizada para evitar el uso de certificados fraudulentos, en la que pruebas de seguridad fallaban al detectar a los atacantes. La razón era que el anclaje de certificados ocultaba una falta de verificación adecuada del nombre de host, lo que permitió, en última instancia, que se realizaran ataques MITM.

Cómo detectar un ataque MITM

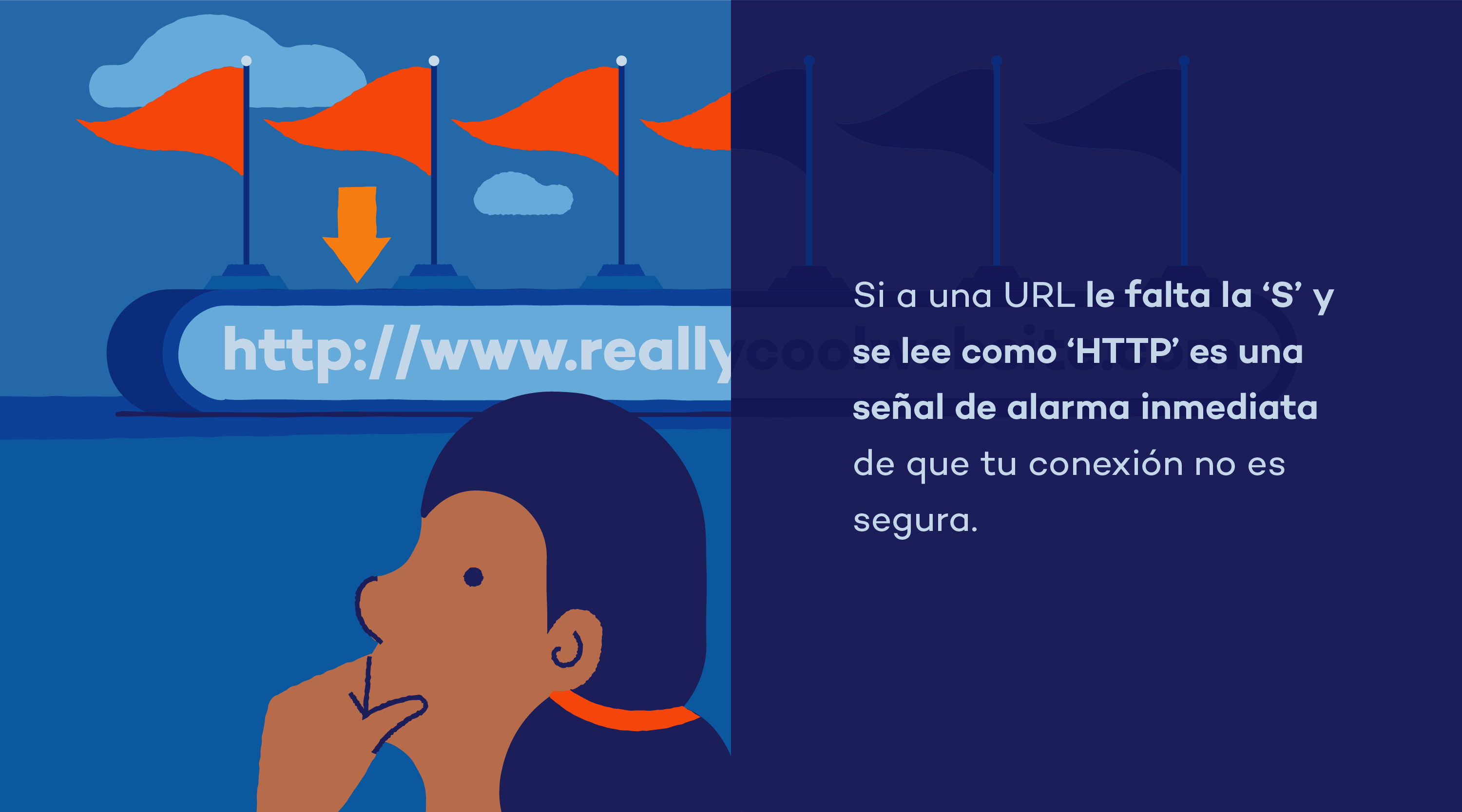

Si no buscas activamente señales de que tus comunicaciones en línea han sido interceptadas o comprometidas, detectar un ataque man-in-the-middle puede ser complicado. Aunque muchos pasan desapercibidos, hay ciertas cosas a las que debes prestar atención cuando navegas por la web, principalmente la URL de la barra de direcciones.

La señal de un sitio web seguro se denota con ‘HTTPS’ en la URL. Si a una URL le falta la ‘S’ y se lee como ‘HTTP’ es una señal de alarma inmediata de que tu conexión no es segura. También debes buscar un icono de candado SSL a la izquierda de la URL.

Además, ten cuidado al conectarte a redes Wi-Fi públicas. Como hemos visto en otras ocasiones, los ciberdelincuentes suelen espiar las redes Wi-Fi públicas y pueden utilizarlas para realizar un ataque man-in-the-middle. Es mejor no asumir nunca que una red Wi-Fi pública es legítima y, como norma general, es mejor evitar conectarse a redes Wi-Fi no conocidas.

Cómo prevenir un ataque Man in the Middle

Aunque es importante saber cómo detectar un posible ataque MITM, la mejor manera de protegerse contra ellos es prevenirlos. Asegúrate de seguir estas buenas prácticas:

- Evita las redes Wi-Fi que no estén protegidas por contraseña y nunca utilices una red Wi-Fi pública para realizar transacciones sensibles que requieran tus datos personales.

- Utiliza una red privada virtual (VPN), especialmente cuando te conectes a Internet en un lugar público. Las VPN cifran tu actividad en línea y evitan que un hacker pueda leer tus datos personales, como contraseñas o información de cuentas bancarias.

- Cierra la sesión de los sitios web sensibles (como los de banca online) en cuanto hayas terminado de utilizarlos para evitar que secuestren la sesión.

- Mantén buenos hábitos de uso de contraseñas, como no utilizar nunca la misma para diferentes cuentas, o utiliza un gestor de contraseñas para asegurarte de que están lo más seguras posible.

- Utiliza la autenticación multifactor para todas tus contraseñas.

- Utiliza un cortafuegos para garantizar la seguridad de las conexiones a Internet.

- Utiliza un software antivirus para proteger tus dispositivos del malware.

A medida que nuestro mundo conectado digitalmente evoluciona, también lo hace la complejidad de la ciberdelincuencia y la explotación de las vulnerabilidades de seguridad. Es fundamental informarse sobre las mejores prácticas en ciberseguridad para defenderse de los ataques MITM y de otros hackers. Como precaución, estar equipado con un potente software antivirus contribuye en gran medida a mantener tus datos seguros y protegidos.