Los cibercriminales tienen un sinfín de métodos para generar dinero. Uno de ellos es a través de las redes sociales. Según el Dr. Mike McGuire, un profesor de criminología en la Universidad de Surrey, Reino Unido, los Black Hat generan 3,2 mil millones de dólares (2,87 mil millones de euros) al año gracias a cibercrímenes perpetrados por las redes sociales. Es más, una de cada cinco empresas ha experimentado un ataque de malware a través de una de estas plataformas.

LinkedIn, una herramienta para el cibercrimen

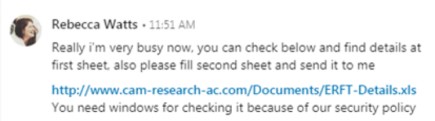

En julio, una empresa de ciberseguridad descubrió una campaña cibercriminal que infectaba a empresas a través de la red social LinkedIn. Los atacantes se hacían pasar por investigadores de la Universidad de Cambridge para ganarse la confianza de sus víctimas. A continuación, los atacantes utilizaban esta confianza para hacer que las víctimas abrieran los documentos infectados con malware.

¿De dónde proceden estos profesionales en hacernos bajar la guardia de tal manera? Los atacantes son parte de APT34, un grupo de ciberespionaje con vínculos al gobierno de Irán de los que se tienen registros desde al menos 2014. Este grupo suele atacar a entidades financieras, gobiernos y empresas energéticas o de telecomunicaciones en Estados Unidos y Oriente Medio. Esta campaña sigue este modus operandi, ya que las víctimas trabajan en el sector energético, del gas y del petróleo, así como en entidades gubernamentales. Todas ellas áreas de especial interés estratégico de los que obtener información, a la vez que lucrativo y de gran repercusión a la hora de perpetrar una intromisión.

Malware para espiar

APT34 utilizó tres tipos de malware en esta campaña: Tonedeaf, ValueValut y LongWatch. Tonedeaf es un backdoor que comunica con un único servidor de comando y control (C&C). Da soporte a varios comandos para recabar información del sistema, cargar y descargar archivos, y para ejecutar comandos de shell arbitrarios.

ValueVault se utiliza para robar los credenciales de sistemas Windows, mientras Longwatch es un keylogger que exporta información sobre las teclas pulsadas a un archivo de log.txt en una carpeta temporal de Windows. Estos tres malware se entregaban a través de un Excel infectado llamado “ERFT-Details.xls”.

El peligro de la ingeniería social

La táctica de ganar la confianza de la víctima para conseguir que descarguen archivos infectados se ha visto en otras campañas. En este caso, los atacantes empezaban la conversación solicitando el currículum a la víctima para una posible oportunidad de empleo.

Esta técnica se llama ingeniería social. Consiste en hacer creer a la víctima que el atacante es una persona de confianza. El atacante puede utilizar esta confianza con distintos fines, no solo para la descarga del malware. Una de las tácticas cibercriminales que recurre mucho a la ingeniería social son las estafas BEC (Business Email Compromise), que consisten en engañar a un empleado para que haga una transferencia bancaria fraudulenta.

Las claves para proteger tu empresa

La primera línea de defensa contra los ataques de este tipo es, sin duda, la concienciación. Para evitar que un atacante pueda entrar en la empresa con archivos infectados utilizando tácticas de ingeniería social, todos los empleados tienen que ser conscientes de este tipo de amenaza y saber qué tienen que hacer en el caso de encontrarse con un incidente de este tipo.

Aquí, la formación es otro concepto clave. Hay que enseñar a los empleados que todos los miembros de una organización pueden ser víctima de un ataque de este tipo, no solo los altos cargos, y que pueden convertirse en la puerta de entrada de un ciberataque que ponga en jaque a toda la organización.

También es importante que sepan reconocer un email o mensaje sospechoso. ¿Coincide la dirección de email con una empresa de verdad? ¿Sale el nombre del remitente en la web de la empresa para la que supuestamente trabaja? Ante la más mínima duda acerca de la providencia de un email, no hay que responder y, sobre todo, no hay que descargar ningún archivo adjunto. En estos casos, el equipo de IT es el mejor apoyo al que trasladar esta inquietud.

Aunque todos los empleados estén perfectamente formados en materia de prevención de los ataques de ingeniería social, es también esencial contar con una protección de ciberseguridad avanzada para detectar, identificar y frenar las amenazas. Panda Adaptive Defense monitoriza los sistemas informáticos de una empresa de manera constante, para asegurar que ningún ciberamenaza pueda poner en peligro nuestra organización.

Con esta combinación de concienciación de los empleados y de profesionales de IT que cuenten con las mejores soluciones de ciberseguridad avanzada para desempeñar su trabajo, podrás asegurarte de que tu empresa esté protegida.