El reciente ataque al Servicio Público de Empleo Estatal (SEPE) volvió a poner al ransomware de actualidad, aunque en realidad este malware no ha parado de atacar a empresas e instituciones públicas en los últimos tiempos. Sus víctimas pueden ser desde grandes compañías y administraciones públicas a pymes, y sus extorsiones se han multiplicado y encarecido especialmente en estos meses de pandemia por coronavirus.

Así lo recoge el reciente informe Ransomware Threat Report de Palo Alto Networks: la cantidad más alta solicitada por los ciberdelincuentes a través de un ataque por ransomware en 2020 fue de 30 millones de dólares, por los 15 millones solicitados en 2019. El rescate más alto pagado el pasado año alcanzó los 10 millones de dólares, por los 5 millones de dólares de 2019.

Ahora parece que la última víctima es la taiwanesa fabricante de ordenadores y productos informáticos Acer, quién se ha visto afectada por un ataque de este tipo. Los atacantes han utilizado el ransomware ruso REvil, que pertenece a la misma familia que Ryuk, el virus que afectó al SEPE hace ya dos semanas; basado en este caso en la vulnerabilidad de Windows CVE-2018-8453 que cifra los archivos con curve25519/Salsa20, centrándose en información privada de la empresa y de los usuarios. Generalmente, si la empresa se niega a pagar, los datos robados y encriptados se publican o se venden al mejor postor.

A estas horas, Acer no descarta que los datos de sus usuarios hayan caído en manos de los cibercriminales aunque destaca que, por el momento, no tiene conocimiento de que la filtración de datos se haya producido. “Actualmente no tenemos conocimiento de ninguna filtración de datos de consumidores, sin embargo, no descartamos la posibilidad. Nuestras Acer online stores no conservan los datos de las tarjetas de crédito de los clientes”, han expresado desde la empresa de informática.

El rescate exigido más alto hasta la fecha

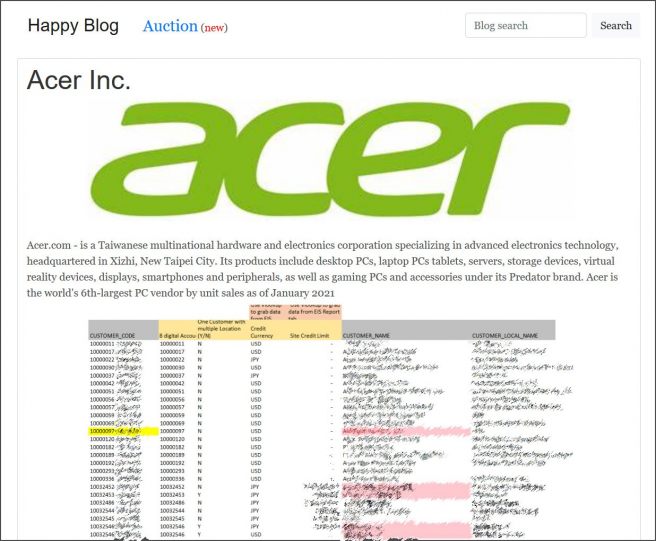

Según adelantó el medio ‘ Bleeping Computer’, los cibercriminales están comercializando en su página de la ‘dark web’ con información sensible y archivos extraídos de la compañía; entre los que se encuentran documentos financieros, como hojas de cálculo, saldos y comunicaciones. La misma información revela que si Acer decide pagar, el grupo REvil proporcionará a la empresa un informe de vulnerabilidad, además de descifrar sus datos comprometidos y borrar todos los archivos robados durante el ataque.

Todo esto a cambio de un pago de 50 millones de dólares en criptomonedas con un descuento aplicado, “descuento” que ya ha expirado y que conocemos que ahora demandan 100 millones de dólares antes de filtrar la información el 28 de marzo, una cantidad mucho mayor respecto al supuesto 20% de descuento inicial.

Recomendaciones de ciberseguridad

Las investigaciones posteriores sobre este incidente han descubierto un posible vector de ataque que se utilizó para desplegar este ransomware en la red. Vitali Kremez, director general de Advanced Intel, informó de que un actor malintencionado había atacado los servidores Exchange de Acer antes del incidente utilizando los exploits Hafnium recientemente descubiertos. Aunque esto tampoco ha sido confirmado por Acer.

Desde Panda Security, a WatchGuard brand, consideramos primordial que todas las empresas con servidores Microsoft Exchange locales parcheen sus sistemas lo antes posible. Los ciberdelincuentes siguen explotando estas vulnerabilidades con efectos devastadores. Sigue estas recomendaciones, que puedes ampliar en este artículo de Secplicity:

- Implementar una solución de ciberseguridad robusta en los puntos finales. La solución Adaptive Defense 360 con sus capacidades de EDR, su monitorización de todos los endpoints en el sistema y su servicio de clasificación del 100% de los procesos es capaz de detectar y bloquear todo tipo de ataques de ransomware. Nuestro Zero- Trust Application Service clasifica el 100% de los procesos y no deja que se ejecute nada que no esté verificado evitando los ataques de ransomware, así como los Zero Day attacks; que es de lo que tratan estos dos ataques.

- Priorizar, gestionar y desplegar los parches y actualizaciones: estos ataques de ransomware y ataques de día cero sobre vulnerabilidades conocidas son muy destructivos, aunque no hay que perder de vista que son los ataques sobre vulnerabilidades ya conocidas los más frecuentes y los que más afectan a empresas de todo el mundo. Patch Management refuerza no solo las capacidades claves de prevención de AD360, ayudando a reducir drásticamente la superficie de ataque en los endpoint, si no que proporciona parches y actualizaciones para sistemas operativos y para cientos de aplicaciones de terceros.

- Si eres usuario y tienes alguna cuenta en Acer, realiza un cambio de contraseña así como activa sistemas de doble autenticación (MFA) para evitar riesgos relativos a una filtración de datos.